Los intrusos están desarrollando cada vez más métodos para conseguir lo que quieren.. Ingeniería social es uno de los métodos más comunes mediante los cuales los estafadores logran engañar al usuario, manipularlo, e inculcar su miedo y urgencia. Una vez que la víctima está emocional, los estafadores comienzan a nublar su juicio. Cualquier error humano es una vulnerabilidad que hace que la ingeniería social funcione. Este artículo presentará la tipos más comunes de ingenieria social. Junto con eso, Verá orientación sobre cómo evitar ser víctima de este tipo de ataques..

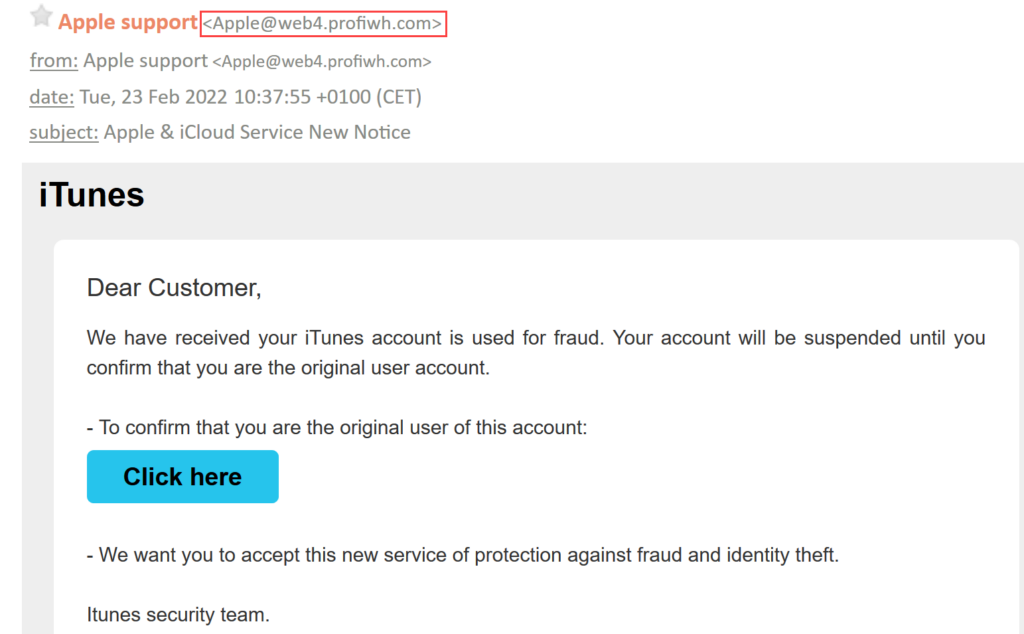

1. Phishing attacks

Según estadísticas del FBI, phishing is the most common form de ingenieria social. Aquí es cuando los estafadores utilizan cualquier forma de comunicación., normalmente correo electrónico, para obtener información personal. El phishing suele explotar la confianza de los empleados o familiares de las empresas.. Estos ataques tienen diez veces más éxito que cualquier otra forma de ingeniería social.. El estafador puede enviarle un correo electrónico indicando que es de su banco; eso es lo que se llama phishing bancario.. Los delincuentes afirman que la contraseña de su cuenta ha sido comprometida, y requiere que usted inmediatamente haz clic en el enlace o escanea el código QR. Luego ingresas tus datos personales., que se transmite inmediatamente al defraudador. Si dudas de la legitimidad del sitio.,Puedes comprobar si el sitio es seguro comprobando que su URL utilice HTTPS en lugar de HTTP..

2. Ballenero

El término caza de ballenas se refiere a un ataque dirigido a una celebridad específica., ejecutivo, o empleado del gobierno. Típicamente, estos individuos son targeted by a phishing scam. Cuando se trata de estafas que involucran a víctimas de ataques balleneros, incentivos financieros o el acceso a datos valiosos suelen ser grandes negocios para los delincuentes. Consideran a estas víctimas del pez gordo – debido a la gran rentabilidad monetaria y de datos que ofrecen – objetivos perfectos.

Los estafadores buscan fotografías comprometedoras de celebridades que puedan utilizar para extorsionar altos rescates. Los delincuentes utilizan correos electrónicos falsos Engañar a los empleados superiores haciéndoles creer que provienen de la organización.. Los mensajes detallan información sobre un colega y afirman que el creador tiene miedo de informar la situación a un supervisor.. Comparten su evidencia en forma de hoja de cálculo, PDF, o plataforma de diapositivas.

Las víctimas que hacen clic en el enlace proporcionado son redirigidas a un sitio web malicioso que les indica que visiten el enlace nuevamente.. Si intentan abrir el archivo adjunto, malware resides on their computer y obtiene acceso a su red.

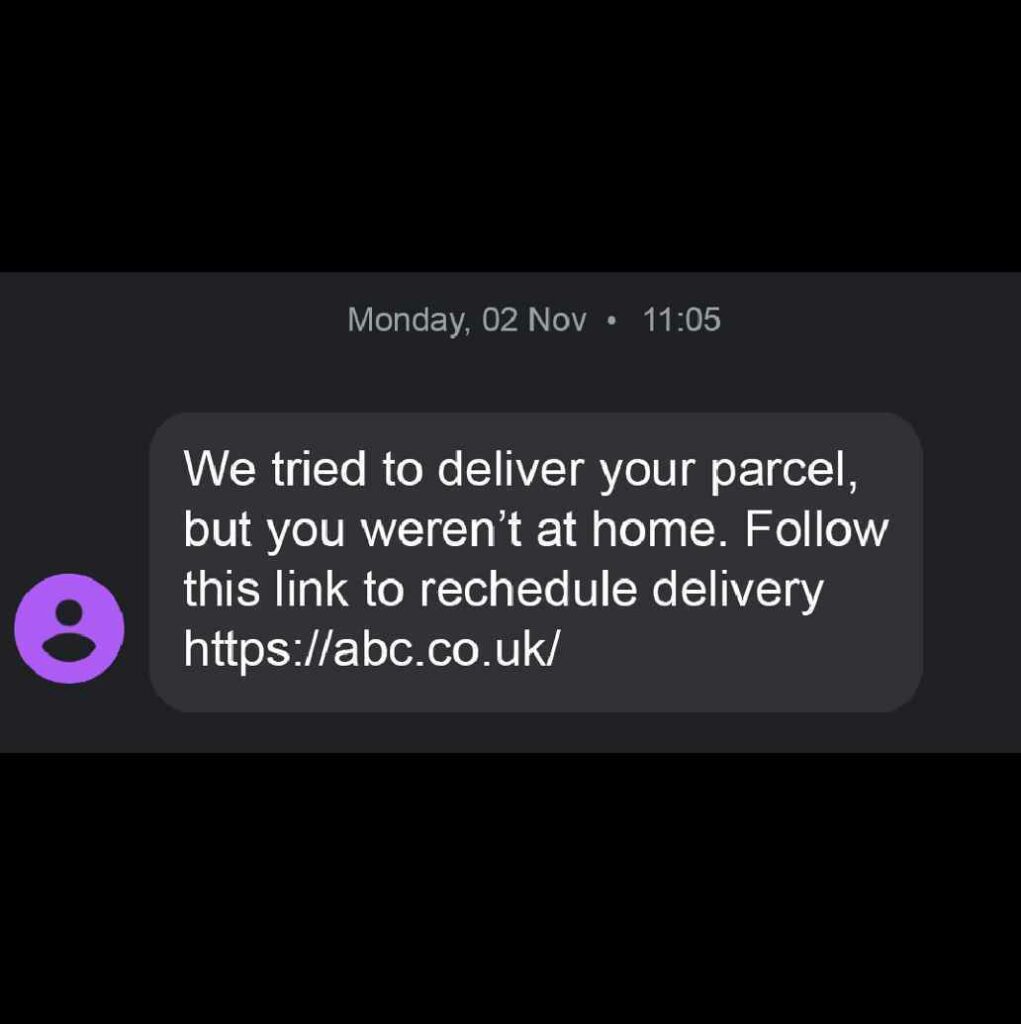

3. aplastando (phishing por SMS) y vishing (phishing de voz)

Bajo este término, la gente se refiere al phishing a través de mensajes de texto. Los delincuentes compran el número de marca a un operador de telefonía móvil y lo utilizan para enviar mensajes que contienen enlaces maliciosos.

El phishing telefónico se llama vishing, y es lo mismo que el phishing realizado por teléfono. Vishing is a scam that affects empresas más que cualquier otro tipo de organización. en esta estafa, Un impostor se pondrá en contacto con la recepción., recursos humanos, TI o el servicio de atención al cliente de una empresa.. Mentirán acerca de necesitar información personal sobre un empleado y afirmarán tener información sobre hipotecas o asistentes ejecutivos..

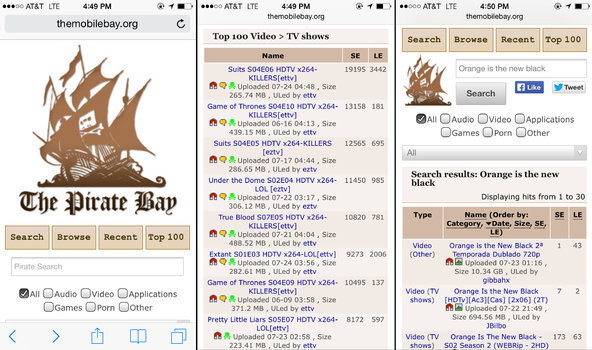

4. cebo

Es un tipo de ingeniería social muy parecida al phishing.. La única diferencia es que los atacantes atraer a su víctima con un producto o un objeto durante el ataque. Esto sucede de la siguiente manera: el atacante ofrece a la víctima una descarga gratuita de una película popular o un juego nuevo. Con tal disfraz, el criminal instala malware en el sistema de la víctima. Los atacantes también pueden aprovechar la oportunidad. para propagar malware en el dispositivo de la víctima. Si hablamos de la distribución física de malware, aquí, Los delincuentes lo hacen a través de una unidad USB con una etiqueta tentadora.. Después de que un empleado curioso inserte este USB en su dispositivo, infecta su PC u otros dispositivos.

5. Pretexto

Cada vez que alguien crea una identificación falsa o abusa de su puesto actual, Esto está estrechamente relacionado con la filtración de datos desde dentro.. Porque la gente confía en su trabajo, estos estafadores engañar a las víctimas para que compartan información personal. Construyen esta confianza utilizando títulos y obteniendo acceso a las víctimas a través de su legitimidad.. Por culpa de la víctima over-reliance on the authorities, es poco probable que cuestionen actividades sospechosas o presionen a impostores.

6. Ataques de abrevadero

Este ataque funciona identificando el sitio web la víctima visita más. En este caso, la víctima puede ser no sólo un usuario sino un sector entero, como el gobierno o la atención médica, donde se utilizan las mismas fuentes de uso durante el trabajo. Aquí, Los intrusos buscan vulnerabilidades en la seguridad cibernética., a través del cual pueden infiltrarse en el sistema y distribuir su malware. Aunque el caso es pequeño, Los estafadores siguen infectando a los usuarios.’ dispositivos a través de sitios ya infectados.

Cómo prevenir ataques de ingeniería social

Los siguientes consejos le ayudarán a prevenirse contra ataques.. Pero esto sólo es posible si lo usas en la práctica..

- Con cuidado revisar correos electrónicos, incluyendo nombres, direcciones, y copiar.

- No creas todo ves en la carta, especialmente si te causa emociones violentas.

- Verificar la identidad del remitente antes de proporcionarle cualquier información.

- No pagues rescate a extraños. En cambio, lo mejor es contactar a la policía.

- Utilice el administrador de contraseñas.

- Colocar Autenticación de dos factores, que verificará quién está intentando iniciar sesión en su cuenta.

- Instalar confiable Protección antimalware de GridinSoft, que te protegerá del malware.