Transferencia de archivos gestionada por MOVEit (MFT) la solución parece contener una vulnerabilidad de 0 días, ya explotado por hackers. Progreso, el desarrollador de la solución de software, Ya se publicó una nota y un aviso de seguridad sobre el caso..

¿Qué es MOVEit MFT??

MOVEit es una solución de software que permite Transferencia de datos cómoda y segura dentro de la organización.. El producto bajo esta marca tiene una larga historia que comienza en 2002, y en su camino obtuvo la función de almacenamiento en la nube y el soporte de plataformas móviles.. Este tipo de soluciones han ganado gran popularidad desde que las empresas empezaron a dedicarse a la gestión de documentos electrónicos.. Mantener un nivel de seguridad diligente para ese proceso es tremendamente importante., Como tales aplicaciones se utilizan para transferir cualquier tipo de documentos corporativos..

MOVEit MFT 0-day permite robar datos

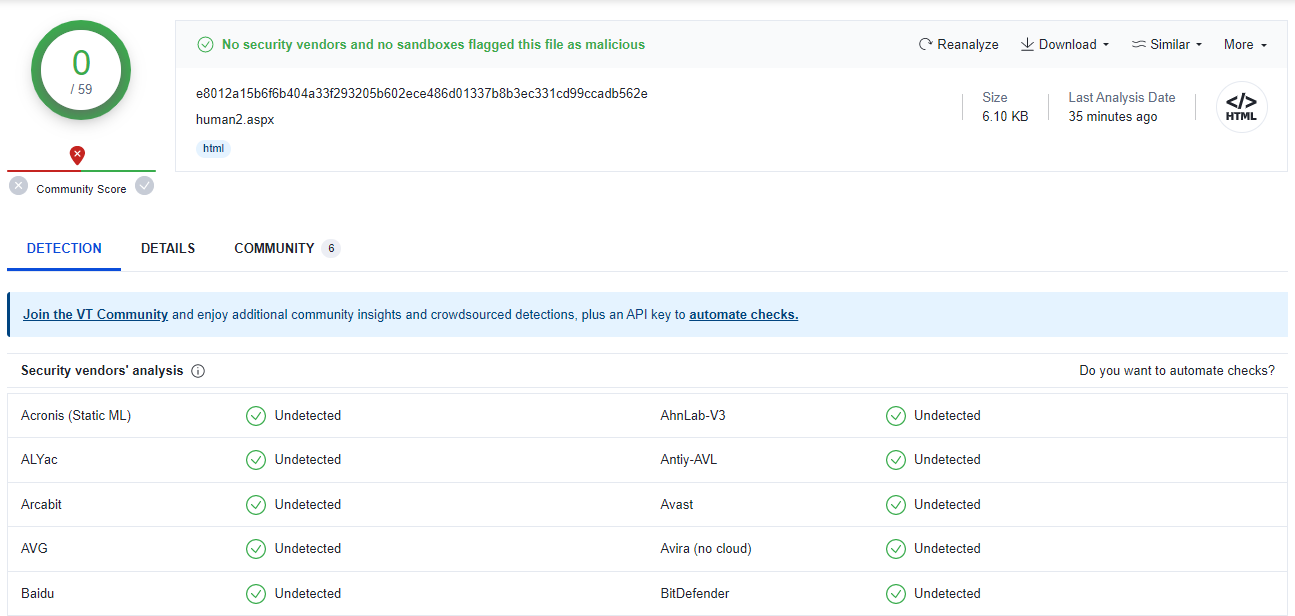

Según el aviso publicado por el Progreso, la vulnerabilidad en MOVEit MFT permite el acceso no autorizado que termina con la ejecución remota de código. La vulnerabilidad también se basa en dos puertos HTTP – 80 y 443. Los casos conocidos de uso de esta vulnerabilidad estaban relacionados con una inyección SQL que otorga a los piratas informáticos acceso al servidor MySQL de MOVEit.. Investigadores detectó una muestra del código webshell subido a VirusTotal – es completamente desapercibido. Las consiguientes solicitudes a la base de datos intentan elegir la contraseña., y una vez que la entrada es correcta, la puerta está abierta. Después de la penetración exitosa, piratas informáticos obtener acceso a la lista de archivos, y poseer la capacidad de agregar nuevos y descargar lo que ya está presente.

La lista de versiones vulnerables y seguras de MOVEit es la siguiente:

| Nombre del programa | Versiones vulnerables | Fijado en |

|---|---|---|

| Transferencia MOVEit | 2023.0.0 | 2023.0.1 |

| 2022.1.X | 2022.1.5 | |

| 2022.0.X | 2022.0.4 | |

| 2021.1.X | 2021.1.4 | |

| 2021.0.X | 2021.0.6 |

Aviso de seguridad para versiones vulnerables

Aparte de la solicitud de actualización, desarrolladores liberados una lista de acciones recomendadas. La única solución es prohibir las conexiones a través del mencionado 80 y 443 puertos en las reglas del firewall. Aunque, no es sin pérdidas – sin el acceso a través de estos puertos, los usuarios no podrán iniciar sesión en la interfaz web; Las tareas de automatización integradas, así como algunas de las API y complementos, tampoco funcionarán.. Después de esta manipulación, Progress aún recomienda verificar los registros para detectar posibles intentos de acceso maligno y actualizar el software..