Actualización reciente lanzada por Microsoft, un martes de parche de abril, reveló una vulnerabilidad grave en el mecanismo de Microsoft Message Queue Server. esa vulnerabilidad permite la ejecución remota de código después del envío 1 (uno) paquete a través de un puerto específico.

¿Qué es la cola de mensajes de Microsoft??

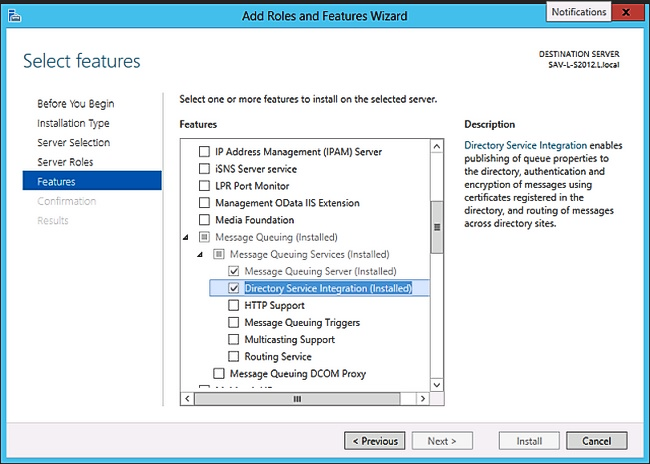

Cola de mensajes de Microsoft, o MSMQ, es un elemento de infraestructura para compartir mensajes dentro de una red local. En el momento de su lanzamiento – 1997 – proporcionó una manera conveniente de comunicarse con todas las máquinas en una red no homogénea. La esencia misma de esa aplicación es darle la vuelta a la garantía de que el mensaje será entregado.. Características de seguridad, así como otros elementos útiles que hicieron que su uso fuera más cómodo, convirtieron a MSMQ en una solución bastante popular para redes. Más tarde, sin embargo, fue eliminado de su uso por los productos más nuevos de Microsoft, como colas de Azure.

A pesar de haber sido oficialmente suspendido de un mayor desarrollo, todavía recibe actualizaciones de seguridad. Microsoft promete admitirlo a menos que la última versión de Windows en la que está presente sea compatible con parches de seguridad.. Redes que constan de computadoras antiguas., no son compatibles con el software moderno o están administrados por administradores conservadores, todavía uso MSMQ. Pero el bajo uso y la ausencia de actualizaciones de funcionalidad no significan ausencia de vulnerabilidades. Esto último es especialmente cierto dado que MSMQ todavía está presente incluso en las últimas versiones de Windows/Windows Server. 11 y 2022.

La vulnerabilidad de MSMQ permite la ejecución remota de código

La nota del parche para 2023 El martes de parche de abril contiene información alrededor de cien infracciones diferentes que Microsoft logró arreglar. Una pequeña CVE-2023-21554 No se nota a menos que estés mirando su explicación detallada.. Como resulta, la vulnerabilidad supone la capacidad de obtener control sobre el proceso reinante de todo un mecanismo MSMQ – mqsvc.exe. Los analistas ya lo acuñaron QueueJumper. Tener en sus manos ese proceso, los piratas informáticos pueden hacer que ejecute fácilmente cualquier código. Estas infracciones se clasifican como ejecución remota o de código arbitrario., y A menudo son invitados a la cima de las listas de vulnerabilidad..

Tener tal habilidad es amargo., pero más aún es tenerlo tan fácil de explotar. Enviar un solo paquete, forjado específicamente para la explotación, a través del puerto TCP 1801, da a los piratas informáticos control sobre el mqsvc.exe antes mencionado. Esto es bastante fácil de hacer., como puedes adivinar. Y dado que MSMQ sigue presente incluso en los sistemas más modernos, Es factible que los piratas informáticos lo utilicen. por sus malas acciones. Con seguridad, usarlo supone que los piratas informáticos deberían poder llegar a la 1801 puerto, lo que significa que está abierto a conexiones de red. Pero ahora es a way less common peephole than the RDP’s port 443, y está abierto por defecto.

Cómo solucionar la vulnerabilidad de MSMQ? ¿Y debería?

Después de que Microsoft publicara la infracción con su explicación detallada en su nota de parche, nada impide que los piratas informáticos utilicen la infracción. Entonces sí, vale la pena solucionarlo lo antes posible. Las vulnerabilidades de RCE/ACE siempre traen peligros avanzados, ya que se utilizan comúnmente para el acceso inicial y el malware se desarrolla. Teniendo en cuenta todo lo que os dije anteriormente sobre los puertos y la facilidad de su explotación., Es sólo cuestión de tiempo que los delincuentes lo utilicen..

Afortunadamente, el parche que cierra la brecha ya está disponible. El martes de parches antes mencionado soluciona este problema, y muchas otras vulnerabilidades. Instalarlo es la forma más fácil y rápida de olvidarse de semejante amenaza.. Sin embargo, Las actualizaciones no son tan fáciles de instalar en todas las máquinas cuando hablamos de grandes redes corporativas. Para estos casos, Microsoft ofreció una solución bastante sencilla: puerto de cierre 1801 desde conexiones externas manualmente. Todavía no soluciona la capacidad de hacerse cargo del proceso MSMQ, pero hace que la explotación sea mucho más complicada y menos eficiente..