Investigadores de Secureworks han descubierto una campaña de phishing por parte de ciberespías chinos del Mustang Panda dirigida a funcionarios y militares rusos..

Según los expertos, Chino «gobierno» piratas informáticos de la panda mustang grupo (alias MielMyte, Presidente de bronce, DeltaRojo y TA416) están detrás de los ataques.

Déjame recordarte que escribimos eso. Los grupos de hackers se dividieron: algunos de ellos apoyan a Rusia, otros Ucrania, y también eso, por ejemplo, RuRansom El malware destruye datos en los sistemas rusos, entonces tal vez los hackers chinos simplemente eligieron un bando.

Este grupo de hackers ha estado activo desde al menos julio. 2018, y la mayoría de las veces sus ataques tienen como objetivo varias regiones del sudeste asiático., aunque en ocasiones los hackers también se interesan por objetivos de Europa y Estados Unidos.

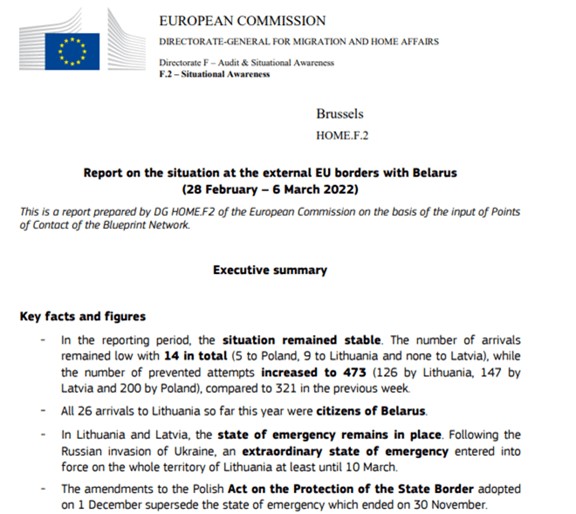

Trabajos seguros informa que esta vez el Mustang Panda muestra un comportamiento inusual ya que los atacantes ahora parecen haberse centrado en el personal militar y los funcionarios rusos que trabajan cerca de la frontera con China.. En sus cebos de phishing, Los piratas informáticos explotan el tema de la invasión rusa de Ucrania.: Los documentos maliciosos están escritos en inglés y disfrazados de datos publicados por la UE sobre las sanciones contra Bielorrusia..

Estos señuelos son archivos ejecutables .exe., pero disfrazados de documentos PDF y con nombres en ruso – «Blagovéshchensk – Destacamento fronterizo de Blagovéshchensk.» Surge la pregunta de por qué el documento nombrado en ruso contiene el texto en inglés., Pero la lógica de los hackers en este asunto sigue siendo un misterio para los investigadores.. Los especialistas de Secureworks sólo llegaron a una conclusión clara: El objetivo de esta campaña son los funcionarios rusos o el ejército en la región fronteriza..

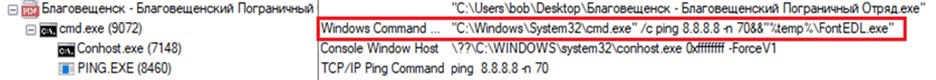

Al ejecutar el ejecutable se extraen muchos archivos adicionales., incluido el documento señuelo en sí, que se puede ver en la captura de pantalla de arriba, un cargador de DLL malicioso, una versión cifrada del EnchufeX (alias Korplug) malware, y otro archivo .exe.

PlugX es la principal herramienta de los hackers; es un troyano de acceso remoto para Windows que permite ejecutar varios comandos en sistemas infectados, robar archivos, instalar puertas traseras y cargas útiles maliciosas adicionales. Varios grupos de hackers chinos confían en este malware desde hace muchos años.

Cabe señalar que los resultados del estudio de Secureworks complementan los informes de Punto de prueba y ESET, lanzado el mes pasado. Detallaron el uso de una nueva variante de PlugX con nombre en código hodur, llamado así por su parecido con otra variante llamada THOR.