Atacantes desconocidos piratearon sitios de WordPress para enviar notificaciones falsas de protección DDoS supuestamente provenientes de Cloudflare y a través de este tipo de falsificaciones., los usuarios atacantes con NetSupport RAT y el ladrón de información RaccoonStealer (también conocido como mapache).

Permítanme recordarles que también hablamos sobre el hecho de que Los piratas informáticos crean sitios de comercio electrónico fraudulentos pirateados WordPress sitios, y también eso Los piratas informáticos obtuvieron acceso a las cámaras de vigilancia en tesla, Llamarada de nube y bancos.

Jugos expertos decir eso DDoS Las notificaciones de protección generalmente se muestran a los usuarios durante las comprobaciones para asegurarse de que el visitante es realmente una persona., y no un bot ni un participante en un ataque DDoS. Los usuarios están acostumbrados desde hace tiempo a este tipo de páginas y suelen referirse a ellas como una molestia molesta pero inevitable. «obstáculo». Los investigadores dicen que los atacantes están abusando activamente de este hábito de los usuarios..

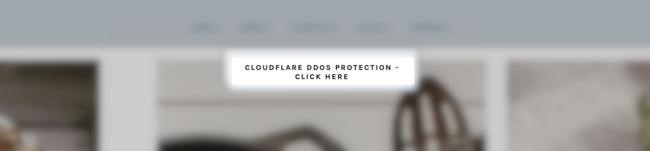

Hackers no identificados irrumpen en sitios de WordPress mal protegidos e inyectan en sus páginas una carga útil de JavaScript ofuscada que muestra un mensaje falso de protección DDoS mientras se hacen pasar por Cloudflare..

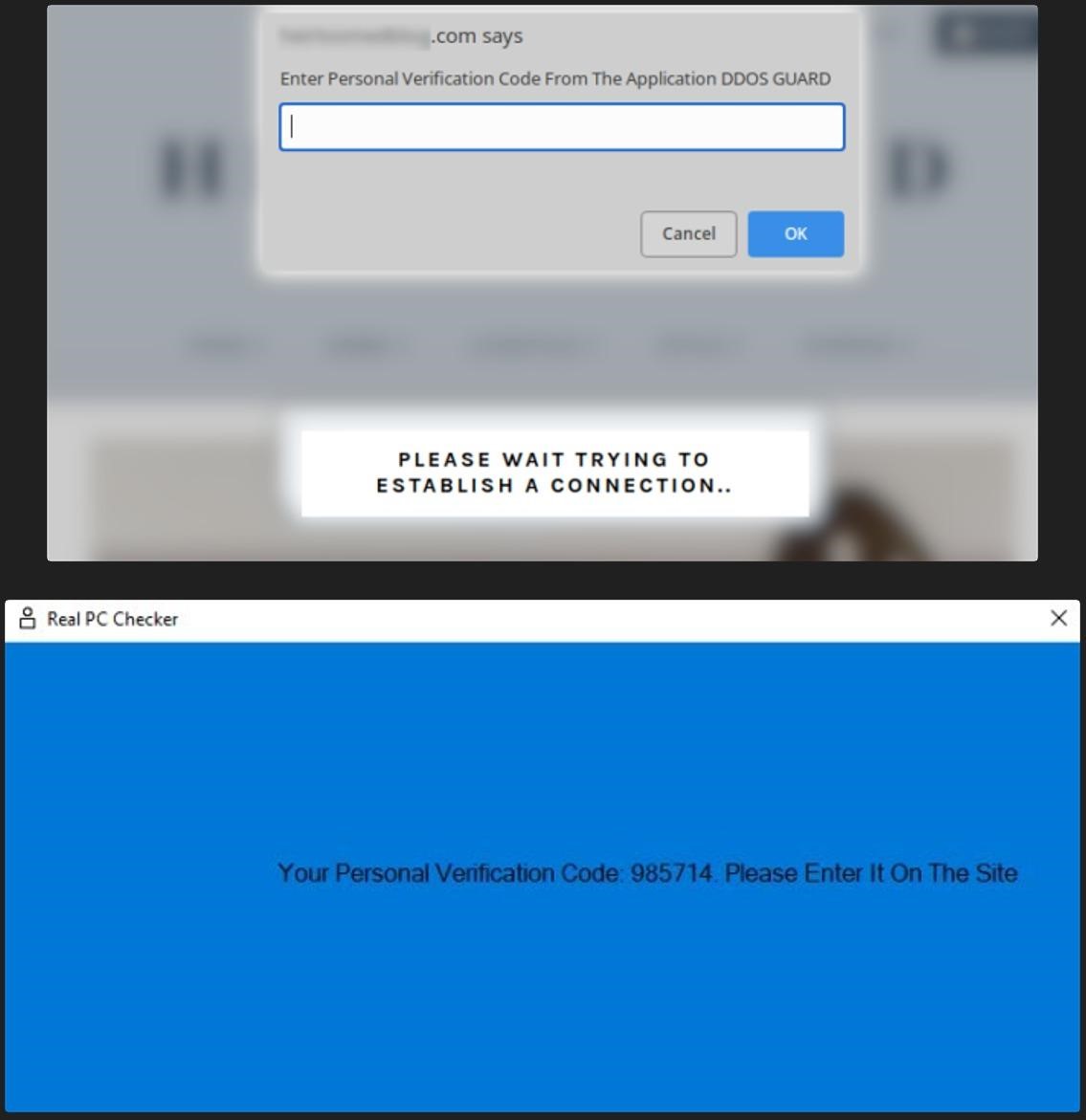

Como puedes ver en la captura de pantalla de arriba, Estos mensajes solicitan al visitante que haga clic en un botón para pasar una verificación y evitar la protección DDoS.. Como puedes adivinar, esto es una estafa, y al hacer clic en el botón solo se descargará el archivo security_install.iso, que pretende ser una herramienta para pasar la verificación. Se solicita a los usuarios que abran el archivo security_install.iso e ingresen el código que supuestamente reciben después de eso..

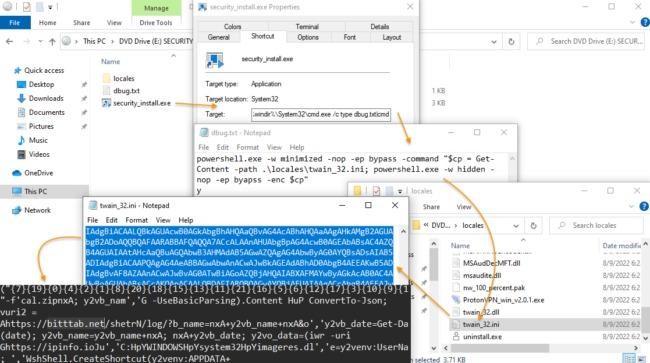

De hecho, al abrir security_install.iso, la víctima verá el archivo security_install.exe, que es un acceso directo de Windows que ejecuta el comando PowerShell desde el archivo debug.txt. Como resultado, Toda esta secuencia de acciones conducirá al lanzamiento de una cadena de scripts que mostrarán a la víctima un código falso para pasar la verificación., así como instalar el NetSupport troyano de acceso remoto, que se utiliza a menudo en campañas maliciosas.

Además, los scripts descargarán el Mapache infostealer y ejecutarlo en el dispositivo. Este malware roba contraseñas, galletas, datos de autocompletar, tarjetas bancarias guardadas en los navegadores, y también ataca una amplia gama de billeteras de criptomonedas y puede tomar capturas de pantalla del escritorio de la víctima..

Los expertos recomiendan a los administradores de sitios de WordPress que revisen cuidadosamente los archivos de temas, ya que son el punto más común de infección inicial. También se recomienda utilizar sistemas de monitoreo de integridad de archivos para detectar inyecciones de JS a medida que ocurren..