Dos nuevas vulnerabilidades en F5 BIG-IP supuestamente permite la ejecución remota de código y la inyección de SQL. La empresa lo explica como una mala validación de entrada.. Sin embargo, la peor parte es que ambas vulnerabilidades probablemente fueron explotados en ataques del mundo real.

Las vulnerabilidades de F5 BIG-IP permiten la inyección de SQL y la ejecución remota de código

En octubre 26, 2023, F5 publicó dos documentos sobre las nuevas vulnerabilidades presente en su producto estrella. Ambos pronto recibieron puntuaciones CVSSv3 de 9.8 y 8.8 para ICE y Infracción de inyección SQL correspondientemente. Estas valoraciones ya explican lo mal que están las cosas., pero profundicemos un poco más.

Vulnerabilidad de inyección SQL, denominado CVE-2023-46748, se considera menos peligroso, Y por una buena razón. Por su exitosa explotación, se requiere autenticación; en otras palabras, los atacantes deben poseer una cuenta de usuario válida para su instancia BIG-IP. Puede que esto no sea un gran problema dadas las circunstancias en las que se puede utilizar esta inyección: por ejemplo, después de obtener el acceso inicial.

Mientras tanto, La vulnerabilidad de RCE es siempre un desastre, ya que es útil en las primeras etapas del ataque. En realidad, esa es la razón por la que está apenas por debajo de la cima. 10/10 puntaje. F5 asegura que se trata sólo de acceso a comandos, y la vulnerabilidad no permite ningún acceso a los datos. Aún, esto ya es suficiente para los hackers, como con el acceso a los comandos que pueden, decir, crear una nueva cuenta de administrador para ellos mismos.

Correcciones para vulnerabilidades BIG-IP disponibles

Afortunadamente para la gran cantidad de clientes de F5, Hay soluciones disponibles para ambas vulnerabilidades.. La infracción afecta a una amplia gama de versiones BIG-IP, a partir de 13.X y hasta 17.X. Otra buena noticia es que ambas infracciones se solucionan con un solo parche.. Consulte la siguiente tabla para conocer todos los detalles..

| Software | Versiones vulnerables | Fijado en |

|---|---|---|

| 17.1.0 – 17.1.1 | 17.1.0.3 + Revisión-BIGIP-17.1.0.3.0.75.4-ENG, 17.1.1 + Revisión-BIGIP-17.1.1.0.2.6-ENG | |

| 16.1.0 – 16.1.4 | 16.1.4.1 + Revisión-BIGIP-16.1.4.1.0.50.5-ENG | |

| GRAN IP (todos los módulos) | 15.1.0 – 15.1.10 | 15.1.10.2 + Revisión-BIGIP-15.1.10.2.0.44.2-ENG |

| 14.1.0 – 14.1.5 | 14.1.5.6 + Revisión-BIGIP-14.1.5.6.0.10.6-ENG | |

| 13.1.0 – 13.1.5 | 13.1.5.1 + Revisión-BIGIP-13.1.5.1.0.20.2-ENG |

La empresa también ofrece una mitigación temporal para estas vulnerabilidades., aunque, como suele suceder, no son ideales. En el caso de la vulnerabilidad de inyección SQL, La única forma real de bloquear la explotación sin la actualización es restringir el acceso al sistema a usuarios de baja confianza.. Para CVE-2023-46747 aunque, F5 preparó un script especial que reduce la superficie de ataque reduciendo la lista de dispositivos permitidos. Cosa es, funciona solo para versiones 14.1.0 y por encima.

¿Están explotados??

Como afirma CISA, ambas vulnerabilidades son explotadas. Los propios F5 no confirman estos hechos., lo que significa que podría haber casos en los que instancias vulnerables de BIG-IP estuvieran presentes en máquinas infectadas. No obstante, Actualmente no está claro si fueron los culpables., o los piratas informáticos utilizaron otra forma de entrar.

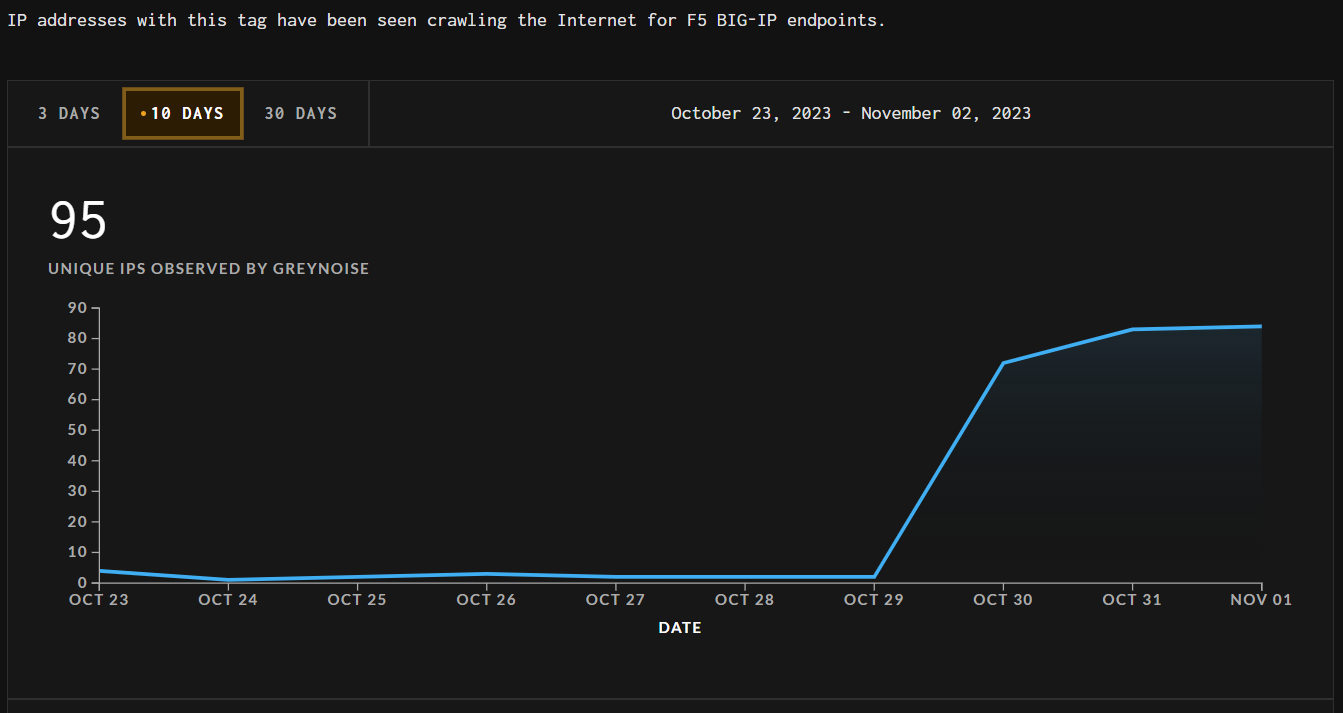

Lo que sí está claro es un aumento notable en la cantidad de IP que escanean Internet en busca de instancias de BIG-IP. Las estadísticas del servicio Greynoise que puedes ver en la foto de arriba muestran que desde 2 IP por día, el número se disparó a 80-85 desde octubre 29. eso fue solo 3 días fuera de la fecha en que F5 publicó inicialmente su notificación. Obviamente, esto significa un aumento en el interés de los piratas informáticos que están dispuestos a utilizar nuevas vulnerabilidades..

Cómo mantenerse seguro?

Como ocurre en cualquier caso de vulnerabilidad crítica que reside en un software enormemente popular., la mejor opción es parchearlo lo antes posible. No hay lugar para la esperanza de que los piratas informáticos ignoren un software tan pequeño, pero no en este caso.. Y como no hay otra solución para el CVE-2023-46748 que parchearlo, arreglar solo la infracción de RCE no es realmente seguro. La actualización es la mejor opción aquí, aunque, como suele suceder, Puede resultar problemático parchear todas las máquinas al mismo tiempo..

Aquí es donde los sistemas de protección activa resultan útiles. Soluciones XDR, combinado con UEBA y SOAR adecuados Puede detectar y detener eficazmente actividades cuestionables antes de que conduzcan a algo malo.. Seguro, Todas estas soluciones pueden funcionar por sí solas., Aunque la combinación es lo que los hace realmente poderosos..

Instruir a su personal sobre los enfoques de ataque más extendidos es otro paso proactivo. Cuando no hay nadie que deje entrar a los hackers, la posibilidad de un ciberataque exitoso se vuelve significativamente menor. Lo que es aún mejor es que los piratas informáticos no han creado ningún enfoque nuevo durante la última década.. Ingeniería social, correo no deseado, Documentos infectados de MS Office o archivos similares: todos estos se utilizan en diferentes combinaciones.. Mostrando cómo detectar un correo electrónico sospechoso o un archivo cuestionable es mucho, mucho más fácil que solucionar las consecuencias de un ciberataque.