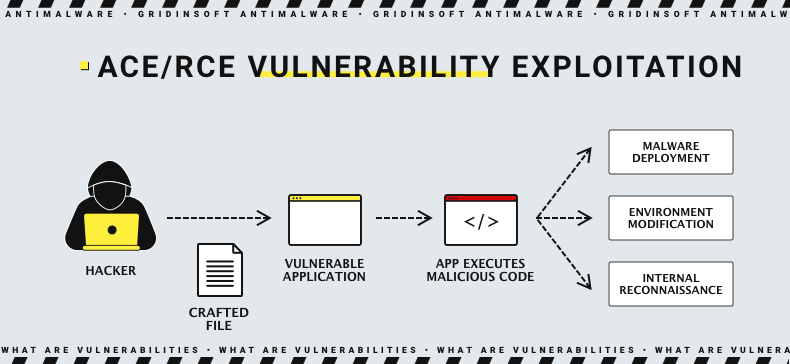

Fortinet ha emitido una advertencia sobre una vulnerabilidad crítica descubierta recientemente en su sistema VPN SSL FortiOS que podría ser explotada activamente por atacantes.. La vulnerabilidad en las soluciones de seguridad de red de Fortinet plantea un amenaza significativa para las organizaciones. Permite a atacantes no autenticados obtener la ejecución remota de código. (ICE) capacidades a través de solicitudes diseñadas con fines malintencionados.

Vulnerabilidad VPN RCE de Fortinet descubierta

este defecto, identificado como CVE-2024-21762 / FG-IR-24-015, plantea un riesgo grave con una calificación CVSS de 9.6 debido a su potencial explotación en ciberataques. También, El centro de esta alerta es una vulnerabilidad de escritura fuera de límites dentro del sistema FortiOS.. Esta falla permite a atacantes no autenticados ejecutar código remoto a través de solicitudes diseñadas con fines malintencionados.

La cantidad de confusión alrededor esta nueva vulnerabilidad causado por la popularidad de las soluciones de redes Fortinet, junto con la gravedad de dicha vulnerabilidad. Aparte de los aspectos mencionados anteriormente, Las fallas de RCE pueden provocar el compromiso del sistema y el robo de datos. En algunos casos, También pueden iniciar ataques de ransomware o espionaje.. En lenguaje sencillo, simplemente puede ser el motivo de un ciberataque en toda la empresa, con tiempos de inactividad, datos filtrados y todas las “delicias” relacionadas.

Este defecto crítico fue revelado junto con otras vulnerabilidades, incluido CVE-2024-23113, que cuenta con una clasificación de gravedad aún mayor de 9.8, y dos defectos de gravedad media, CVE-2023-44487 y CVE-2023-47537. Sin embargo, Estas vulnerabilidades adicionales no están marcadas actualmente como explotadas activamente en la naturaleza., a diferencia de CVE-2024-21762.

Los piratas informáticos aprovechan la falla de Fortinet RCE

La divulgación de esta vulnerabilidad se produce después de que se revelara que Amenazas patrocinadas por el estado chino conocido como Volt Typhoon already exploited FortiOS vulnerabilidades en el pasado. La implementación de malware personalizado como Coathanger, un troyano de acceso remoto (RATA), sugiere que los adversarios son dispuesto a hacer cualquier cosa para explotar tales vulnerabilidades. Este malware, En particular, ha sido utilizado en ataques contra el Ministerio de Defensa holandés. Esto pone de relieve la naturaleza crítica de las amenazas que plantea este tipo de malware..

Aún, como muestran las estadísticas, la mayoría de los casos de explotación ocurren después de que la vulnerabilidad se divulga públicamente. Por lo tanto, la mejor opción será parchear el defecto lo antes posible. Afortunadamente, el desarrollador ya ofrece las correcciones para CVE-2024-21762.

Parche y mitigación

El parche lanzado por Fortinet actualiza los sistemas FortiOS afectados, abordar la vulnerabilidad y evitando la posible explotación por atacantes. Fortinet recomienda actualizar según la siguiente tabla:

| Versión | Afectado | Solución |

| FortiOS 7.6 | No afectado | No aplica |

| FortiOS 7.4 | 7.4.0 a través de 7.4.2 | Actualizar a 7.4.3 o superior |

| FortiOS 7.2 | 7.2.0 a través de 7.2.6 | Actualizar a 7.2.7 o superior |

| FortiOS 7.0 | 7.0.0 a través de 7.0.13 | Actualizar a 7.0.14 o superior |

| FortiOS 6.4 | 6.4.0 a través de 6.4.14 | Actualizar a 6.4.15 o superior |

| FortiOS 6.2 | 6.2.0 a través de 6.2.15 | Actualizar a 6.2.16 o superior |

| FortiOS 6.0 | 6.0 Todas las versiones | Migrar a una versión fija |

El desarrollador ha brindado orientación para aquellos que no pueden aplicar inmediatamente los parches necesarios para mitigar esta falla.. Una posible estrategia de mitigación es deshabilite SSL VPN en los dispositivos FortiOS afectados. Si bien este paso puede afectar las capacidades de acceso remoto, puede ser necesario prevenir la explotación. Es fundamental tener en cuenta que simplemente desactivar el modo web no se considera una solución suficiente para esta vulnerabilidad..