El investigador austriaco Martin Herfurt ha demostrado una nueva forma de robar un Tesla – porque este atacante puede abusar de la función de agregar una nueva clave NFC, hacerlo desapercibido para el propietario del coche, en solo 130 segundos.

Nos encanta tesla noticias de seguridad y ya lo he cubierto Especialista en seguridad de la información mostró cómo robar un automóvil Tesla y eso Adolescente obtiene acceso remoto a 25 Coches Tesla.

La raíz del problema es que Tesla lanzó una actualización el año pasado que facilitó el arranque de los automóviles después de desbloquearlos con clave NFC tarjetas. Previamente, Los conductores que usaban una tarjeta para desbloquear sus autos tenían que colocarla en la consola central para comenzar a conducir..

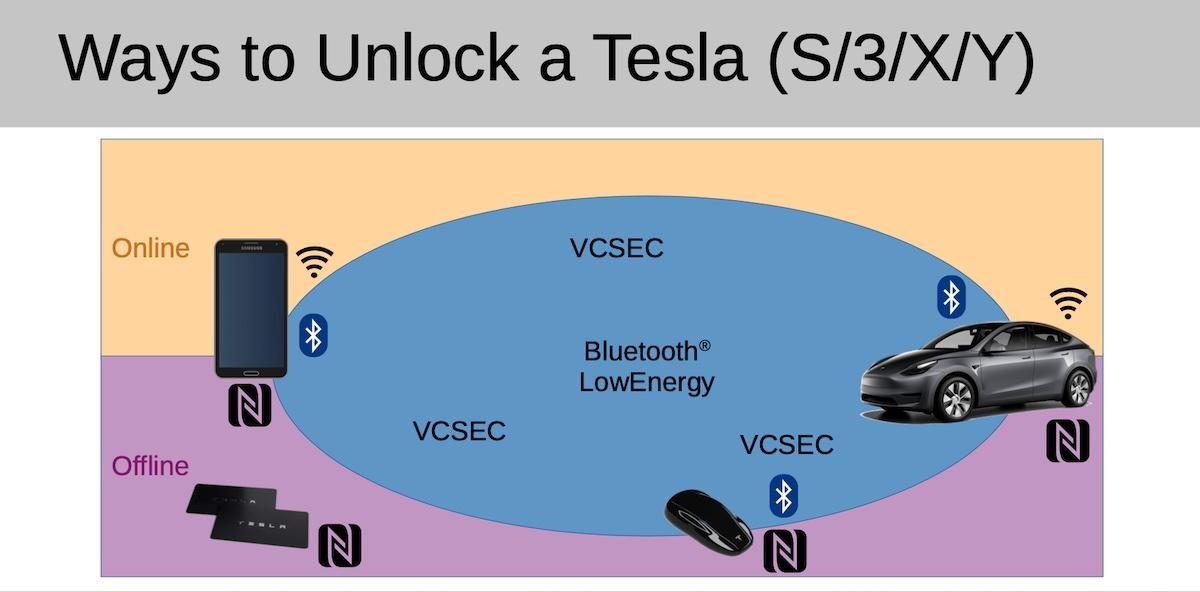

Pero desde la actualización del pasado agosto, Los propietarios de Tesla han podido conducir sus coches inmediatamente después de desbloquearlos con una tarjeta de acceso., cuál es una de las tres formas de desbloquear un automóvil (los otros dos son un llavero y una aplicación móvil).

Hérfurt descubrió que la nueva característica tiene una característica extraña: no sólo permite que el coche arranque automáticamente dentro de 130 segundos de desbloqueo, también lo pone en un estado que le permite aceptar claves nuevas, sin necesidad de autenticación y sin ninguna indicación en la pantalla del coche.

La aplicación oficial de Tesla no permite registrar nuevas llaves a menos que esté conectada a la cuenta del propietario., pero Herfurt encontró que el auto se comunicaba voluntariamente con cualquier otro Bluetooth Low Energy (BLE) dispositivo en las proximidades. Como resultado, el experto creó su propia aplicación llamada teslakee, que utiliza VCSec, al igual que la aplicación oficial de Tesla.

Teslakee demuestra lo fácil que es para los ladrones añadir su propia llave a un coche. Solo necesita estar cerca del automóvil durante el período de 130 segundos después de desbloquear la tarjeta de acceso NFC.. El ladrón puede entonces usar su llave para desbloquear, Arrancar y apagar el coche en cualquier momento.. Ni la pantalla del coche ni la aplicación real de Tesla mostrarán ningún mensaje sobre lo sucedido.

Si el propietario del vehículo utiliza una aplicación para desbloquear el coche (y este es el método de desbloqueo de Tesla más común), el atacante puede obligar a la víctima a utilizar la tarjeta de acceso. Para hacer esto, bastará con traer un bloqueador y bloquear la frecuencia BLE necesaria para que la aplicación funcione.

Herfurth intentó con éxito su ataque a los modelos Tesla. 3 y Y. No probó este método en los nuevos Model S y X., pero sugiere que también son vulnerables, porque usan las mismas tecnologías. Se puede ver una demostración del ataque en el siguiente vídeo..

Cabe señalar que Herfurt creó TeslaKee y realizó su investigación como parte de Proyecto Tempa, cual «proporciona herramientas e información sobre el protocolo VCSEC utilizado por la aplicación y los accesorios de control de vehículos Bluetooth LE de Tesla.» Herfurth también es miembro de la Grupo Trifinito, un equipo de investigación y piratería centrado en problemas de BLE.

El investigador publicó datos sobre el problema., porque, De acuerdo con él, Es poco probable que Tesla lo solucione. Herfurth escribe que nunca recibió ninguna respuesta de la empresa sobre las vulnerabilidades que descubrió en 2019 y 2021, y dudas de que algo cambie ahora.

Dado que los representantes de Tesla no comentan las conclusiones de Herfurt, dueños de autos, desafortunadamente, poco pueden hacer para protegerse. Una forma de protegerse contra este tipo de ataques es configurar Pin2Drive para que el ladrón no pueda arrancar el coche., aunque esto no impide que el atacante suba al coche. También puede consultar periódicamente la lista de llaves que se pueden utilizar para desbloquear y arrancar el coche..