Los expertos en ciberseguridad de SafeBreach han encontrado una nueva, previamente indocumentado y «indetectable» Puerta trasera de PowerShell, que los piratas informáticos utilizan activamente y se ha utilizado para atacar al menos 69 objetivos.

Déjame recordarte que también escribimos eso. Los alemanes interesados en la situación en Ucrania son atacados por el gobierno Rata PowerShell malware.

La puerta trasera se extiende a través de phishing, como parte de documentos de Word maliciosos que generalmente se disfrazan de ofertas de trabajo. Cuando se abre dicho documento, Se activa una macro dentro de él que entrega la actualizador.vbs Script de PowerShell para la computadora de la víctima, que crea una tarea programada que dice ser parte de una actualización de Windows.

Cebo de la carta del hacker

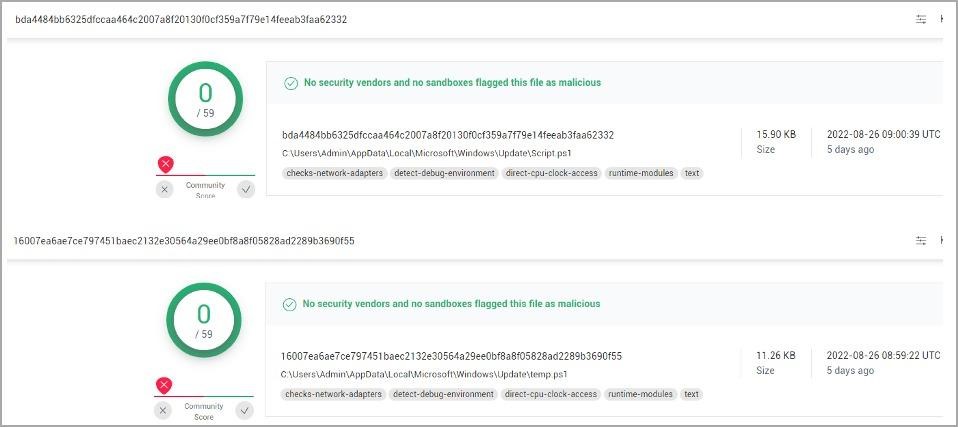

El script VBS ejecuta otros dos scripts de PowerShell (Guión.ps1 y Temp.ps1), que se almacenan ofuscados dentro del propio documento malicioso. Cuando Incumplimiento seguro Los analistas descubrieron por primera vez estos guiones., ninguno de los productos presentados en VirusTotal los identificó como maliciosos.

Script.ps1 se conecta al C&Servidores C de los atacantes, envía el ID de la víctima a sus operadores, y luego espera más comandos, que recibe en forma cifrada (AES-256 CBC). Basado en el recuento de dichos identificadores, los analistas podrían concluir que aproximadamente 69 Las víctimas fueron registradas en los atacantes.’ servidores de control, que probablemente corresponde al número aproximado de computadoras pirateadas.

El script Temp.ps1, a su vez, decodifica los comandos recibidos del servidor como respuesta, los ejecuta, y luego cifra y carga el resultado mediante una solicitud POST al servidor de control.

Los expertos crearon un script que descifró los comandos de los operadores de malware, y descubrió que dos tercios de ellos tenían como objetivo robar datos, y el resto se utilizó para elaborar listas de usuarios, archivos, eliminar archivos y cuentas, y también compilar listas de PDR clientela.

Los investigadores creen que esta puerta trasera de PowerShell parece haber sido creada por atacantes previamente desconocidos., y hasta el momento hay muy pocos datos para hablar sobre la atribución de estos ataques.