Los analistas de Check Point han descubierto un nuevo ransomware, Ransomware Rorschach que ya se ha utilizado para atacar a una empresa estadounidense anónima.

Este malware destaca por su altísima velocidad de cifrado de archivos y por el hecho de que se implementa utilizando un componente firmado de software de seguridad comercial..

Punto de control llama a esta amenaza «uno de los ransomware más rápidos» como rorschach es incluso más rápido que BloquearBit 3.0.

Déjame recordarte que también escribimos eso. Nuevo Cuba La variante de ransomware implica un plan de doble extorsión, y también eso Nuevo Pay2Key ransomware cifra las redes corporativas en sólo una hora.

También los medios informaron que Nuevo Prestigio El ransomware ataca a organizaciones polacas y ucranianas.

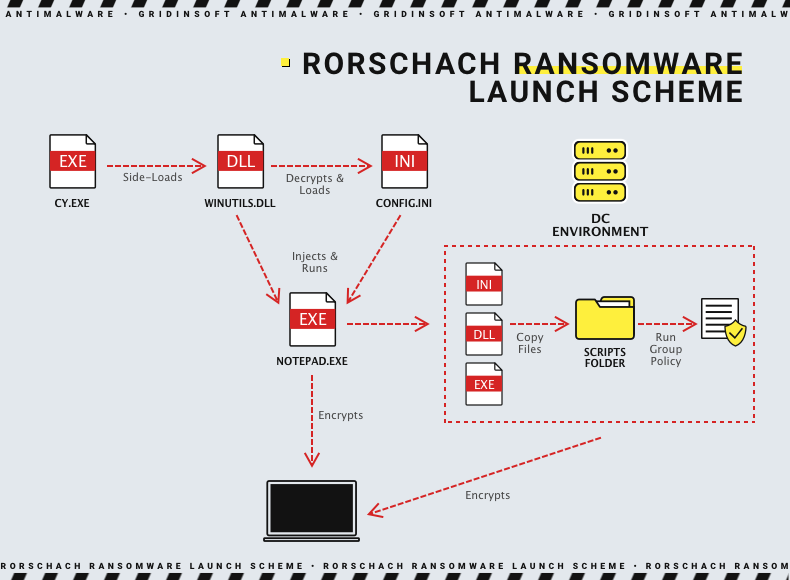

Los investigadores dicen que el ransomware se entrega mediante un DLL de carga lateral técnica a través de un componente firmado en el Corteza XDR en el Redes de Palo Alto producto. Los atacantes utilizaron la herramienta de servicio Cortex XDR Dump (cy.exe) versión 7.3.0.16740 para descargar el cargador e inyector Rorschach (winutils.dll), lo que dio lugar a la config.ini carga útil de ransomware que se lanza en el proceso del Bloc de notas.

Cabe señalar que el archivo del cargador está protegido del análisis de estilo UPX., mientras que la carga útil principal está protegida contra ingeniería inversa y detección mediante la virtualización de partes del código usando VMProtect.

Los expertos de Check Point advierten que el ransomware crea una política de grupo en un controlador de dominio de Windows y puede propagarse de forma independiente a otros hosts del dominio..

Después de comprometer la computadora de la víctima, el malware borra cuatro aplicaciones, Seguridad, Sistema, y registros de Windows Powershell para cubrir sus huellas.

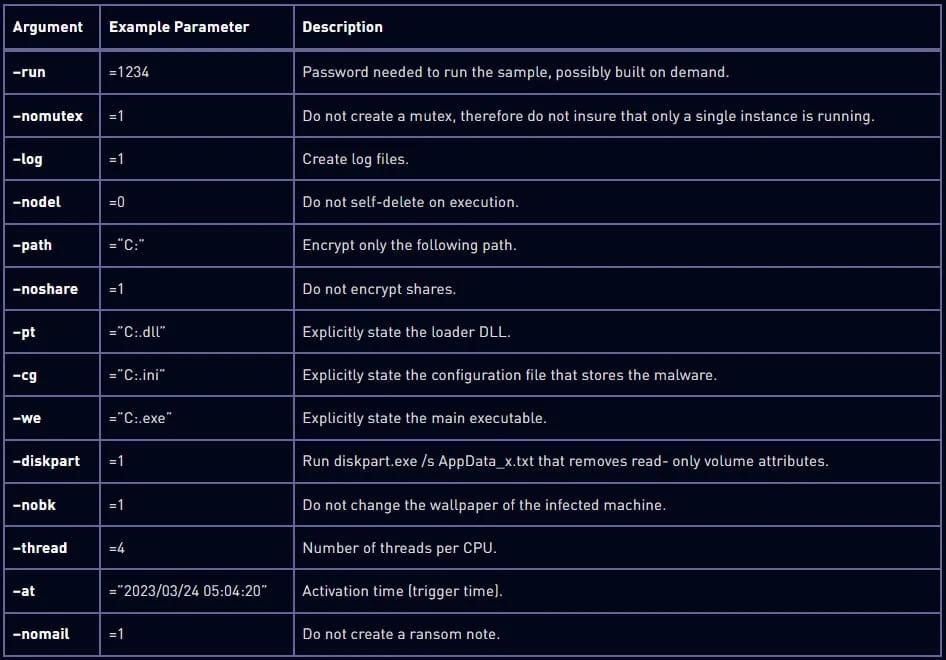

Aunque la configuración de Rorschach generalmente está codificada, el ransomware admite argumentos de línea de comandos que mejoran enormemente su funcionalidad. A continuación hay algunos de ellos.

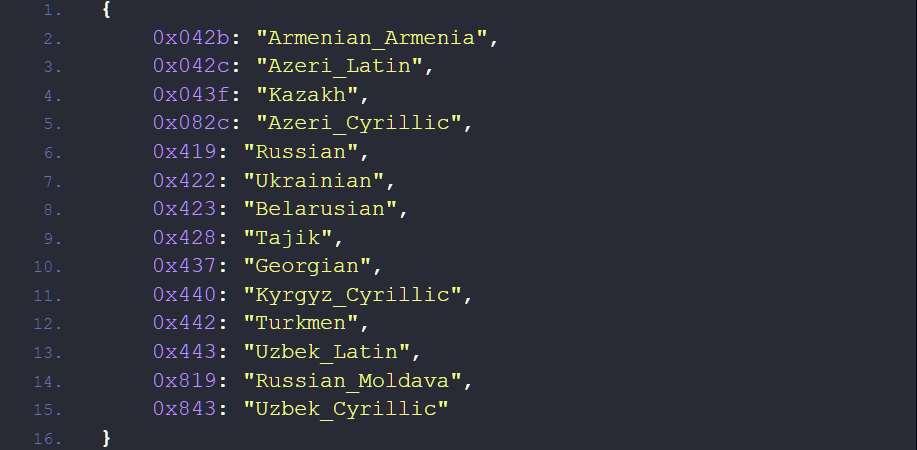

Rorschach comenzará a cifrar datos solo si la máquina infectada no funciona en el idioma de ninguno de los países de la CEI.. El esquema de cifrado combina la curva25519 y eSTREAMhc-128 algoritmos, usando cifrado discontinuo, lo que significa que el malware cifra los archivos solo parcialmente, que aumenta su velocidad.

Idiomas que detienen el malware

Los investigadores señalan que el procedimiento de cifrado de Rorschach demuestra «una implementación altamente eficiente de la distribución de flujo a través de I / O puertos de terminación.»

Para determinar la velocidad del cifrado Rorschach, expertos realizaron una prueba utilizando 220,000 archivos en una máquina con un procesador de 6 núcleos. Se necesitó malware 4.5 minutos para cifrar los datos, mientras LockBit 3.0, hasta hace poco considerado el ransomware más rápido, completó la misma tarea en 7 acta.

Check Point resume que Rorschach parece haber incorporado las mejores características de algunos de los principales programas de ransomware filtrados anteriormente. (polvo, BloquearBit 2.0, Lado oscuro).