Los investigadores han desvelado una nueva técnica de ataque fuzzing, Herrero, lo que demuestra que es posible un ataque Rowhammer a la memoria DDR4 y evita los mecanismos de defensa existentes. Vale la pena señalar que muchos de los autores de este trabajo participaron previamente en la creación de un ataque TRRespass similar..

Déjame recordarte que el original Ataque de martillo Fue inventado por expertos de la Universidad Carnegie Mellon en 2014. Su aparición se debe al hecho de que un determinado efecto sobre las células de memoria puede conducir a la influencia de la radiación electromagnética en las células vecinas., y los valores de los bits en ellos cambiarán.

A través de los años, Los investigadores han logrado demostrar que una amplia variedad de memorias pueden ser vulnerables a los ataques de Rowhammer., y aprendieron cómo explotar el ataque a través de JavaScript, y logré adaptarlo contra máquinas virtuales Microsoft Edge y Linux.. Incluso hay una variación de Rowhammer., lo que representa una amenaza para los dispositivos Android, y aprendimos cómo aumentar la efectividad de los ataques usando tarjetas de video..

En respuesta, los fabricantes han implementado Target Row Refresh (TRR), una combinación de varias correcciones de software y hardware creadas a lo largo de los años, en sus productos. Básicamente, estos mecanismos fueron efectivos y fueron suficientes para proteger la entonces nueva memoria DDR4.

Sin embargo, el año pasado, Los expertos lograron eludir TRR utilizando el Ataque TRRespass, que también se basa en fuzzing y permite utilizar el viejo problema de Rowhammer contra productos modernos y seguros.

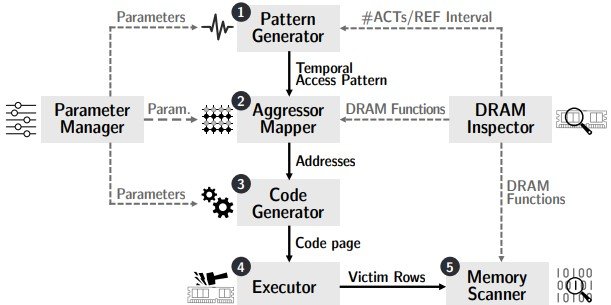

Pero si el ataque TRRespass fue efectivo contra 14 fuera de 40 DIMM probados, logrando 37.5% éxito, el nuevo ataque Blacksmith demuestra patrones efectivos de Rowhammer para todos 40 DIMM DDR4. El hecho es que esta vez los investigadores no abordaron los patrones de martilleo de manera uniforme., pero en su lugar utilizó estructuras irregulares para evitar el TRR. Según los expertos, Blacksmith genera un promedio de 87 veces más golpes que otros ataques.

Demostrar que estos ataques se pueden aplicar en la vida real., un equipo de expertos realizó pruebas que les permitieron obtener claves privadas para las claves públicas RSA-2048 utilizadas para la autenticación SSH.

Cabe destacar que los módulos DDR5 ya disponibles en el mercado siguen siendo seguros, ya que sustituyen TRR por un sistema de gestión de refrescos, lo que hace que la fuzzing escalable sea mucho más difícil.

Déjame recordarte que también dijimos que El ataque de troyano Source es peligroso para los compiladores de la mayoría de los lenguajes de programación.