AT&Los investigadores han descubierto un nuevo malware sigiloso para Linux llamado Shikitega que apunta a computadoras y dispositivos IoT y utiliza vulnerabilidades de escalada de privilegios para ejecutar el minero de criptomonedas Monero en los dispositivos infectados..

Shikitega puede evadir el software antivirus con un codificador polimórfico que imposibilita la detección estática basada en firmas.

Déjame recordarte que también dijimos que El nuevo marco Lightning de malware para Linux instala puertas traseras y rootkits, y también eso Expertos en seguridad de la información hablaron sobre el malware de Linux simbionte Eso es casi indetectable.

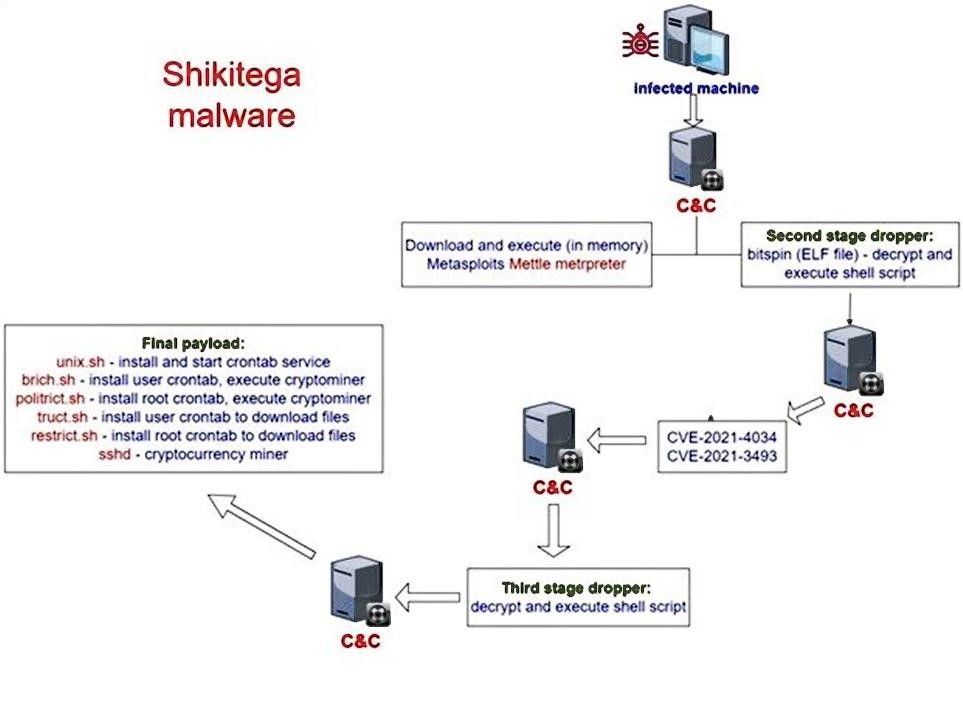

De acuerdo con la AT&T informe, El malware utiliza una cadena de infección de varias etapas en la que cada nivel proporciona sólo unos pocos cientos de bytes., activando un módulo simple, y luego pasa al siguiente. Eso es, Shikitega entrega progresivamente su carga útil, Cada paso revela solo una fracción de la carga útil total..

La infección comienza con un archivo ELF de 370 bytes que contiene un código shell codificado.. La codificación se realiza utilizando el Shikata Ga Nai esquema de codificación de carga útil.

Usando el codificador, El malware pasa por múltiples ciclos de decodificación en los que un ciclo decodifica la siguiente capa hasta que se decodifica y ejecuta la carga útil final del código shell..

Una vez completado el descifrado, el código shell se ejecuta, que se comunica con la C&Servidor C y recibe comandos adicionales almacenados y ejecutados directamente desde la memoria.

Un comando se descarga y ejecuta Brío, un pequeño, Carga útil portátil de Metasploit Meterpreter que brinda al atacante la capacidad adicional de controlar y ejecutar código de forma remota en el host..

Mettle extrae un archivo ELF aún más pequeño que utiliza CVE-2021-4034 (PwnKit) y CVE-2021-3493 para elevar privilegios para rootear y cargar un criptominero

La persistencia del criptominero se logra eliminando todos los archivos descargados para reducir las posibilidades de detección..

También, para evitar la detección, Los operadores de Shikitega utilizan servicios legítimos de alojamiento en la nube para alojar su C&infraestructura C. Esto pone a los operadores en riesgo de ser detectados por las autoridades., pero proporciona mejor sigilo en sistemas comprometidos.

El AT&El equipo T ha recomendado que los administradores apliquen las actualizaciones de seguridad disponibles., use EDR en todos los puntos finales, y realizar copias de seguridad periódicas de los datos críticos.