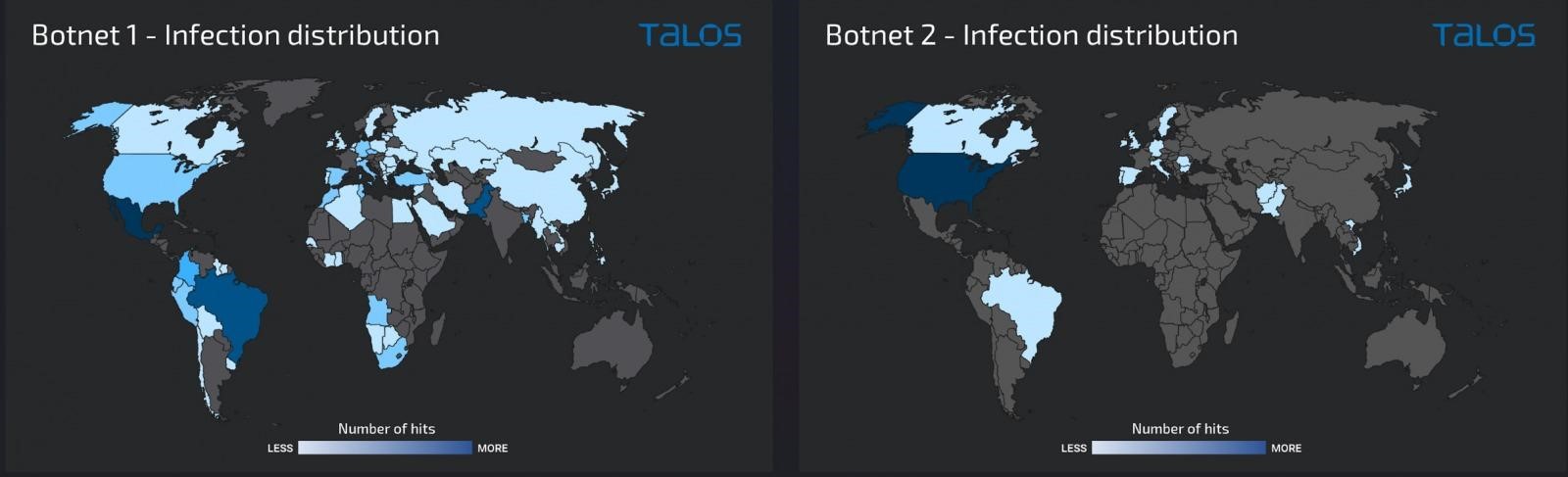

Expertos en seguridad informática advirtieron de un aumento en el número de infecciones con la nueva versión de TrueBot, Dirigido principalmente a usuarios de México., Brasil, Pakistán y Estados Unidos.

Según Cisco Talos, Los operadores de malware ahora han pasado del uso de correos electrónicos maliciosos a métodos de entrega alternativos., incluida la explotación de una vulnerabilidad RCE en Auditor de red, así como utilizar el Petirrojo frambuesa gusano.

Déjame recordarte que los expertos atribuir la autoría de TrueBot al grupo de hackers de habla rusa Silencio, que es conocido por los grandes robos a instituciones financieras.

Como se informó ahora, los atacantes no sólo cambiaron a nuevos métodos de distribución de malware, pero también comenzó a utilizar la herramienta personalizada Teletransportarse robar datos, y también distribuir el Clope cifrador, que suelen utilizar los piratas informáticos del TA505 grupo asociado con otro grupo de hackers de habla rusa – FIN11.

Los investigadores de Cisco Talos escriben que descubrieron varios vectores de ataque nuevos en agosto 2022. Según sus observaciones, Los participantes del silencio introdujeron su malware en 1500 sistemas alrededor del mundo, "traer con ellos" códigos shell, Golpe de cobalto balizas, Gracia malware, Herramienta de robo de datos de teletransporte y ransomware Clop.

Se observa que en la mayoría de los ataques detectados durante el período de agosto a septiembre, Los piratas informáticos infectaron los sistemas de las víctimas de Truebot. (Silencio.Downloader) aprovechando la vulnerabilidad crítica de los servidores Netwrix Auditor, rastreado como CVE-2022-31199.

En octubre 2022, Los piratas informáticos pasaron por completo a utilizar unidades USB maliciosas y el gusano Raspberry Robin., que entregó ID helado, Abejorro, y cargas útiles de Truebot a las víctimas’ máquinas.

Déjame recordarte que en octubre Microsoft informe, este gusano se asoció con la propagación del ransomware Clop y el DESARROLLO-0950 hackear grupo, cuya actividad maliciosa está asociada con la actividad de los grupos FIN11 y TA505.

Como señala ahora Cisco Talos, Los operadores de Truebot utilizaron Raspberry Robin para infectar a más de 1,000 Hospedadores, muchos de los cuales no eran accesibles a través de Internet. La mayoría de las víctimas de los hackers están en México, Brasil y Pakistán.

En noviembre, Los piratas informáticos atacaron servidores Windows., cuyo PYME, PDR, y WinRM Los servicios se pueden encontrar a través de Internet.. Los investigadores contaron más de 500 casos de tales infecciones, acerca de 75% de ellos en estados unidos.

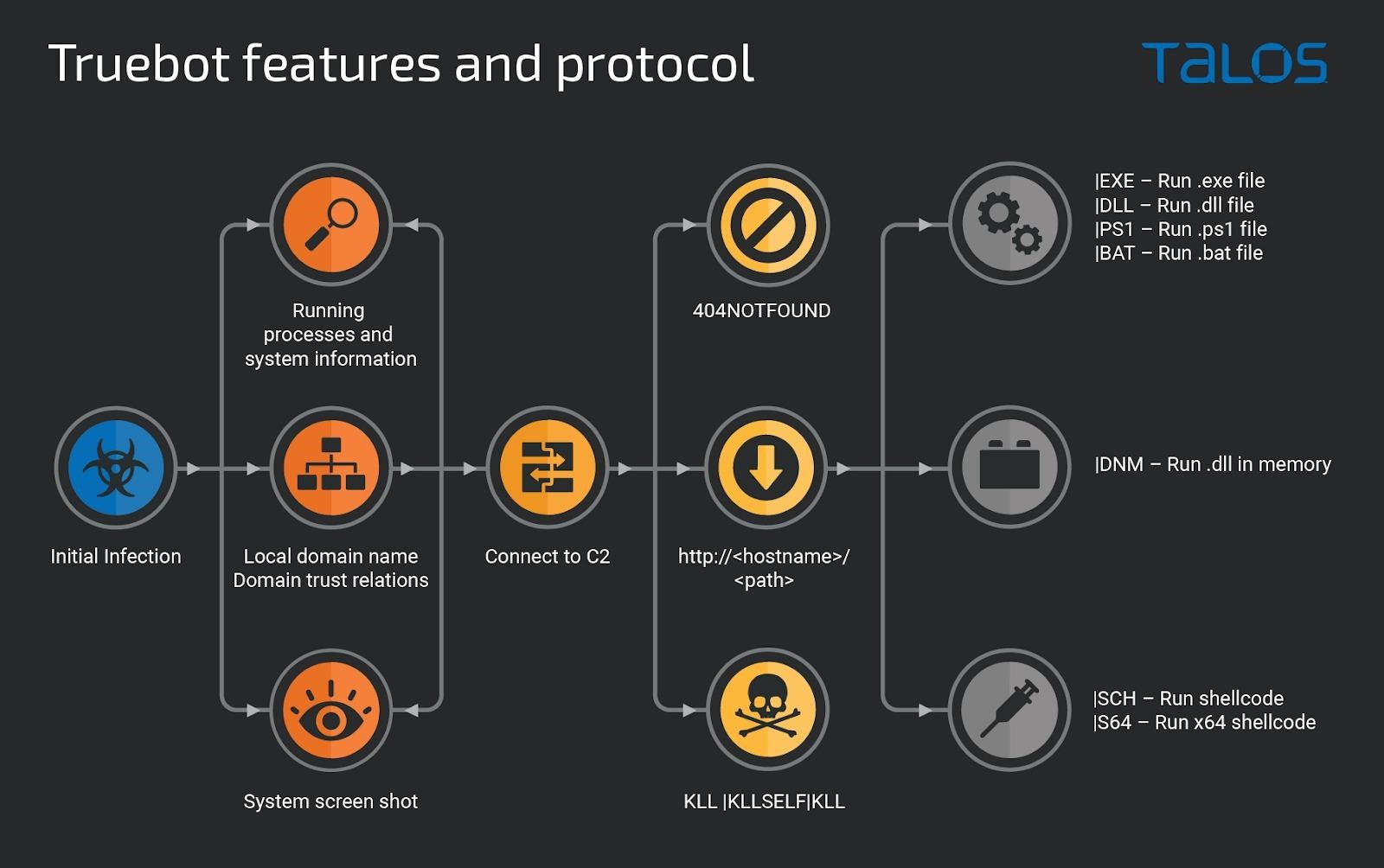

Los analistas recuerdan que, de hecho, Truebot es un módulo de primer nivel que recopila información básica sobre el sistema de la víctima y toma capturas de pantalla.. También extrae información sobre Active Directory., que ayuda a los piratas informáticos a planificar sus próximos pasos después de una infección.

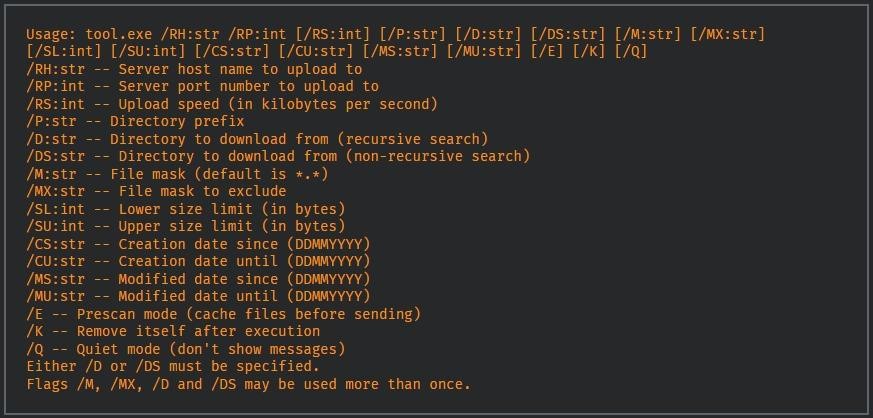

El servidor de comando y control del atacante puede entonces indicarle a Truebot que cargue shellcode o archivos DLL en la memoria., ejecutar módulos adicionales, eliminarse, o cargar archivos DLL, Gastos, MTD, y archivos PS1.

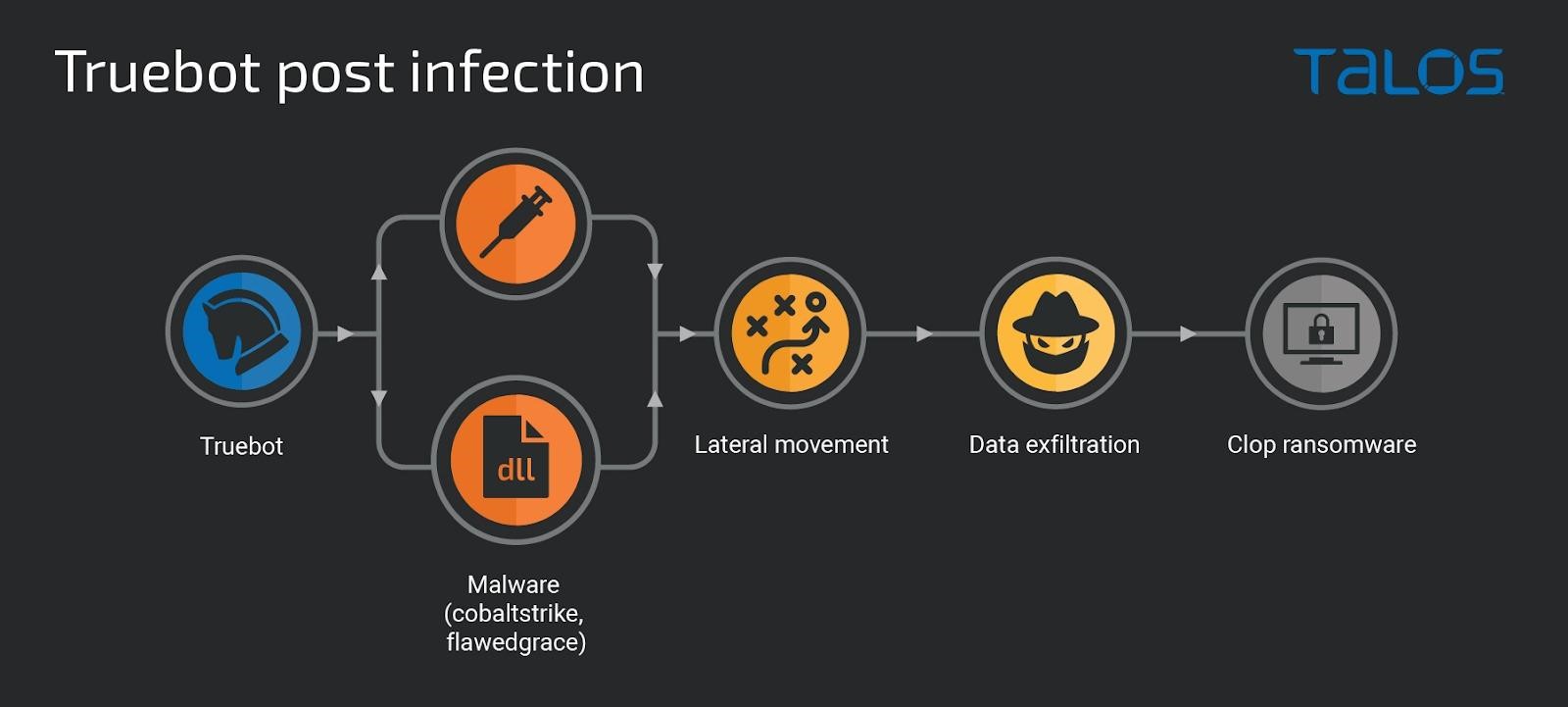

También, después de haber sido comprometido, Los piratas informáticos utilizan Truebot para inyectar balizas Cobalt Strike o malware Grace (Gracia defectuosa, GraceWire) en los sistemas víctimas. Luego, los atacantes implementan Teleport., que Cisco describe como una nueva herramienta personalizada escrita en C++ que ayuda a robar datos de forma silenciosa.

El canal de comunicación entre Teleport y el C&El servidor C está cifrado. Los operadores pueden limitar las velocidades de descarga, filtrar archivos por tamaño (robar mas), o eliminar cargas útiles. Teleport también es capaz de robar archivos de las carpetas de OneDrive, recopilar correo de la víctima desde Outlook, y buscando extensiones de archivos específicas.

Se observa que después del movimiento lateral, infección del número máximo de sistemas que utilizan Cobalt Strike y robo de datos, En algunos casos, los piratas informáticos implementan el ransomware Clop ya mencionado anteriormente en los sistemas de las víctimas..