Los expertos de Sansec han descubierto un nuevo skimmer MageCart multiplataforma capaz de robar información de pago de tiendas comprometidas. El skimmer web funciona en Shopify, Gran comercio, Tiendas Zencart y Woocommerce (incluso si no admiten scripts personalizados para páginas de pago).

Permítanme recordarles que inicialmente el nombre MageCart se asignó a un grupo de piratería., que por primera vez utilizó web skimmers (JavaScript malicioso) en las páginas de tiendas online para robar datos de tarjetas bancarias.

Sin embargo, Este enfoque tuvo tanto éxito que pronto el grupo tuvo numerosos imitadores., y el nombre MageCart se convirtió en un nombre común, y actualmente denota toda una clase de tales ataques.

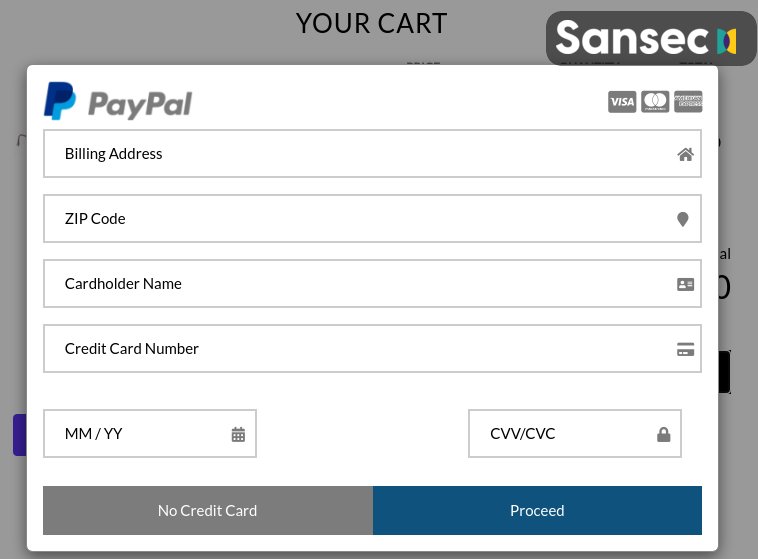

Los analistas de Sansec han identificado el nuevo malware en decenas de tiendas en diferentes plataformas.. El malware roba información de pago mostrando una página de pago falsa (antes de que los clientes vean el formulario de pago real) y también utiliza un registrador de teclas para datos de tarjetas e información personal.

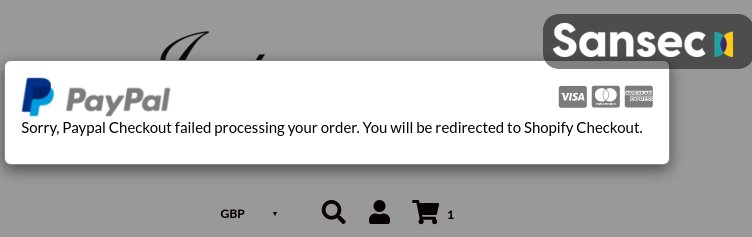

Para evitar la detección, el skimmer muestra un error después de que los clientes hacen clic en el botón Continuar para proporcionar a la tienda la información de su tarjeta de crédito. Después de eso, las víctimas serán redirigidas de nuevo al formulario de pedido y pago real..

También es destacable el método de extracción de datos utilizado por el skimmer.. Los atacantes utilizan para este propósito dominios generados automáticamente basados en contador y base64. (por ejemplo, zg9tywlubmftzw5ldza[.]com y zg9tywlubmftzw5ldze[.]com). Esta función ayudó a los investigadores a comprender cuánto tiempo ha estado activa esta campaña.: En agosto se registró el primer dominio para extracción de datos. 31, 2020.

Déjame recordarte también que Los piratas informáticos ocultan los skimmers MageCart en los botones de las redes sociales.