Una nueva botnet llamada NoaBot surgió a principios 2023. Según se informa, apunta a servidores SSH para la minería de criptomonedas utilizando la plataforma Mirai.. Además de la funcionalidad del Mirai, trae varios trucos de evasión de detección..

NoaBot involucrado en criptominería

Expertos en ciberseguridad han descubierto una nueva botnet llamado NoaBot. Ha estado activo al menos desde principios de 2023, y El propósito de esta botnet es la minería criptográfica ilegal.. Está basado en la botnet Mirai., un malware notorio for harnessing infected IoT devices para ataques de red a gran escala. A pesar de ser un derivado, Mantiene toda la funcionalidad del Mirai, algo que difícilmente puede subestimarse..

La estrategia principal de NoaBot implica un escáner SSH que busca servidores vulnerables a la fuerza bruta e implementar una clave pública SSH, permitiendo el acceso remoto. Sin embargo, a diferencia de las versiones anteriores de Mirai, NoaBot tiene características únicas que dificultan la detección por parte del software antivirus.. Está compilado con uClibc., lo que puede hacer que se identifique erróneamente como un escáner SSH o un troyano genérico.

¿Qué hay bajo el capó de NoaBot??

Como he mencionado, NoaBot se desarrolló sobre la base de la infame botnet Mirai, cuyo código fuente se filtró en 2016. En el centro de las operaciones de NoaBot se encuentra una versión modificada del minero de monedas XMRig. Aunque es un programa de minería de criptomonedas de código abierto y ampliamente utilizado con usos legítimos, también es popular entre los atacantes. Además, está equipado con un auto-esparcidor gusano y una puerta trasera con clave SSH. Como resultado, esto le permite descargar y ejecutar binarios adicionales y extender su alcance a nuevas víctimas.

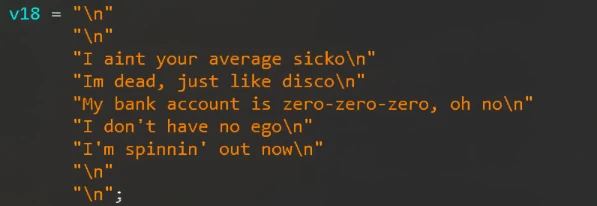

La estrategia de movimiento lateral de NoaBot gira en torno a Ataques de diccionario de credenciales SSH, explotar contraseñas débiles o predeterminadas. Lo que distingue a NoaBot en la minería criptográfica ilícita es la confusión de su configuración y el uso de un grupo de minería personalizado.. De este modo, Oculta la dirección de la billetera del minero y oscurece la rentabilidad del plan.. Los investigadores sospechan que los creadores de NoaBot también están utilizando fragmentos de código de un gusano P2PInfect basado en Rust., que surgió en julio. La razón detrás de esta hipótesis es que Algunas muestras de P2PInfect contienen texto específico. y chistes internos que también están presentes en el código NoaBot, como letras de canciones pop relacionadas con juegos.

Impacto global

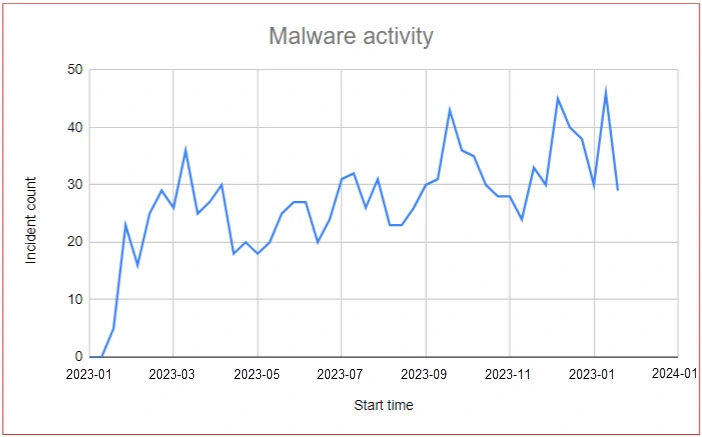

El análisis de la victimología revela que Los honeypots fueron atacados por 849 diferentes IP de origen en 2023. Al investigar su geolocalización, Se descubrió que los ataques se distribuyeron de manera relativamente uniforme en todo el mundo.. Esto podría atribuirse a la naturaleza gusanoble del malware., ya que cada víctima infectada se convierte en un atacante. Sin embargo, se destacó un punto de actividad particular, originario de china. Este punto de acceso representó casi 10% de todos los ataques observados en 2023 y fue el punto de acceso más destacado.

En general, Las botnets mineras no son algo nuevo., aunque tal botnet Dirigirse a máquinas Linux y ser capaz de propagarse por sí solo es bastante inusual.. Grandes cantidades de dispositivos IoT susceptibles a NoaBot pueden generar grandes beneficios para sus creadores. Los frigoríficos y lavadoras inteligentes tienen un poder de cálculo relativamente bajo, Aunque el gran volumen de ellos cubrirá la diferencia..

Recomendaciones de seguridad

Dado que el ataque involucra ataques de diccionario de credenciales SSH antiguos y simples, Sería lógico restringir el acceso SSH arbitrario a Internet. and use strong passwords. Evitará que el malware se propague vía SSH. Además, puedes bloquear los puertos conocidos predeterminados y vulnerables Los piratas informáticos suelen intentar iniciar sesión a través de. Estos dos pasos ya reducirán la posibilidad de implementación de malware., independientemente del tipo y fuente.