Descubierta una nueva campaña de malware del grupo de hackers norcoreano Lazarus, que estuvo activo de febrero a julio 2022. Esta vez los piratas informáticos se han dirigido a proveedores de energía de todo el mundo., incluidas empresas en EE. UU., Canadá y Japón.

Permítanme recordarles que también informamos que Microsoft acusó a Rusia y Corea del Norte de ataques a empresas farmacéuticas, y también eso Investigadores de ciberseguridad descubrieron al grupo de hackers chino tierra luska.

Cisco Talos expertos hablar sobre la nueva campaña, según la cual, el objetivo de Lázaro era "infiltrarse en organizaciones de todo el mundo para establecer un acceso a largo plazo y el posterior robo de datos de interés para el estado enemigo".

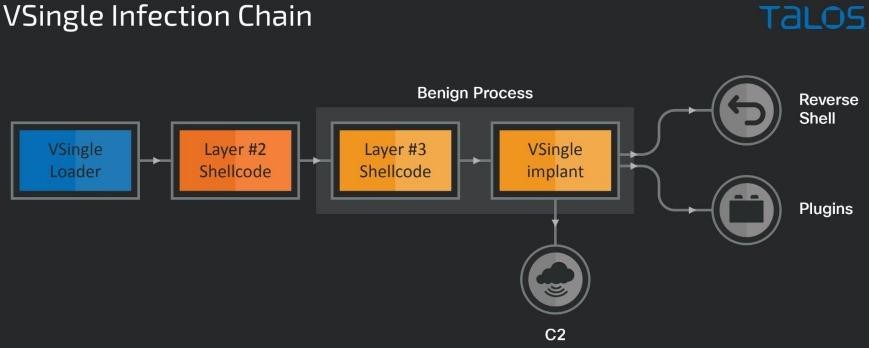

Mientras que los ataques anteriores de Lázaro resultaron en el uso de Sacerdote (pista) y Nuke acelerado (cripta manuscrita) malware, La nueva campaña se destacó por el uso de otros programas maliciosos.: el VSingle robot HTTP, que ejecuta código arbitrario en una red remota; YamaBot puerta trasera escrita en Go; así como el troyano de acceso remoto previamente desconocido (RATA) rata mágica, que se ha utilizado para buscar y robar datos de dispositivos infectados, pero también se puede utilizar para lanzar cargas útiles adicionales en sistemas infectados.

Vale la pena decir que Symantec y AhnLab Los analistas ya han escrito sobre esta actividad de Lázaro., pero el último informe de Cisco resultó ser más profundo y revela muchos más detalles sobre las actividades de los piratas informáticos..

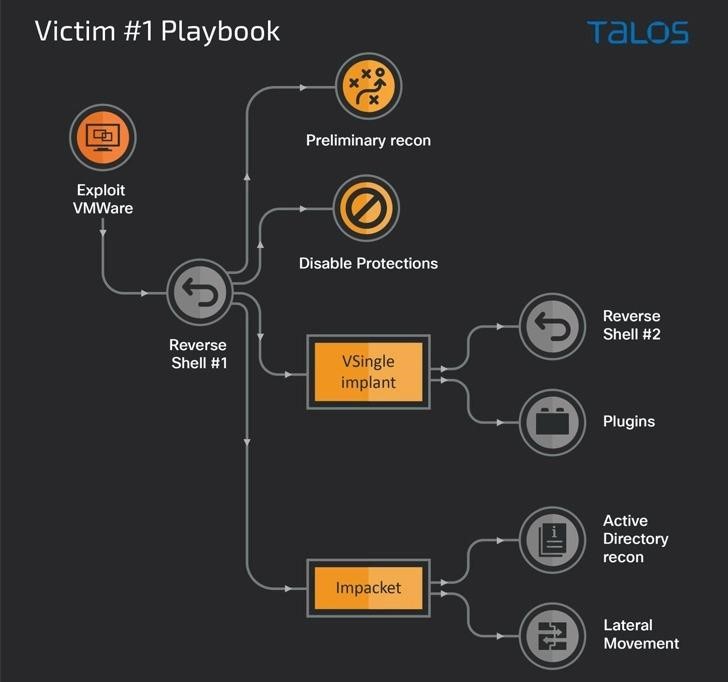

Se sabe que Lazarus obtuvo acceso inicial a las redes corporativas de sus víctimas explotando vulnerabilidades en VMware productos (por ejemplo, Log4Shell). Estos problemas se han utilizado para ejecutar Shellcode., crear conchas inversas, y ejecutar comandos arbitrarios en una máquina comprometida.

De este modo, el uso del malware VSingle en uno de los ataques permitió a los atacantes realizar diversas acciones, incluyendo reconocimiento, robo de datos, e instalación manual de puertas traseras, lo que les dio una comprensión clara del entorno de la víctima. En esencia, este malware prepara el escenario para el robo de credenciales, crea nuevos usuarios administradores en el host, e instala un shell inverso para comunicarse con el servidor de comando y control y descargar complementos que amplían su funcionalidad.

En otro caso, después de obtener acceso inicial y realizar reconocimiento, los piratas informáticos utilizaron no sólo VSingle, pero también MagicRAT, a lo que los investigadores prestaron especial atención y dedicaron un publicación separada.

El troyano puede repararse en el sistema de la víctima ejecutando comandos codificados y creando tareas programadas., realizar reconocimientos y extraer malware adicional del servidor de comando y control (como rata tigre).

En el tercer caso, Lazarus implementó el malware YamaBot en los sistemas afectados, escrito en Go y con características RAT estándar:

- enumerar archivos y directorios;

- transferir información sobre procesos al servidor de control;

- descargar archivos remotos;

- ejecución de comandos arbitrarios y autodestrucción.

También se observa que el grupo a menudo utilizaba no sólo sus propias herramientas, pero también recopiló credenciales en las redes de la víctima utilizando soluciones tan conocidas como Mimikatz y Procdump, componentes antivirus deshabilitados y servicios de Active Directory, y también tomó medidas para ocultar los rastros después de que se activaron las puertas traseras.