El aumento de la actividad de los piratas informáticos estatales de Corea del Norte obligó a Corea del Sur, Estados Unidos y Japón para crear un grupo asesor especial para coordinar los esfuerzos de ciberseguridad. La idea de consolidar esfuerzos, aparentemente, se discutió en agosto, en la cumbre internacional de Camp David.

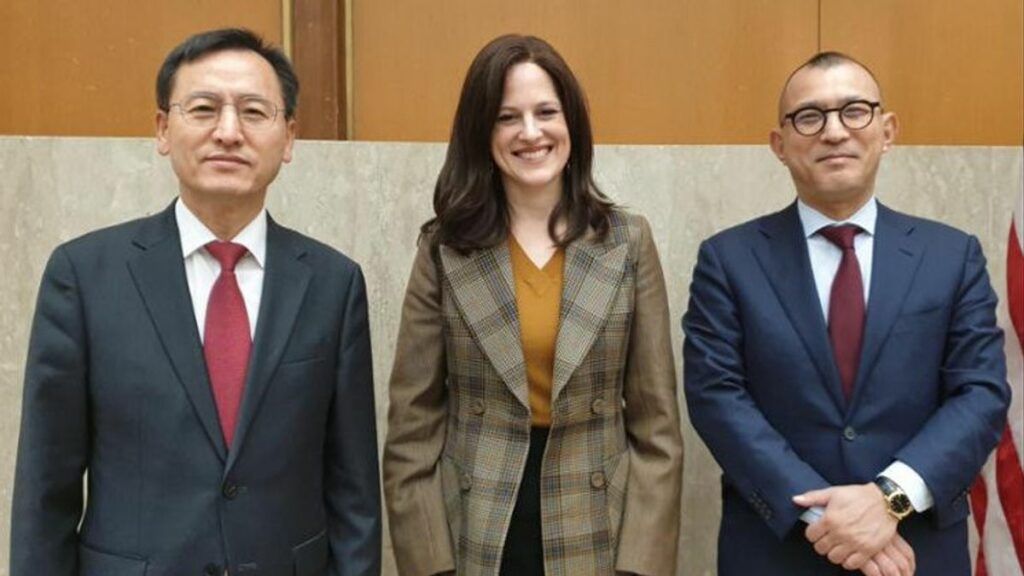

La decisión se hizo la semana pasada tras las negociaciones en Washington entre Anne Neuberger, A NOSOTROS. asesor adjunto de seguridad nacional para tecnologías cibernéticas y emergentes, y sus colegas surcoreanos y japoneses.

Como parte de la iniciativa, Las reuniones periódicas trimestrales se llevarán a cabo en un nuevo formato..

Los piratas informáticos norcoreanos están patrocinados por el estado

A menudo se acusa a Corea del Norte de ciberataques destinados a financiar sus programas nucleares y de misiles.. Como se señala en un informe reciente de la ONU, en 2022, Los piratas informáticos que trabajaban para la RPDC eran particularmente propensos atacar a empresas extranjeras robar criptomonedas. Gracias a métodos de alta tecnología, Se robaron cantidades récord en comparación con años anteriores..

La ONU dijo que la mayoría de los ataques cibernéticos que analizaron sus investigadores fueron llevados a cabo por grupos controlados por la principal agencia de espionaje de Corea del Norte.. Estos grupos incluyen a Kimsuky., Grupo Lázaro y Andariel, y son monitoreados por la industria de la ciberseguridad en los EE. UU., Europa y Asia.

Por ejemplo, los medios informaron que el FBI ha vinculado oficialmente el hack del puente cruzado Harmony Horizon al grupo Lazarus. El robo, que tuvo lugar en verano 2022, resultó en el robo de $100 millón valor de los activos de criptomonedas.

La actividad de Corea del Norte en materia de ciberamenazas ha ido creciendo en los últimos años

Aparte de los ciberataques específicos de cada país, Los piratas informáticos norcoreanos también lanzan ataques a la cadena de suministro. Por ejemplo, En abril informamos que un grupo vinculado a las autoridades de la dictadura asiática atacó la cadena de suministro de la empresa 3CX, lo que provocó una serie de otros ataques a las cadenas de suministro.

Según los expertos, Los hackers UNC4736 estaban asociados con el grupo de hackers Lazarus, con fines financieros, de Corea del Norte..

También hablamos de la caza de los ciberdelincuentes norcoreanos. para especialistas en TI. Los atacantes han buscado infectar a los investigadores’ sistemas y software para el hogar con malware destinado a infiltrarse en las redes de las empresas para las que trabajan sus objetivos.

Grupos gubernamentales para esta empresa de espionaje pasó de los correos electrónicos de phishing al uso de cuentas falsas de LinkedIn supuestamente perteneciente a RR.HH.. Estas cuentas cuidadosamente imitar las identidades de personas reales para engañar a las víctimas y aumentar las posibilidades de que un ataque tenga éxito.

Haber contactado con la víctima y haberle hecho una “oferta interesante” de trabajo, Los atacantes intentan transferir la conversación a WhatsApp., y luego usar el mensajero o el correo electrónico para enviar una puerta trasera, que los investigadores llamaron Plankwalk, así como otros programas maliciosos.

Corea del Norte como parte de un nuevo eje del mal

El régimen norcoreano es peligroso no solo porque patrocina ataques cibernéticos a empresas y empresas occidentales, y no sólo por la represión contra sus ciudadanos y los ensayos de nuevos misiles que amenazan a los países democráticos de la región del Pacífico.

Recientemente, el Las dictaduras rusa y norcoreana acordaron suministrar armas coreanas para su uso durante la invasión rusa de Ucrania.. CNN informó que más de un millón de proyectiles de artillería fueron transferidos a Rusia como parte de este acuerdo.

Por lo tanto, Las noticias sobre la consolidación de esfuerzos en la lucha contra regímenes que llevan a cabo determinadas acciones violatorias de los derechos humanos sólo pueden ser bienvenidas.. El ciberespacio se ha convertido en un campo de batalla no sólo contra el crimen – La confrontación en el ciberespacio ya se está produciendo a nivel interestatal..