El desarrollador del popular paquete npm node-ipc ha publicado versiones actualizadas de su biblioteca y en esta actualización expresó su protesta contra la actual agresión rusa en Ucrania..

Las nuevas versiones del paquete eliminan todos los datos y sobrescriben archivos en las máquinas de desarrolladores de Rusia y Bielorrusia., y también crear archivos de texto con llamados a la paz..

Vale la pena señalar que nodo-ipc obtiene más de 1 millón de descargas por semana y es un paquete importante en el que confían muchas otras bibliotecas, incluyendo la CLI de Vue.js, por ejemplo.

El Computadora que suena La publicación informa que el código destructivo contiene versiones de paquetes. 10.1.1 y 10.1.2, que ahora se rastrean bajo el identificador CVE-2022-23812 como malware.

Todo empezó con el hecho de que en marzo. 8, El desarrollador Brandon Nozaki-Miller, conocido bajo el apodo RIAEvangelista, publicado Paz no guerra y prueba de un día paquetes de código abierto (tanto en npm como en GitHub). Estos paquetes parecen haber sido creados como una protesta., mientras agregan un «llamado a la paz» al escritorio de cualquier usuario que los instale.

Sin embargo, ahora se ha descubierto que algunas versiones de la famosa biblioteca node-ipc, también mantenido por RIAEvangelist, contienen cargas útiles mucho más destructivas destinadas a destruir todos los datos y sobrescribir a sus usuarios’ archivos. El código malicioso, introducido en paquetes por el desarrollador en marzo 7, 2022, apunta a la dirección IP externa del sistema y elimina datos (sobrescribiendo archivos) sólo para usuarios de Rusia y Bielorrusia.

Una versión simplificada de este código., ya publicado por los investigadores, muestra que para usuarios de Rusia y Bielorrusia, el código sobrescribirá el contenido de todos los archivos presentes en el sistema, reemplazándolos con corazones emoji, eliminando así efectivamente los datos.

Porque las versiones de nodo-ipc 9.2.2, 11.0.0 y luego incluye Peacenotwar, Los usuarios afectados también encuentran un «CON-AMOR-DESDE-AMERICA.txt» mensaje en su escritorio donde el autor pide la paz.

Investigadores de snyk También descubrió y analizó esta actividad maliciosa.. en el blog, el los expertos escriben:

Los analistas de Snyk sospechan que hay versiones de node-ipc que dañan los sistemas 10.1.1 y 10.1.2 fueron eliminados por npm dentro 24 horas de publicación. Sin embargo, versiones de nodo-ipc 11.0.0 y superiores todavía están disponibles y contienen el componente Peacenotwar mencionado, que deja «llamadas de paz» en el escritorio.

Peor, El pánico asociado con lo sucedido ya ha afectado a los usuarios del popular framework JavaScript Vue.js., que también usa node-ipc en sus dependencias. Después del incidente, usuarios han llegado a los desarrolladores de Vue.js que utilicen únicamente versiones seguras de node-ipc que no intenten destruir todos sus datos.

Déjame recordarte que informamos que Los grupos de hackers se dividieron: algunos de ellos apoyan a Rusia, otros Ucrania.

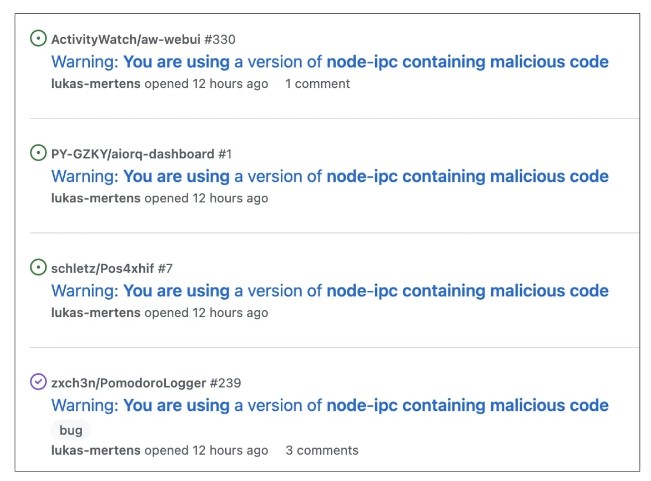

Al mismo tiempo, BleepingComputer señala que Vue.js no es el único proyecto de código abierto que ha tenido problemas por este sabotaje. Por ejemplo, desarrolladores Lucas Mertens y fedor ya están advertencia otros desarrolladores no deben utilizar una versión maliciosa de node-ipc.

Actualmente, la versión segura de node-ipc es 9.2.1. Sin embargo, los desarrolladores deben tener cuidado al utilizar node-ipc y otras bibliotecas RIAEvangelist, ya que no hay garantía de que las versiones futuras de cualquiera de sus bibliotecas sean seguras, al menos mientras el asesino y dictador Putin esta vivo.

Y también escribimos que Pato Pato a ganar Los medios estatales rusos degradados en los resultados de búsqueda.