La Agencia de Seguridad Nacional de EE.UU. emitió un boletín de seguridad advirtiendo a las empresas que no utilicen certificados TLS comodín debido a su inseguridad y los ataques ALPACA TLS.

Permítanme recordarles que los certificados comodín son certificados TLS proporcionados por las autoridades de certificación y se pueden utilizar simultáneamente para un dominio y para todos sus subdominios. (*.ejemplo.com). Durante muchos años, Las empresas han utilizado este tipo de certificados para reducir costes y aliviar la gestión porque los administradores pueden utilizar el mismo certificado en todos los servidores.. Pobre de mí, esta comodidad tiene un precio, porque si un atacante irrumpe en el servidor en este caso, compromete a toda la empresa.

La NSA también advierte de un nuevo ataque, ALPACA (Ataque de confusión de contenido del protocolo de capa de aplicación), qué investigadores de seguridad de la información habló sobre el verano pasado. Este ataque también funciona mediante el uso de certificados comodín..

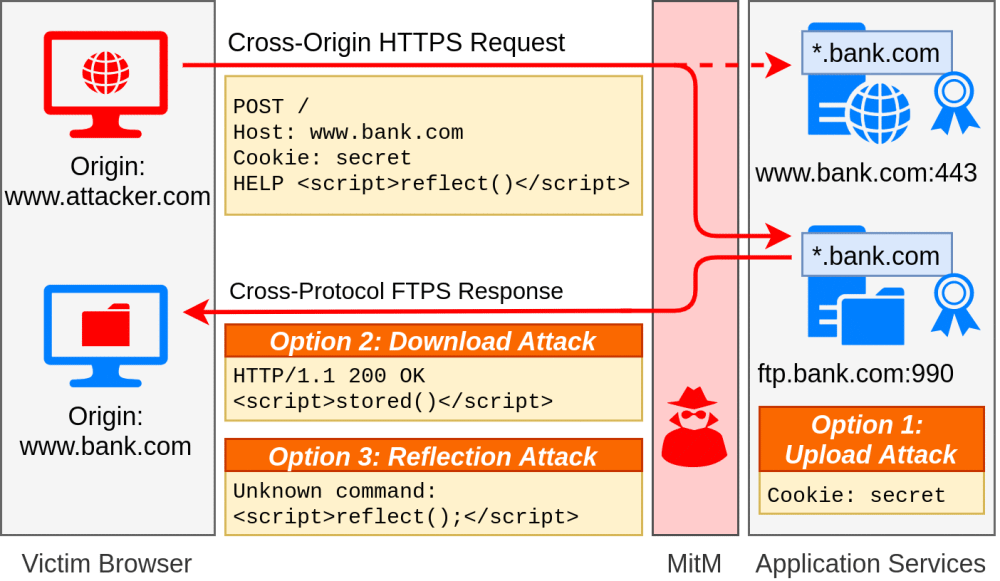

Esencialmente, ALPACA permite a un atacante engañar a los servidores web para que respondan a solicitudes HTTPS cifradas a través de protocolos no cifrados, incluido FTP, IMAP, POP3, y otros. Según los expertos que idearon ALPACA, un ataque exitoso «permitirá extraer cookies de sesión, otros datos personales del usuario, o ejecutar JavaScript arbitrario en el contexto de un servidor web vulnerable, evitando TLS y la protección de aplicaciones web.»

En junio de este año se publicó una descripción detallada de ALPACA., pero luego el problema no fue considerado seriamente, porque para implementar un ataque, un atacante debe poder interceptar el tráfico de la víctima, lo que reduce significativamente los riesgos. Sin embargo, durante el verano, Los investigadores aún advirtieron que más de 119,000 Los servidores web eran vulnerables a ALPACA..

La NSA ahora insta a las organizaciones a tomarse en serio ALPACA y probar si sus servidores son vulnerables. (especialmente si las organizaciones manejan información confidencial o son parte de la red del gobierno de EE. UU.).

La NSA recomienda varios métodos de protección., incluyendo pedir a las organizaciones que habiliten ALPN (Negociación del protocolo de capa de aplicación), una extensión de TLS que evita que los servidores respondan a solicitudes utilizando protocolos prohibidos por el administrador (ftp, IMAP, y otros).

Permítanme recordarles que también informé que el El FBI y la NSA publican un comunicado sobre los ataques de hackers rusos.