Laboratorios Forescout y Medigate emitió un informe en NÚCLEO:13 problemas – Un conjunto de 13 Vulnerabilidades que afectan la biblioteca de software Siemens que se usa ampliamente en dispositivos médicos., sistemas automotrices e industriales.

NUCLEA:13 afecta al Núcleo NET, La pila TCP/IP que forma parte de Siemens.’ Núcleo RTOS. Típicamente, Nucleus funciona con SoC en dispositivos médicos, carros, teléfonos inteligentes, dispositivos de iot, equipo industrial, aeroespacial, etcétera.

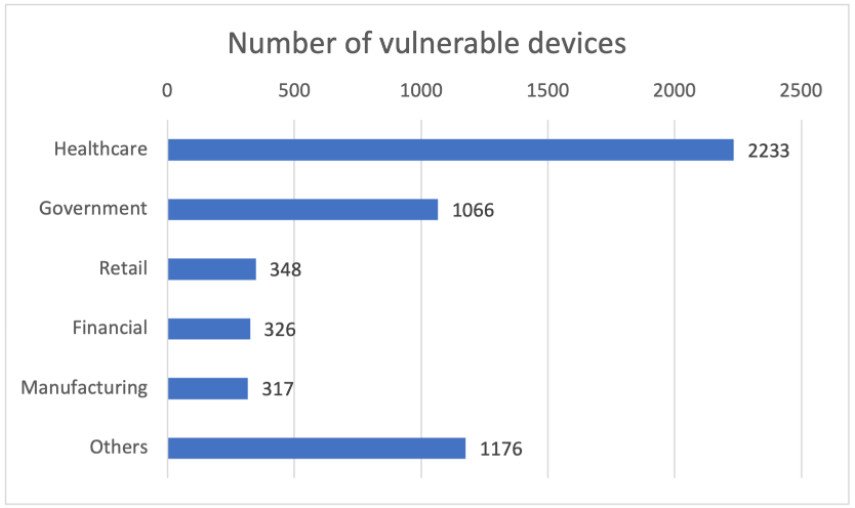

Según los expertos, más que 5,000 Los dispositivos todavía usan la versión vulnerable de Nucleus RTOS., Y la mayoría de estos dispositivos están en la industria de la salud.. Los problemas descubiertos por los investigadores se pueden utilizar para capturar y desactivar dichos dispositivos., así como para «drenar» información.

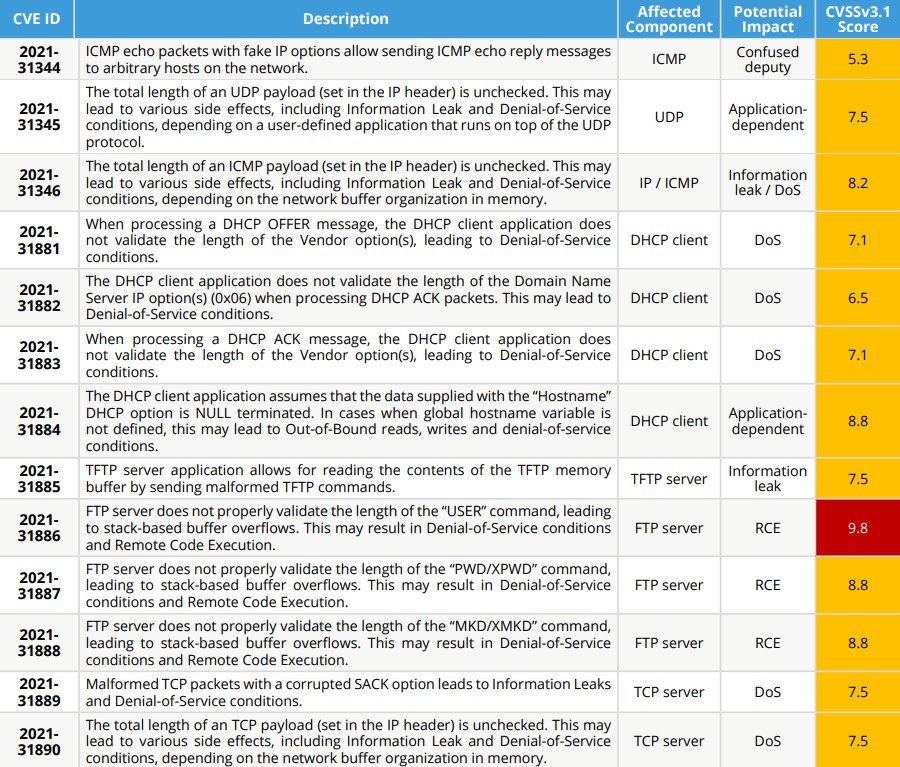

La vulnerabilidad más peligrosa del NÚCLEO: 13 «suite» es nombrado CVE-2021-31886, que anotó 9.8 fuera de 10 en la escala de calificación de vulnerabilidad CVSS y permite la ejecución remota de código arbitrario (ICE). Otros errores se clasifican como problemas de gravedad media a alta..

Los investigadores también publicaron un vídeo de prueba de concepto que demuestra cómo NUCLEUS:13 Las vulnerabilidades se pueden utilizar en la práctica.. El vídeo muestra que el atacante sólo necesita tener una conexión de red con el dispositivo vulnerable, ya que el ataque tarda sólo unos segundos en completarse.

Forescout dice que se ha asociado con los ingenieros de Siemens y el equipo ICS-CERT para notificar a los desarrolladores y fabricantes sobre los problemas y solucionarlos antes de publicar el informe al público..

ICS-CERT ya ha publicado sus propios avisos de seguridad para atraer organizaciones’ atención al NÚCLEO:13 vulnerabilidades.

En particular, CISA recomienda a los usuarios tomar medidas defensivas para minimizar el riesgo de explotación de esta vulnerabilidad.. Específicamente, los usuarios deben:

- Minimizar la exposición de la red para todos los dispositivos y/o sistemas del sistema de control., y asegurarse de que no sean accesibles desde Internet.

- Ubique redes de sistemas de control y dispositivos remotos detrás de firewalls, y aislarlos de la red empresarial.

- Cuando se requiere acceso remoto, utilizar métodos seguros, como redes privadas virtuales (VPN), reconocer que las VPN pueden tener vulnerabilidades y deben actualizarse a la versión más reciente disponible. También reconozca que la VPN es tan segura como sus dispositivos conectados.

siemens también ha lanzado actualizaciones de seguridad para todos sus clientes.

Permítanme recordarles que también hablé del hecho de que El problema de PwnedPiper representa una amenaza para 80% de hospitales de EE. UU..