El actor de amenazas Prisma descubrió un sofisticado exploit dirigido al sistema de autenticación OAuth2 de Google.. Este exploit aprovecha funcionalidades no documentadas dentro del punto final MultiLogin de Google, permitir a los atacantes generar y mantener cookies persistentes de Google incluso después de restablecer la contraseña.

La vulnerabilidad de OAuth2 permite el secuestro persistente de sesiones

Los atacantes encontraron una manera utilizar componentes específicos dentro del navegador Chrome para secuestrar sesiones sin riesgo de que sean interrumpidas por cambios de contraseña. Ellos apuntaron Tabla token_service de Chrome, parte de los datos web, para exfiltrar tokens e ID de cuentas. Esta tabla contiene información esencial., como el ID de GAIA y la columna encrypted_token. Próximo, Los atacantes descifraron estos tokens cifrados utilizando una clave almacenada en el estado local de Chrome dentro del directorio UserData..

Este método es similar a cómo Chrome almacena las contraseñas, indicando que los atacantes entendieron profundamente el sistema de gestión de datos de Chrome. El éxito del exploit dependía de los atacantes’ capacidad de navegar y utilizar las intrincadas estructuras de datos de Chrome, específicamente aquellos relacionados con autenticación de usuarios y gestión de tokens.

El punto final MultiLogin es el culpable

El punto final MultiLogin es un elemento crucial de El sistema OAuth2 de Google. Sincroniza cuentas de Google en varios servicios., garantizar una experiencia de usuario consistente al alinear los estados de la cuenta del navegador con las cookies de autenticación de Google. Sin embargo, los atacantes han encontrado una forma de explotar la funcionalidad de este punto final. Proporcionando vectores de ID de cuenta y tokens de inicio de sesión de autenticación., los atacantes pueden mantener acceso no autorizado a los servicios de Google.

Aunque esta es una operación normal para el punto final, Los atacantes lo han usado maliciosamente.. La invisibilidad y explotabilidad del punto final lo convierten en un objetivo ideal para la explotación.. No está ampliamente documentado ni conocido., y su papel en gestionar sesiones simultáneas o cambios de perfil de usuario lo convierte en una herramienta potente para los atacantes una vez que entienden cómo manipularlo.

El descubrimiento y la propagación del exploit OAuth2

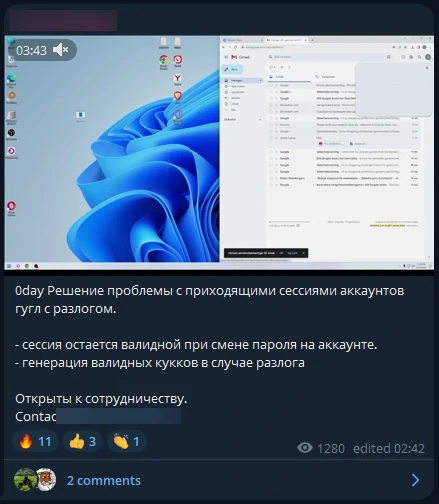

En octubre 2023, uno de los desarrolladores de malware describió una vulnerabilidad en OAuth2 y su exploit en su canal de Telegram. Este exploit permitió de forma única la generación de cookies persistentes de Google mediante la manipulación de tokens. Esta capacidad aseguró el acceso continuo a los servicios de Google., evitando las medidas de seguridad estándar incluso después de restablecer la contraseña del usuario. Obviamente, el potencial del exploit no pasó desapercibido.

Lumma infostealer fue el primero en integrar este exploit en noviembre 2023, empleando técnicas avanzadas de blackboxing para proteger la metodología. Esta incorporación marcó el inicio de una tendencia, ya que el exploit rápidamente llamó la atención de varios grupos de malware. Siguiendo a Lumma, entidades de malware como Rhadamanthys, Huelga, Meduza, Risepro, y WhiteSnake implementaron el exploit. Cada grupo aportó matices a la aplicación del exploit., indicando su versatilidad entre los ciberdelincuentes.

Tácticas ocultas

Además, los atacantes manipularon el token:Par de ID GAIA, que también es esencial en el proceso de autenticación de Google. Esta manipulación les permitió regenerar las cookies del servicio de Google y mantener accesos no autorizados a cuentas de usuarios.. De este modo, lumma, un actor clave en la explotación de esta vulnerabilidad, cifró el token crítico:Par de ID de GAIA con claves privadas propietarias. Este proceso, conocido como «caja negra,» no sólo oscureció la mecánica central del exploit sino que también lo hizo Difícil para otras entidades maliciosas replicar el método..

Dado que los atacantes cifraron la comunicación. entre su C2 y el punto final MultiLogin, Fue un desafío para los sistemas de seguridad de la red detectar el exploit.. Los protocolos de seguridad estándar suelen pasar por alto este tipo de tráfico cifrado., confundiéndolo con un intercambio de datos legítimo.

Medidas provisionales de protección

Mientras Google trabaja para solucionar la vulnerabilidad, Hay algunos pasos inmediatos que puedes tomar para proteger tu cuenta.. Primero, se recomienda que usted cerrar sesión en todos los perfiles de su navegador. Esto invalidará tus tokens de sesión actuales.. Después de cerrar sesión, cambia tu contraseña e inicia sesión nuevamente. La acción generará nuevos tokens de sesión.. Este paso es esencial porque es posible que se hayan robado tokens y ID de GAIA., y Generar nuevos tokens de sesión evitará el acceso no autorizado al inutilizar los tokens antiguos..