Ocho tempestades, un grupo de hackers con motivación financiera, ha sido etiquetado «uno de los grupos criminales financieros más peligrosos» por Microsoft. Conocido como UNC3944 y 0ktapus, El grupo ha llamado la atención por sus audaces ciberataques..

¿Qué es la banda de cibercrimen Octo Tempest??

El viaje de Octo Tempest al mundo del cibercrimen es intrigante. Hace sólo unos meses, él se convirtió en el primer afiliado de habla inglesa de the BlackCat ransomware pandilla. Esta colaboración marca un hecho poco común en el ecosistema cibercriminal., como históricamente, Los grupos de ransomware de Europa del Este han sido reacio a hacer negocios con personas nativas de habla inglesa criminales.

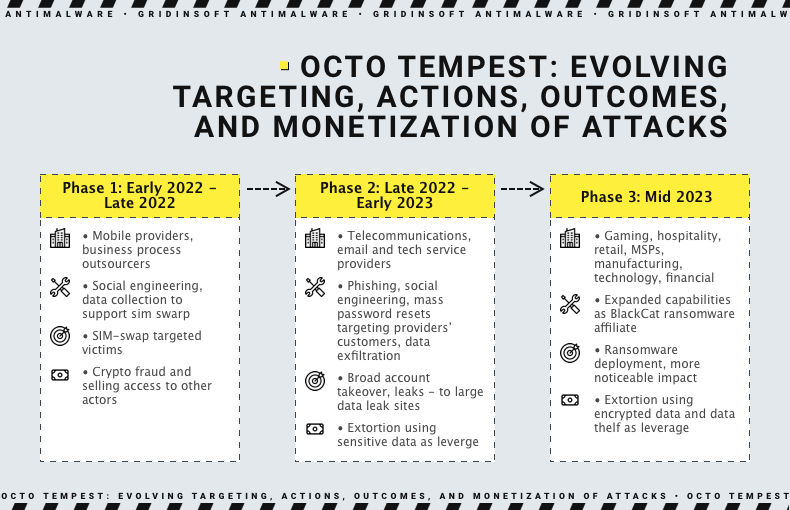

La forma de trabajar de Octo Tempest caracterizado por ataques prolíficos y bien organizados, reflejando una profunda experiencia técnica y la participación de múltiples operadores con habilidades prácticas en el teclado. El grupo apareció por primera vez en el radar a principios 2022, inicialmente dirigido a las telecomunicaciones móviles y organizaciones de subcontratación de procesos comerciales para intercambios de SIM. Notablemente, sus actividades eran rastreado hasta ataques de ransomware contra los casinos de Las Vegas en septiembre del mismo año.

Sin embargo, sus ambiciones no se detuvieron ahí. En 2022, Octo Tempest orquestó una campaña a gran escala eso comprometido sobre 130 organizaciones, incluidos nombres destacados como Twilio y Mailchimp, destacando la capacidad del grupo para causar estragos a gran escala.

Colaboración con BlackCat y la implementación de ransomware

Un punto de inflexión significativo en la carrera cibercriminal de Octo Tempest fue su colaboración con BlackCat, también conocido como ALPHV. El grupo comenzó a implementar cargas útiles de ransomware desarrolladas por BlackCat, ampliando su enfoque a sistemas Windows y Linux. Más recientemente, Octo Tempest ha dirigido sus esfuerzos towards VMWare ESXi servers.

Octo Tempest sigue motivado financieramente, con diversas técnicas de monetización. Sus actividades abarcan desde el robo de criptomonedas hasta la filtración de datos para extorsión y la implementación de ransomware..

Métodos de acceso inicial de Octo Tempest

Octo Tempest emplea una variedad de métodos para obtener acceso inicial, incluido:

- Instalación de monitoreo remoto y utilidades de gestión.

- Navegando a portales de inicio de sesión falsos usando un conjunto de herramientas de adversario en el medio.

- Comprar credenciales de empleados robadas o tokens de sesión en la web oscura.

- Realizar phishing por SMS Campañas dirigidas a números de teléfono de empleados con enlaces a portales de inicio de sesión falsos..

- Aprovechar los intercambios de SIM o el desvío de llamadas en el número de teléfono de un empleado.

- Iniciar una contraseña de autoservicio restablecer una vez que se establece el control del número de teléfono del empleado.

- Tácticas para infundir miedo y reconocimiento.

En raras ocasiones, Octo Tempest recurre a tácticas para infundir miedo, Dirigirse a personas específicas a través de llamadas telefónicas., textos, e incluso amenazas físicas para obligar a las víctimas a compartir sus credenciales para acceso corporativo.

Al obtener acceso inicial, el El grupo procede con un meticuloso proceso de reconocimiento.. Incluye enumerar hosts y servicios., recabando información, e identificar documentos relacionados con la arquitectura de red, incorporación de empleados, métodos de acceso remoto, políticas de contraseña, y bóvedas de credenciales. Su acceso a las redes internas les permite llevar a cabo búsquedas amplias en repositorios de conocimiento Recopilar información sobre la infraestructura del objetivo..

Defensa contra Octo Tempest

Detectar y defenderse de Octo Tempest no es fácil tarea debido a su uso de la ingenieria social, técnicas de vida de la tierra, y un conjunto de herramientas diverso. Sin embargo, Los expertos en ciberseguridad ofrecen pautas para ayudar a las organizaciones a detectar y combatir esta creciente amenaza cibernética..

- Monitoreo y revisión de procesos relacionados con la identidad., Entornos azules, y los puntos finales son pasos cruciales para reforzar las defensas contra Octo Tempest.

- Infórmese a sí mismo y a sus empleados sobre la ingeniería social y tácticas de phishing comúnmente utilizadas por Octo Tempest. La capacitación periódica sobre cómo reconocer correos electrónicos y enlaces sospechosos puede ayudar a prevenir ataques exitosos..

- Mantenga sus sistemas operativos, software, y aplicaciones actualizadas con los últimos parches de seguridad. Los ciberdelincuentes suelen aprovechar vulnerabilidades conocidas en software obsoleto.

- Utilice un firewall para monitorear y filtrar las llamadas entrantes. y tráfico de red saliente. Sistemas de detección y prevención de intrusos (desplazados internos) También puede ayudar a detectar actividades sospechosas..

- Haga una copia de seguridad de sus datos periódicamente, tanto dentro como fuera del sitio. En caso de un ataque de ransomware, tener limpio, Las copias de seguridad no infectadas pueden guardar sus datos..

- Manténgase informado sobre las amenazas emergentes y vulnerabilidades mediante el seguimiento de noticias sobre ciberseguridad y fuentes de inteligencia sobre amenazas. Esto puede ayudarle a adaptar sus defensas a las amenazas en evolución..