La semana pasada se supo que allá por enero de este año, El grupo de hackers Lapsus$ comprometió a un importante proveedor de sistemas de gestión de acceso e identidad., Okta, y el ataque afectó aproximadamente 2.5% de clientes.

Entre enero 16 y 21, 2022, Los piratas informáticos tuvieron acceso a la computadora portátil de un ingeniero de soporte y la compañía ahora admite que el ataque debería haberse hecho público antes..

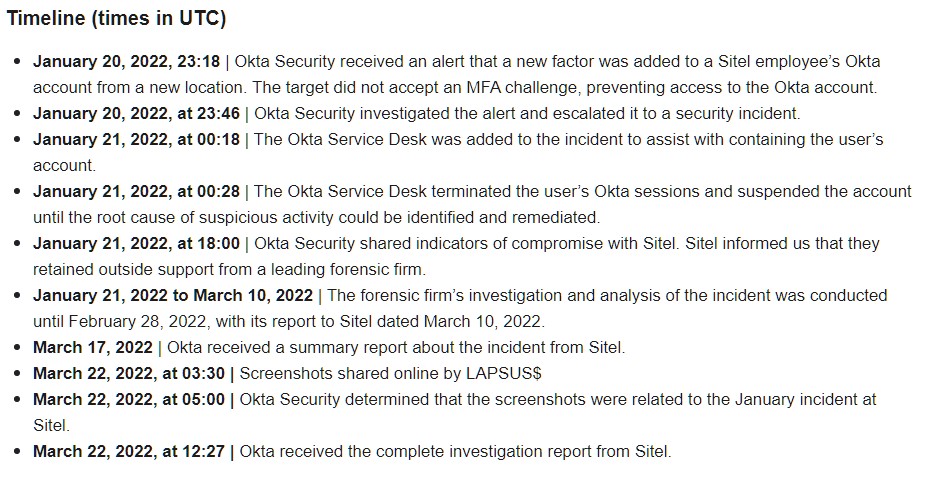

en el blog de la empresa, Okta los representantes expresaron su pesar que no revelaron detalles sobre el Caer hackear antes, y también compartió una cronología detallada del incidente y su investigación.. Observo que después de la noticia del hack, las acciones de la empresa cayeron 20% en menos de una semana.

Como resulta, el hack afectado sitio, Proveedor externo de atención al cliente de Okta.

Okta dice que cometió un error en este momento, porque, en última instancia, Okta es responsable de sus proveedores de servicios contratados. (como Sitel). El comunicado también subraya que en enero se subestimó seriamente la magnitud del incidente., porque entonces parecía que todo se limitaba a un intento fallido de hacerse con la cuenta de un ingeniero de soporte de Sitel. En todo caso, Los ciberdelincuentes involucrados en la investigación del incidente llegaron a tales conclusiones..

Okta reiteró que el ataque afectó sólo 2.5% (366 compañías) de clientes, y también enfatizó que la cuenta de ingeniero de Sitel comprometida podría usarse para restablecer repetidamente las contraseñas de los usuarios., pero no se pudo utilizar para iniciar sesión en sus cuentas, tenía acceso limitado a Sí tickets y sistemas de soporte, y no pude subir, crear, o eliminar registros de clientes.

Como recordatorio, Los piratas informáticos cuestionaron la semana pasada la afirmación de Okta de que el ataque en general no tuvo éxito., afirmando que ellos» iniciado sesión en el portal [como] superusuario con la capacidad de restablecer la contraseña y MFA para ~ 95% de clientes.»

Permítanme recordarles también que nos dijeron que El grupo de hackers Lapsus$ robó los códigos fuente de Microsoft productos.