De vuelta a mediados de octubre 2023 Okta, uno de los proveedores de identidad más grandes del mundo, sufrió una violación de datos. Vulnerabilidades de seguridad en su sistema de soporte permitió a los piratas informáticos acceder a una de las cuentas de soporte. Antes, se habló de una miserable cantidad de clientes que sufrieron la infracción. Pero más de un mes después, la empresa revela que Los piratas informáticos lograron filtrar información sobre todos los clientes del Centro de ayuda de Okta..

Okta Hack resulta en una violación masiva de datos

Como se esperaba originalmente, la violación de datos dentro del Centro de ayuda de Okta afectó solo a un número miserable de usuarios. Debido a la mala autenticación del token de sesión, Los piratas informáticos lograron iniciar sesión bajo la apariencia de un cliente legítimo y generar varias entidades adicionales.. Esto terminó con una llamada a una función diseñada para enumerar todas las cuentas del Centro de ayuda., cual, como se creía originalmente, no había tenido éxito. A partir de octubre 20, Okta afirmó que sólo 134 cuentas tener sus datos expuestos en este incidente.

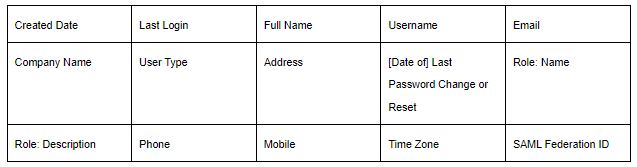

Como se vio despues, este número fue muy subestimado. Una investigación adicional mostró que los piratas informáticos lograron descargar información sobre todas las cuentas del sistema.. El co comparte algunos detalles específicos con respecto a los tipos de datos expuestos en esa violación:

Por lo tanto, es posible que algunos de los usuarios (0.4%, o 72 gente) tener más que solo correo electrónico y nombre expuestos. No mucho, pero esto ya crea un contraste crítico with the original claims De la compañia. Y, que es mas importante, plantea preguntas sobre la arquitectura de seguridad dentro de la empresa.

Aparecieron más detalles de Okta Hack

Aparte de la divulgación de exposición de datos, La compañía también compartió algunos detalles nuevos sobre el hack.. Como resulta, Los delincuentes ponen sus manos en una cuenta de servicio., diseñado para funcionar con un algoritmo automatizado que se ejecuta en una máquina. Esto suele ser necesario para la creación automatizada de copias de seguridad y tareas programadas similares.. Las credenciales de esta cuenta se almacenaron entre otros datos en la cuenta de Google del empleado que los piratas informáticos anteriormente logró acceder.

Eso explica la falta de protección del AMF en la cuenta comprometida (lo cual no es una opción para una máquina) y sus altos privilegios. Antes, la historia sonaba bastante irónica. Al mayor proveedor de identidad no le importa utilizar mecanismos de protección de identidad en sus propias redes.. Ahora aunque tiene sentido – además de plantear nuevas preguntas sobre cómo proteger cuentas similares. Y todavía no justifica el hecho de que comprometer la cuenta de un solo empleado comprometiera de hecho todo el servicio..