Los investigadores de Fortinet estudiaron el criptor Cryptonite de código abierto recientemente aparecido, distribuido gratis en GitHub.

Resultó que el creador del malware cometió un error en el código, y el malware no cifró, pero destruyó los datos de las víctimas.

Déjame recordarte que también escribimos sobre FBI Dice Cuba Ransomware "hecho" $60 Millones atacando a más de 100 Organizaciones, así como Los expertos en seguridad ayudaron en secreto zepelín Víctimas de ransomware durante dos años.

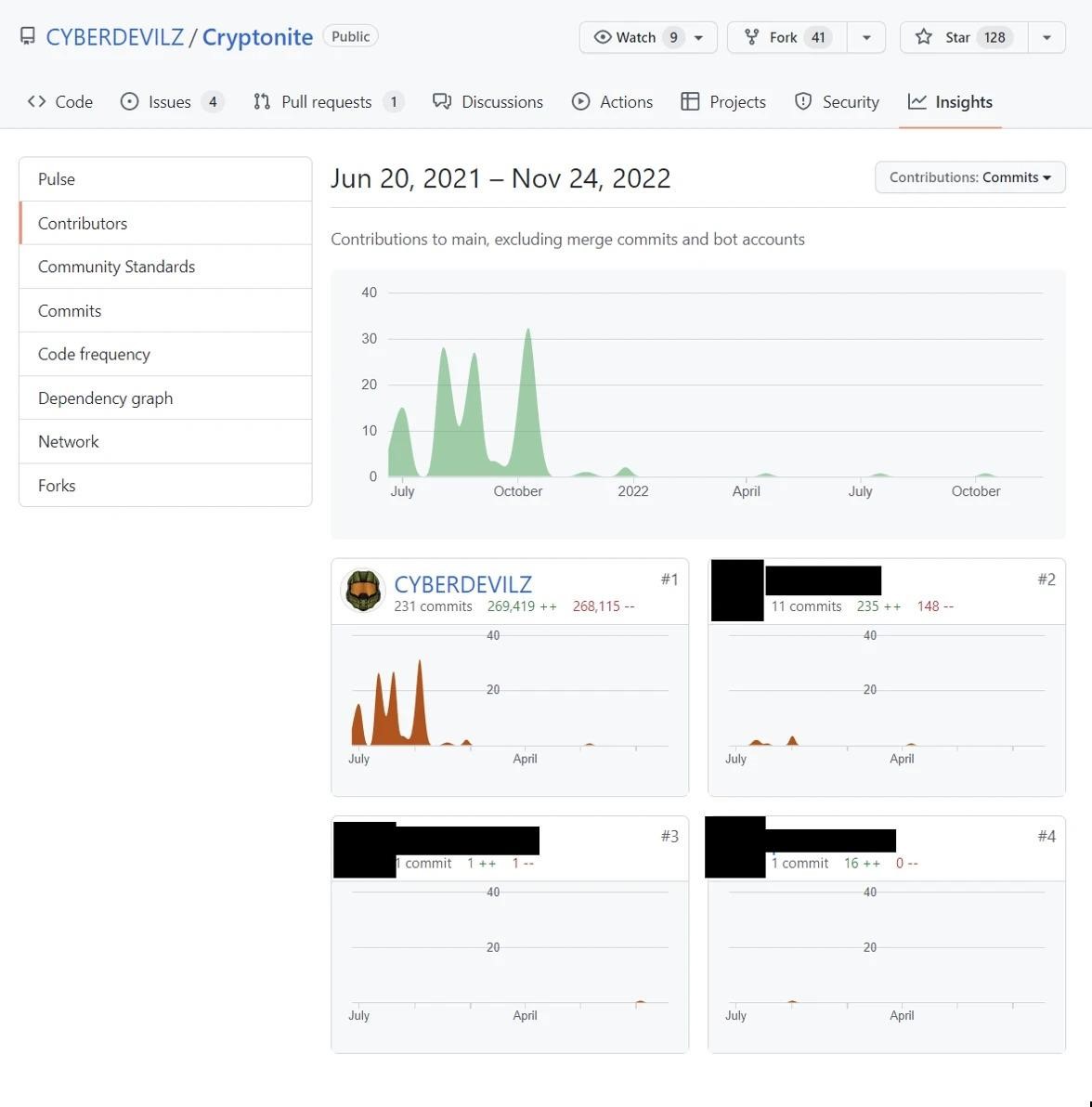

A diferencia de otros ransomware, criptonita no se vendió en la red oscura, pero se distribuyó abiertamente: fue publicado en GitHub por alguien bajo el apodo CIBERDEVILZ (Desde entonces, El código fuente del malware y sus bifurcaciones ya han sido eliminados.).

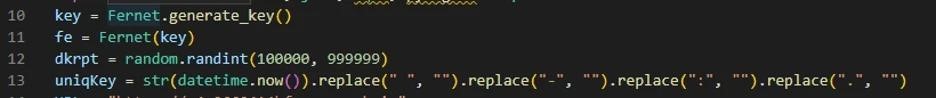

Los investigadores dicen que el malware escrito en Python era extremadamente simple: usó el Fernet módulo para cifrar archivos y reemplazó su extensión con .cripton8.

La muestra de ransomware Cryptonite implementa solo una funcionalidad básica de ransomware. El operador puede configurar algunas cosas, como la lista de exclusión., URL del servidor, dirección de correo electrónico, y billetera bitcoin. Sin embargo, El cifrado y descifrado son muy simples y poco confiables..

Tampoco proporciona ninguno de los típicos (pero más sofisticado) características del ransomware, como:

- Eliminación de instantáneas de Windows

- Desbloquee archivos para una exposición más completa

- Antianálisis

- Evasión defensiva (derivación AMIS, desactivar el registro de eventos, etc.)

Si bien esta variante de ransomware ha brindado a los recién llegados un fácil acceso al negocio cibercriminal, no es una herramienta seria.

Sin embargo, algo salió mal en la última versión del malware: a muestra de Cryptonite estudiado por expertos archivos bloqueados más allá de la recuperación, en realidad, actuando como un limpiaparabrisas.

Los investigadores afirman que el comportamiento destructivo del malware no fue previsto por su autor. Bastante, esto se debe a su baja calificación, ya que los errores en el código hacen que el programa se bloquee al intentar mostrar una nota de rescate (después de que se complete el proceso de cifrado).

Además, un error que ocurre durante el funcionamiento del cifrador conduce al hecho de que la clave utilizada para cifrar archivos no se transmite al operador del malware en absoluto. Eso es, el acceso a los datos de la víctima se bloquea completa y permanentemente.