Una vulnerabilidad en Microsoft Outlook está bajo explotación activa – esa es la preocupante notificación de Microsoft. El desarrollador de software más grande del mundo advierte sobre piratas informáticos patrocinados por el estado ruso que utilizan esta infracción para realizar ciberataques. A pesar de que la solución al problema se publicó hace más de 8 Hace meses, todavía hay una cantidad preocupante de instancias sin parches.

Vulnerabilidad de Microsoft Outlook utilizada por piratas informáticos respaldados por el Kremlin

Ser un error de escalada de privilegios, CVE-2023-23397 recibió casi la puntuación CVSS más alta de 9.8. La calificación se retrasó en marzo. 2023, cuando la vulnerabilidad fue descubierta originalmente. Y bueno, El flujo de ataques comenzó con esta explotación de vulnerabilidad. confirma cada parte de esta puntuación.

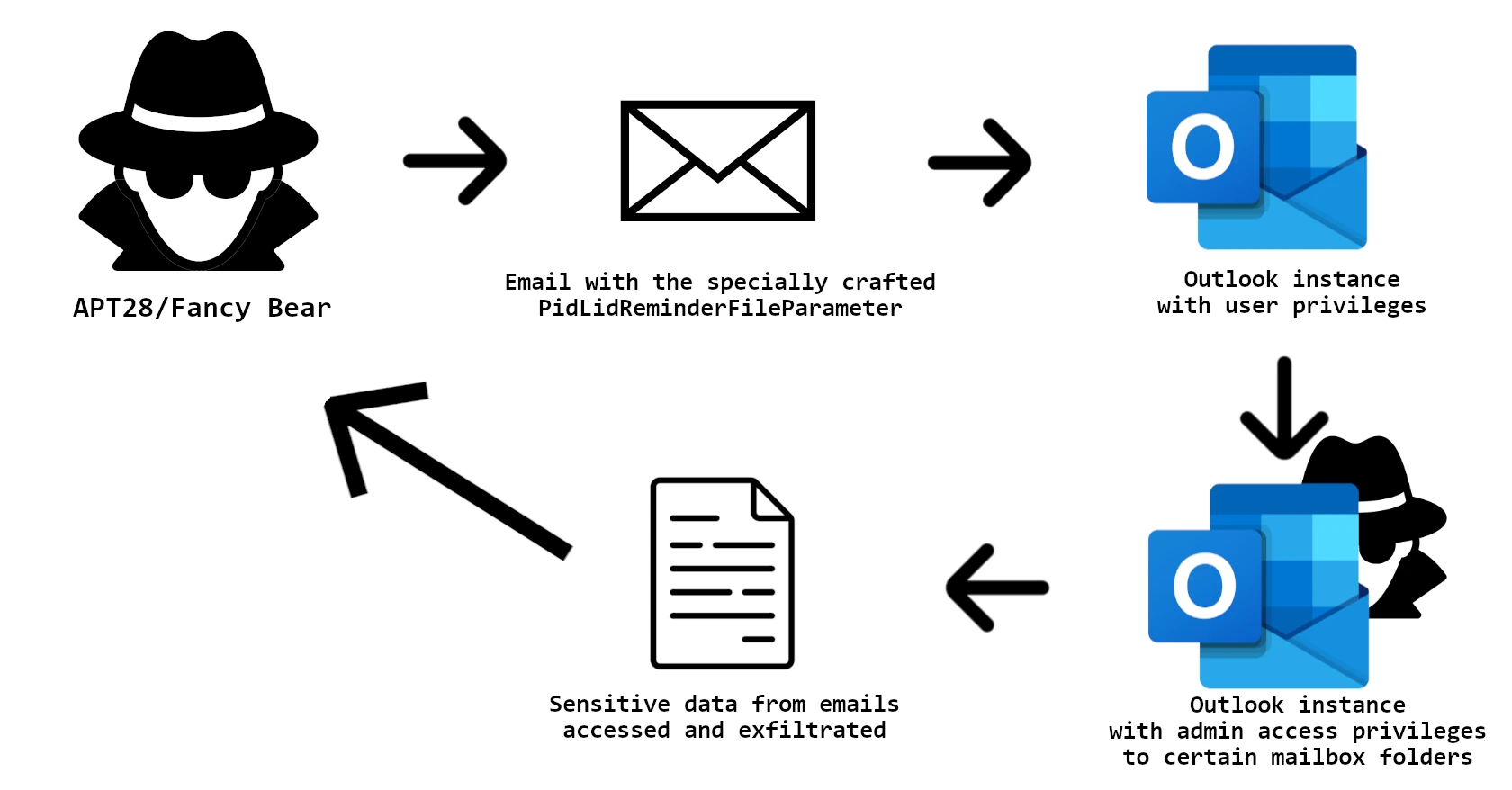

Por su esencia, La vulnerabilidad consiste en la capacidad de filtrar el hash Net-NTLMv2 enviando un mensaje de correo electrónico especialmente diseñado. Es posible gracias a las características del formato de transferencia específico que Microsoft utiliza en Outlook.. A través del juego con el Parámetro de archivo PidLidReminder ajustes, los adversarios pueden filtrar el hash y enviarlo a su servidor de comando. Eso es todo por este exploit., pero el curso principal de acciones ocurre después.

Forest Blizzard explota MS Outlook en ataques a Polonia

Los investigadores de Microsoft notaron que un actor de amenazas principal utilizaba el CVE-2023-23397 en sus ciberataques: Forest Blizzard también conocido como. APT28/Oso elegante. Este actor de amenazas tiene una conexión comprobada con el gobierno ruso., particularmente a la Dirección Principal de Inteligencia (gru). En la campaña que aprovechó la vulnerabilidad descrita de Outlook, Los piratas informáticos se dirigieron principalmente a Polonia.

Al recibir el hash Net-NTLMv2, Los adversarios pudieron manipular los permisos de acceso a carpetas específicas del buzón.. Éste, a su vez, terminó con la capacidad de leer todos los contenidos. Los piratas informáticos se dirigieron específicamente a aquellos que podrían almacenar objetos valiosos. and potentially sensitive information.

Semejante objetivo es bastante obvio: Polonia tiene sus relaciones arruinadas con Rusia desde febrero. 2023. Y su participación en el suministro de suministros a Ucrania. es un punto de interés para la inteligencia rusa. Si bien dicho espionaje se aplica a las mismas tácticas que utilizan los ciberdelincuentes en ataques a corporaciones, el objetivo final es lo que es diferente. Aunque, nada impide que los piratas informáticos apliquen las mismas tácticas in attacks on other countries.

Instalar el parche, Microsoft insiste

Como he mencionado al principio, el parche para CVE-2023-23397 estuvo disponible en marzo 2023. Microsoft lo lanzó casi inmediatamente después de revelarlo.. Y como es una vulnerabilidad en el protocolo, No hay mucho que puedas hacer para mitigar temporalmente el problema.. Aunque puede resultar problemático actualizar todas las instancias poco después del parche, fue mucho tiempo para organizar la actualización.