Un nuevo malware para Windows llamado Ov3r_Stealer se está propagando anuncios de trabajo falsos en Facebook, según un informe de Trustwave SpiderLabs. El malware está diseñado para robar información confidencial y billeteras criptográficas de víctimas desprevenidas.. Profundicemos en la mecánica de estos anuncios engañosos, y Ov3r_Stealer.

Ov3r_Stealer abusa de los anuncios de empleo de Facebook

Los estafadores utilizan elaborados job ads posted on Facebook. Estos parecen legítimos a primera vista y apuntan a un amplia gama de solicitantes de empleo con la promesa de oportunidades lucrativas. como el expertos en Trustwave aclarar que los intrusos utilizan un archivo PDF que se hace pasar por un documento legítimo alojado en OneDrive. Las posibles víctimas son atraído a hacer clic un «Documento de acceso» botón incrustado dentro del PDF, que inicia una cadena de eventos maliciosos.

La cadena de infección Ov3r_Stealer es un sofisticado sistema cibernético diseñado para comprometer los sistemas y robar datos confidenciales. Ser un ladrón de información bastante clásico, llama principalmente la atención debido a la forma inusual de propagación. Comienza con tácticas engañosas., garantizar la persistencia de la recopilación de datos y las criptomonedas robadas. La cadena de infección es la siguiente:

1. Acceso inicial

Para dirigir a la víctima a la sorpresa PDF, Se crea una cuenta falsa de Facebook haciéndose pasar por el CEO de Amazon, Andy Jassy, con un enlace a OneDrive. Después de hacer clic «Documento de acceso» desde la pagina de facebook, se descarga un archivo .url, que inicia el segundo paso.

2. Descarga de carga útil

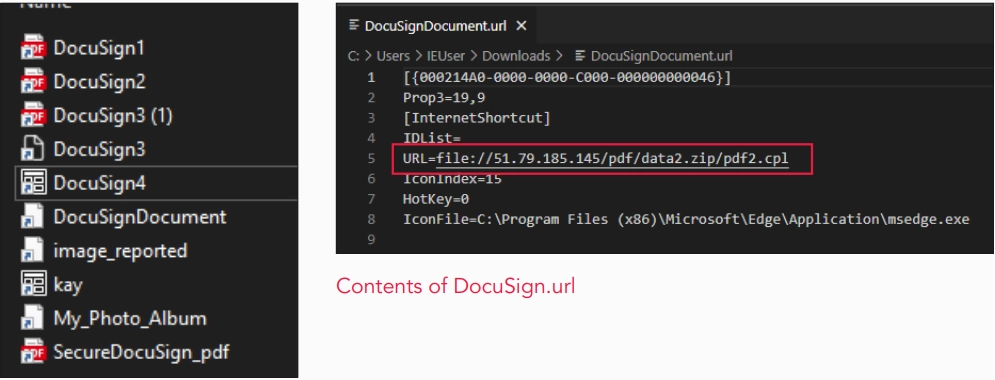

Después de hacer clic en el botón Acceder al documento, la víctima es llevada a un archivo .url para descargar. Se hace pasar por un 'DocuSign' legítimo.’ documento. El archivo .url dirige a una dirección IP con un pdf2.cpl archivo dentro del datos2.zip archivar en el host remoto. Dado que este es un panel de Windows (.cpl) archivo, Windows permite esta operación. Más, La carga útil final de este malware también está dirigida a sistemas basados en Windows..

3. Cargadores adicionales

En este punto, el malware puede utilizar cargadores o componentes adicionales para seguir ejecutando y propagando. Los cargadores se utilizan para facilitar la instalación y ejecución de la carga útil final., Permitir que el malware funcione de manera eficiente y efectiva en el entorno comprometido..

4. Carga útil final

Hay tres archivos que componen la carga útil final., y cada etapa del cargador los trae: WerFaultSecure.exe, Wer.dll, Seguro.pdf. Una vez ejecutado, El malware establecerá persistencia para garantizar que siempre esté ejecutándose y filtrará datos específicos a un canal de Telegram monitoreado..

5. Ganando persistencia

Para garantizar su presencia y funcionamiento continuos dentro del sistema comprometido., el malware establece mecanismos de persistencia. Esto puede implicar modificar la configuración del sistema., creando entradas de registro, o programar tareas para garantizar que el malware permanece activo y operativo incluso después de reinicios del sistema o análisis de seguridad.

6. Vigilancia del sistema & Recopilación de datos

Una vez establecido dentro del sistema comprometido, el malware comienza a recopilar datos confidenciales y a descubrir información valiosa. Esta etapa puede implicar escanear el dispositivo infectado en busca de credenciales., billeteras de criptomonedas, y otros datos valiosos, así como identificar objetivos potenciales para una mayor explotación.

7. Exfiltración de datos

La etapa final de la operación de malware implica extraer datos robados del sistema comprometido a servidores o canales externos controlados por los atacantes.. Esto puede incluir transmitting sensitive information como credenciales, Datos financieros, o información patentada a ubicaciones remotas, permitiendo a los atacantes cosecharlo y explotarlo con fines nefastos.

Similitudes con Phemedrone Stealer

Los expertos señalan que Ov3r_Stealer comparte algunas similitudes con otro ladrón malware called Phemedrone Stealer, que cubrimos recientemente. Ambos malware utilizan el mismo repositorio de GitHub (nateeintanan2527) y el misma cadena de infección involucrando archivos PDF, archivos URL, Archivos CPL, y cargadores PowerShell. También explotan la misma falla de omisión de Microsoft Windows Defender SmartScreen (CVE-2023-36025) para evadir la detección. En realidad, existe otro programa malicioso que aprovecha la misma vulnerabilidad de SmartScreen., apodado Mispadu – check out our report.

(Fuente: Onda de confianza)

La única diferencia importante entre el sujeto y un Phemedrone es que este último está escrito en C#, mientras Ov3r_Stealer está escrito en C++. El informe sugiere que Phemedrone puede haber sido reutilizado y renombrado a Ov3r_Stealer por el mismo o diferentes actores de amenazas.. De cualquier manera, Estas similitudes rara vez son una coincidencia en el mundo del malware..

Cómo protegerse contra el malware en los anuncios?

El malware que se propaga a través de anuncios no es nada nuevo, por lo tanto, las recomendaciones y las medidas de contraataque efectivas están bien elaboradas.. Mientras los principales proveedores de publicidad luchan (o no están dispuestos) para filtrar anuncios maliciosos, la mejor opción es Evite interactuar con ellos en absoluto.. Si lo del banner te llamó la atención, es mejor que vayas a comprobarlo tú mismo. Los anunciantes benignos siempre mencionan su sitio web en el banner o en la descripción., para que no te pierdas allí.

Un enfoque más reactivo, aunque más fiable y relajado, es usando software anti-malware avanzado. El malware ladrón se basa en el sigilo, pero apenas pueden disfrazar su actividad maligna, y aquí es donde brilla la detección heurística. Con su modo avanzado de Protección Proactiva, GridinSoft Anti-Malware podrá prevenir infecciones de malware desde el principio.