Los expertos de Bitdefender dieron una Descripción detallada del trabajo de la botnet P2P Interplanetary Storm (también conocido como IPStorm), que utiliza dispositivos infectados como proxy.

Según los investigadores, la botnet incluye más de 9,000 Hospedadores (según otras fuentes, el número de dispositivos infectados excede 13,500), la gran mayoría de los cuales ejecutan Android, y alrededor del uno por ciento ejecuta Linux y Darwin.

"Estos son varios enrutadores, NAS, Receptores UHD, tableros multifuncionales (por ejemplo, Frambuesa Pi) y otros dispositivos de IoT. La mayoría de los dispositivos infectados se encuentran en Hong Kong, Corea del Sur y Taiwán”, – dijeron los investigadores.

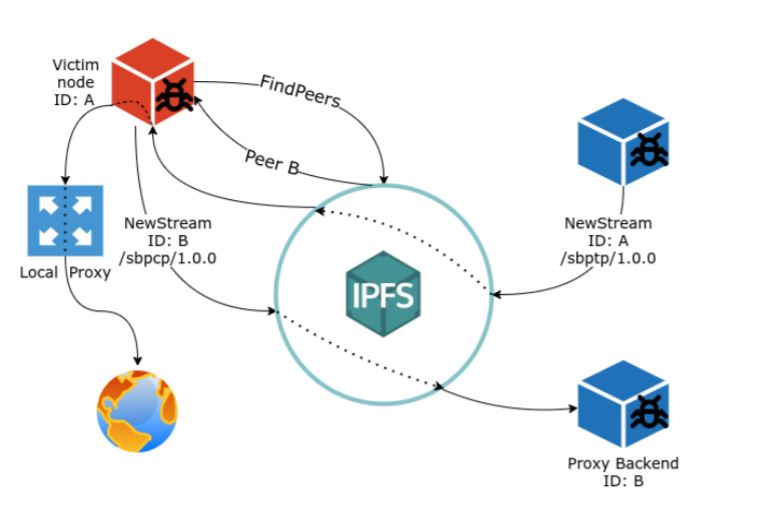

Los investigadores escriben que el propósito de la botnet se puede adivinar mediante los nodos especializados que forman parte de la infraestructura de control del malware.:

- un servidor proxy que hace ping a otros nodos para confirmar su disponibilidad;

- programa de verificación de proxy que se conecta al servidor proxy del bot;

- un gerente que da órdenes de escaneo y fuerza bruta;

- Interfaz backend responsable de alojar la API web.;

- un nodo que utiliza claves criptográficas para autenticar otros dispositivos y firmar mensajes autorizados;

- nodo utilizado para el desarrollo.

En general, esta infraestructura garantiza la comprobación de la disponibilidad de los nodos, conectándose a un proxy, alojar una API web, firmar mensajes autorizados, e incluso probar malware en la etapa de desarrollo, dicen los investigadores.

«Todo esto sugiere que la botnet se está utilizando como red proxy., probablemente ofrecido como un servicio de anonimización», — dice el informe de Bitdefender.

Interplanetary Storm está infectado mediante escaneo SSH y adivinación de contraseñas débiles. El malware en sí está escrito en lenguaje Go., y el informe destaca que sus principales funciones fueron escritas desde cero, y no tomado prestado de otras botnets, como suele suceder. En total, los investigadores encontraron más de 100 cambios en el código de malware, por lo tanto, el desarrollo de la Tormenta Interplanetaria está ganando impulso.

El código del malware integra la implementación de los protocolos de código abierto NTP, UPnP y SOCKS5, así como la biblioteca lib2p para implementar la funcionalidad peer-to-peer. El malware también utiliza una pila de red basada en lib2p para interactuar con IPFS..

“En comparación con otros malware Go que hemos analizado en el pasado, IPStorm se destaca por su complejo diseño de interacciones de módulos y la forma en que utiliza construcciones libp2p.. Está claro que el atacante detrás de esta botnet tiene un buen dominio de Go”, — resumen los expertos.