Noticias, Consejos, Laboratorio de seguridad

New Red Ransomware Group Discovered

En marzo 2024, Los analistas de amenazas detectaron un nuevo grupo de ransomware., llamado ransomware rojo. El grupo, que inició sus actividades durante…

PUA:Win32/Presenoker

PUA:Win32/Presenoker es un adware diseñado para ganar dinero mostrando anuncios intrusivos y recopilando datos. Este malware puede tomar el control…

USB Shortcut Virus

Virus de acceso directo USB, es un programa malicioso que altera los archivos de los discos. It is a rather old…

Personal Data vs. Sensitive Data: What is the Difference?

La tecnología es cada vez más importante en nuestros hogares, negocios, y dispositivos personales. Como resultado, we are generating more personal data…

Data Breach & Data Leaks

Las fugas de datos y las violaciones de datos son fenómenos muy similares con una ligera diferencia en el principio de acción.. It was…

GitLab Vulnerability CVE-2024-0402 Exposes File Overwrite Risk

En una nueva actualización de seguridad, GitLab ha emitido un parche…

4 Junos OS Vulnerabilities Fixed, Update Now

En el último boletín de seguridad, Juniper Networks announced the release…

Panda Security Driver Vulnerabilities Uncovered in APT Simulation

Security researchers discovered critical security driver vulnerabilities in Panda Security…

What is a Bootkit? Explanation & Protection Guide

Bootkit es bastante inusual y tácito., though widely used…

Kasseika Ransomware Exploits Vulnerable Antivirus Drivers

Un nuevo ransomware llamado «Kaseika» uses Bring Your Own Vulnerable…

GoAnywhere MFT Auth Bypass Vulnerability Discovered

The fest of vulnerabilities in enterprise software continues with an…

Confluence RCE Vulnerability Under Massive Exploitation

Researchers are seeing attempts to exploit a critical vulnerability in…

TikTok Shopping Scams On The Rise: Tips to Avoid

A medida que TikTok evoluciona hacia un mercado digital, su función de compras…

2 Citrix RCE Under Active Exploitation, CISA Notifies

CISA ha dado un plazo de una a tres semanas…

LockBit Ransomware Uses Resume Word Files to Spread

Una reciente investigación de ASEC revela las nuevas tácticas de…

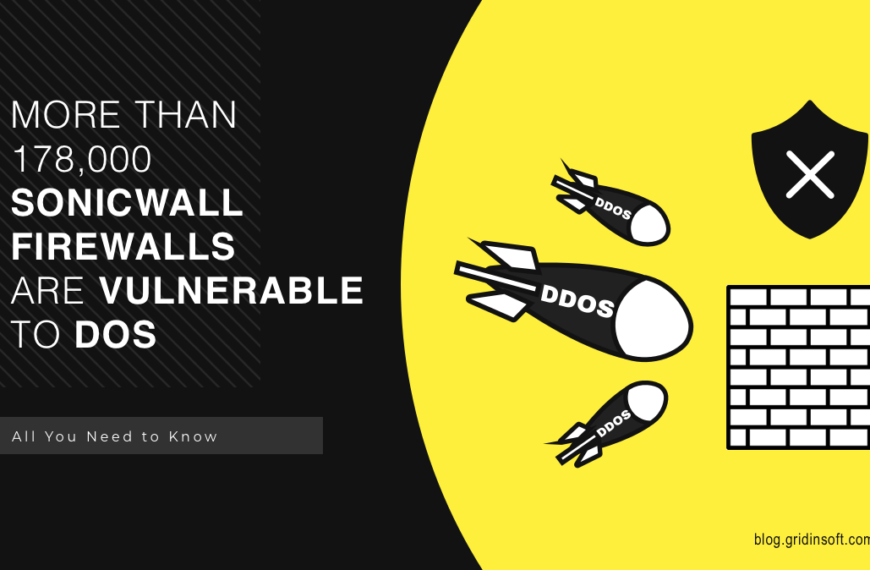

Over 178,000 SonicWall Firewalls are Vulnerable to DoS and RCE

Investigaciones recientes descubren una parte importante de las instancias de firewall de SonicWall…

9 PixieFail Vulnerabilities Discovered in TianoCore’s EDK II

una cadena de 9 vulnerabilidades en el entorno de ejecución previo al arranque de UEFI…