Los investigadores han descubierto una vulnerabilidad llamada ParseThru: el error afecta a los productos basados en Go y se puede abusar de él para obtener acceso no autorizado a aplicaciones en la nube..

Expertos de la empresa israelí. ojo de buey, que se especializa en la seguridad de aplicaciones en la nube, noté el problema. Analizar a través de está relacionado con cómo se implementa el análisis de URL en algunos Ir aplicaciones. La implementación crea vulnerabilidades que permiten a los atacantes realizar acciones maliciosas..

Permítanme recordarles que también informamos que Los desarrolladores de malware aumentan el uso de lenguajes de programación inusuales, y también que el El ataque de troyano Source es peligroso para los compiladores de la mayoría de los lenguajes de programación.

Los expertos explican que hasta la versión 1.17, Go trató el punto y coma en la parte de consulta de una URL como un delimitador válido (por ejemplo: ejemplo.com?un=1;segundo=2&c=3), y despues de esa version, el comportamiento se cambió para mostrar un error al encontrar una cadena de consulta que contiene un punto y coma.

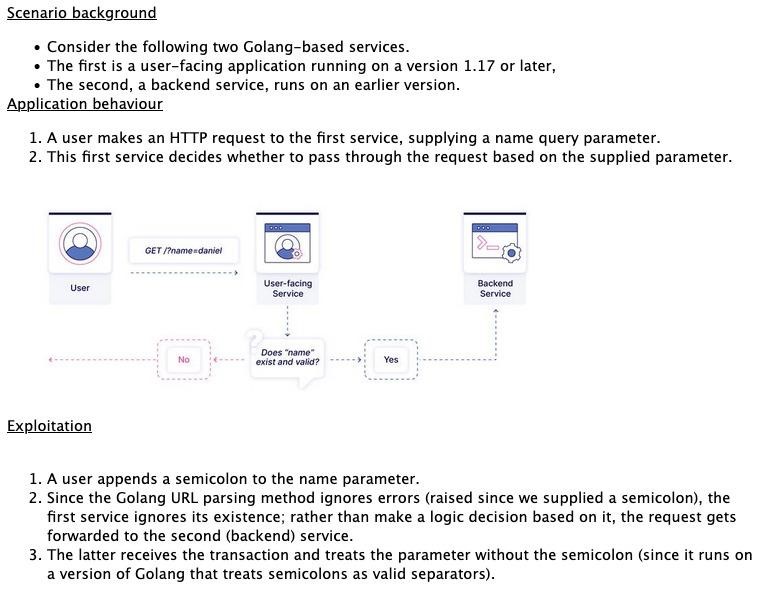

Sin embargo, Los investigadores han descubierto que si una aplicación de usuario se ejecuta en Go 1.17 o después, y su backend asociado se ejecuta en una versión anterior de Go, un atacante puede contrabandear solicitudes con parámetros de consulta que normalmente serían rechazados. Eso es, la idea es enviar solicitudes especialmente preparadas que contengan un punto y coma, que será ignorado por el golang API de usuario, pero será procesado por el servicio interno.

Los analistas de Oxeye lograron encontrar varios proyectos de código abierto que son vulnerables a ParseThru. Éstas incluyen Patrón Enrutador HTTP y proxy inverso, Tráfico Proxy inverso HTTP y equilibrador de carga, y el Puerto CNCF Proyecto, Diseñado para garantizar que las imágenes de los contenedores sean seguras y confiables.. Los investigadores citan a Harbour como ejemplo.: en su caso, la vulnerabilidad permitirá a los atacantes leer datos privados Estibador imágenes con acceso limitado, que en circunstancias normales les sería inaccesible.

Oxeye ya ha comunicado sus hallazgos a los desarrolladores de las aplicaciones afectadas, y han lanzado correcciones.