Pulverización de contraseñas – bastante descuidado, una forma ruda de ataque. Después de varios intentos de iniciar sesión, El sitio comienza a bloquear la entrada.. Pero los atacantes evitan este bloqueo.; después del primer intento fallido, empiezan a hackear otras cuentas y demás. La pulverización de contraseñas es un tipo de ciberataque.

El atacante quiere hackear cuentas. Selecciona las contraseñas más comunes y sus combinaciones., por ejemplo, 1111, contraseña, QWERTY, y otras contraseñas poco confiables. Estas combinaciones de contraseñas se introducen en la base de datos de la cuenta., y aquellas cuentas cuyos usuarios no han implementado una protección confiable en sus cuentas caen bajo este ataque. En general, se le puede llamar rand. Porque el atacante no sabe exactamente quién tiene una contraseña no confiable, él intenta atacar, y en uno de esos ataques, hackeará alguna parte de las cuentas.

¿Cómo funciona el ataque de pulverización de contraseñas??

El rociado de contraseñas El ataque se puede dividir en tres etapas., vea abajo:

- Los ciberdelincuentes encuentran o compran una lista de nombres de usuario en línea:

O los buscan o los compran en la Dark Web. A veces los intrusos piratean a los usuarios.’ nombres o correos electrónicos debido a plantillas encontradas en empresas’ sitios web o a través de algunas otras plantillas. - Prueban diferentes combinaciones de credenciales hasta que tienen éxito:

En este punto, Los atacantes suelen trabajar a través de un sistema automático que selecciona diferentes combinaciones de contraseñas.. No es fácil hacer esto manualmente.. Pero todavía están intentando encontrar la combinación adecuada para evitar el bloqueo.. - Obtienen acceso a cuentas de usuario:

Pozo, En este punto, el atacante obtiene acceso a la cuenta de usuario, y ya ahí, están haciendo lo que necesitan: el robo de identidad, vendiéndolos, y otros.

Rociado de contraseñas versus relleno de credenciales

Estos dos métodos de ataque son similares en que ambos intentan afectar las cuentas de alguna manera y capturarlas.. En el primer caso – esta es la pulverización de contraseñas. En el segundo caso – es el lanzamiento de credenciales.

Relleno de credenciales Es un tipo de ataque bárbaro que se basa en herramientas automatizadas.. Estas herramientas verifican los nombres de usuario y contraseñas de la mayoría de las cuentas robadas hasta que alguna cuenta funcione.. En el caso de ataques de contraseña, la atención se centra en encontrar cuentas y seleccionar diferentes combinaciones de contraseñas sin utilizar ninguna herramienta.

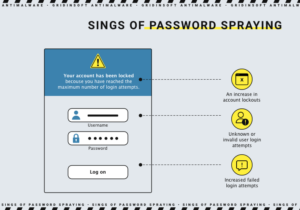

Signos de pulverización de contraseñas

Es posible que haya resultado herido o solo haya corrido el riesgo de sufrir un ataque por parte de un ciberdelincuente.. Luego abajo, Le proporcionaremos algunos puntos a través de los cuales los aprenderá.:

- Aumento del bloqueo de cuentas.

- Intentos de inicio de sesión fallidos y desconocidos.

- Aumento de intentos de inicio de sesión.

Después de estos signos, debes entender que tu cuenta está en riesgo. No descuides esta información y lee a continuación cómo recuperarte de un ataque de este tipo..

Qué hacer después de un ataque de pulverización de contraseñas

Si notas algún problema con tu cuenta, luego siga inmediatamente los siguientes pasos:

- Cambiar la contraseña. El primer paso es cambiar la contraseña.. Utilice una contraseña más robusta y compleja. Haz que no sea fácil de romper. No te arriesgues de esta manera.

- Contacte con Seguridad Cibernética. Póngase en contacto con su organización la seguridad cibernética equipo. Si el sauce trabaja para la empresa, debe contactar con el departamento de seguridad de su empresa. Les ayudarás a afrontar el ataque.; quizás no sólo tú lo hayas experimentado, informar a alguien para que nadie salga lastimado en el futuro.

- Descubra por qué y encuentre al culpable.. Descubra por qué usted mismo o con la ayuda de la seguridad.. Próximo, intenta eliminar la causa del hack, ingrese una contraseña más segura, y usar autenticación de dos factores.

Cómo prevenir ataques de pulverización de contraseñas

- Utilice contraseñas complejas

Es fácil de hacer si quieres.. Crea o aprende a crear contraseñas seguras. es tu seguridad. Piense en los datos que los intrusos podrían utilizar para sus fines. - Cambiar contraseñas periódicamente

Actualiza periódicamente tus contraseñas. Se puede realizar una vez al año o medio año.. Intente que su nueva contraseña sea diferente a la anterior. Utilice símbolos y letras mayúsculas en él.. Hazlo único cada vez, y en cualquier caso, no lo descartes desde ningún lado. - Utilice autenticación multifactornorte

Asegure su cuenta con autenticación de dos factores. Cuando inicias sesión en tu cuenta, La autenticación le pedirá su número de teléfono o dirección de correo electrónico de respaldo.. Complica el trabajo del atacante, ya que necesitará usar más de una dirección de usuario para que usted pueda advertirse. - Invertir en medidas de ciberseguridad

Nunca te olvides de software antivirus que protegerá usted en caso de un intento de penetrar sus datos. Instalar administradores de contraseñas, software antivirus, y otro software de protección de datos en su dispositivo.