Un equipo de investigadores de la Universidad de Michigan, la universidad de pensilvania, y la NASA han detallado un TTEthernet (Ethernet activada por tiempo) Ataque PCspoF que podría inutilizar la nave espacial Orion.

Los expertos dicen vulnerabilidades en esta tecnología de red, que es ampliamente utilizado en las industrias espacial y de aviación, podría tener consecuencias catastróficas para los sistemas críticos, incluyendo la interrupción de NASA misiones.

Déjame recordarte que también escribimos eso. La NASA se ha enfrentado 6000 Ciberataques en los últimos cuatro años, y también eso El malware se esconde en imágenes del James Webb Telescopio.

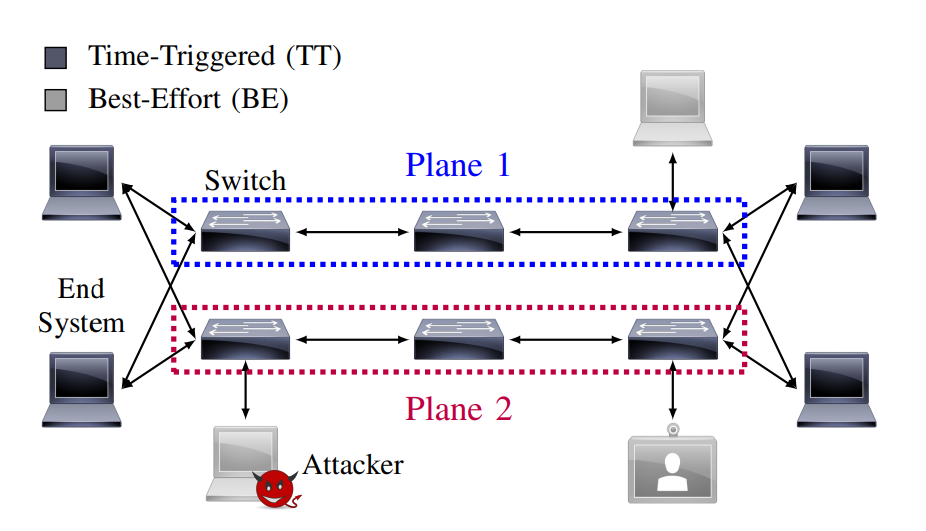

TTEthernet se vuelve normal Ethernet en una red determinista con ciertos tiempos de transferencia entre nodos y amplía significativamente el uso del estándar Ethernet clásico. En una red de criticidad mixta, Puede coexistir tráfico con diferentes requisitos de temporización y tolerancia a fallos..

De hecho, TTEthernet permite tráfico en momentos críticos (desde dispositivos que envían altamente sincronizados, mensajes programados según un horario predeterminado) utilizar los mismos conmutadores que manejan el tráfico no crítico, como Wi-Fi para pasajeros en aviones.

Además, TTEthernet es compatible con el estándar Ethernet utilizado en los sistemas convencionales.. Aislamientos TTEthernet activado por tiempo tráfico de los llamados mejor esfuerzo tráfico, es decir., sistemas no críticos, reenviando sus mensajes alrededor de tráfico más importante activado por tiempo.

Esto permite combinar diferentes dispositivos en una red., Los sistemas de misión crítica pueden funcionar en equipos de red más baratos., y los dos tipos de tráfico no se superponen.

Los creadores de PCspooF dicen que TTEthernet es esencialmente el «columna vertebral de la red» en nave espacial, incluyendo la NASA Orión astronave, el Portal lunar estación Espacial, y el Ariane 6 vehículo de lanzamiento. contendiente» para reemplazar el Controlador de Red de Zona autobús y el FlexRay protocolo.

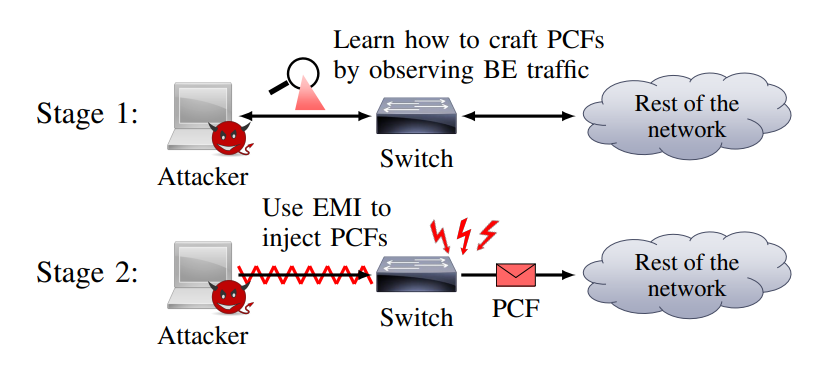

Según los investigadores, El ataque PCspooF es el primer ataque de la historia que rompió el aislamiento de diferentes tipos de tráfico entre sí.. La esencia del problema radica en el hecho de que PCspooF viola el sistema de sincronización, llamó al Marco de control de protocolo (PCF), cuyos mensajes hacen que los dispositivos funcionen según lo previsto y garantizan su rápida comunicación.

Así que, Los investigadores descubrieron que los dispositivos de mejor esfuerzo no críticos pueden mostrar información privada sobre la parte de la red activada por tiempo.. Además, Estos dispositivos se pueden utilizar para crear mensajes de sincronización maliciosos.. Un malicioso, un dispositivo no crítico puede violar la garantía de aislamiento en la red TTEthernet.

El dispositivo de mejor esfuerzo comprometido puede crear EMI en el conmutador, obligándolo a enviar mensajes de sincronización falsos a otros dispositivos TTEthernet.

Una vez que se lanza un ataque de este tipo, Los dispositivos TTEthernet ocasionalmente pierden la sincronización y se vuelven a conectar. Como resultado, pierden sincronizacion (la desincronización puede ser de hasta un segundo), lo que lleva a la incapacidad de enviar docenas de mensajes activados por tiempo y provoca la falla de sistemas críticos. En el peor de los casos, PCspooF provoca este tipo de fallos simultáneamente en todos los dispositivos TTEthernet de la red, los investigadores explican.

Para probar PCspooF, Los expertos utilizaron componentes de hardware y software de la NASA para simular un misión de redirección de asteroides cuando Orion tuvo que acoplarse con una nave espacial tripulada automatizada. Como resultado, El ataque de PCspooF obligó a Orion a desviarse del rumbo y fallar por completo en el acoplamiento..

Después de probar con éxito el ataque, Los investigadores informaron el problema a las organizaciones que utilizan TTEthernet., incluyendo la NASA, la Agencia Espacial Europea (ESA), Sistemas espaciales Northrop Grumman, y Defensa Airbus y Espacio. Ahora, basado en los datos de los investigadores, La NASA está revisando los protocolos para experimentos a bordo y probando sus equipos comerciales disponibles..

Como protección contra PCspooF y las consecuencias de tales ataques, Los expertos recomiendan utilizar conectores ópticos o estabilizadores de voltaje. (para bloquear la interferencia electromagnética); comprobar las direcciones MAC de origen para asegurarse de que sean auténticas; ocultar campos PCF clave, utilizando un protocolo de autenticación de capa de enlace como IEEE 802.1AE; aumentar el número de maestros de sincronización y desactivar las transiciones de estado peligrosas.

Las tecnologías espaciales no garantizan una protección absoluta: Hay ejemplos de ataques auténticos.. Por ejemplo, los medios escribieron que DopplePaymer Los operadores de ransomware fueron pirateados por un contratista de la NASA.