¿Qué es la prueba de penetración??

Las pruebas de penetración son un método mediante el cual se puede evaluar la seguridad de sistemas y redes informáticas simulando una ataque de hacker.

Es posible intentar descifrar sistemas y aplicaciones mediante pruebas de penetración.. Permite identificar vulnerabilidades en aplicaciones.’ interfaces, interfaces de programación de aplicaciones, o en cualquier otro lugar del sistema. Si dichas vulnerabilidades no se solucionan a tiempo, es más probable que sean atacados más tarde a través de penetración del código. Eso justifica las pruebas de penetración, que también se llama hackeo ético.

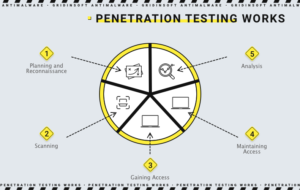

Etapas de prueba de penetración

- Planificación y reconocimiento

este paso incluye los siguientes elementos:- Definición del propósito y alcance de las pruebas.. Lo mismo se aplica a los sistemas que requieren soluciones., e incluir métodos de prueba en el proceso.

- Para comprender mejor cómo funciona el objetivo y sus posibles vulnerabilidades., es necesario recopilar información sobre el servicio de correo, dominios de red y otras cosas relacionadas.

- Exploración

El escaneo será el siguiente paso. Esto ayudará a comprender cómo reacciona la aplicación de destino ante los intentos de intrusión.. Es importante hacer esto por:- Análisis estático – Esta verificación de código ayuda a determinar su comportamiento durante la operación.. en una pasada, estas herramientas pueden escanear el código completo.

- Análisis dinámico – este método es más práctico, ya que proporciona a la aplicación una representación del rendimiento en tiempo real.

- Ganando acceso

secuencias de comandos entre sitios, Se utilizan puertas traseras e inyecciones SQL para identificar vulnerabilidades en este ataque a sitios web.. Para entender cuál puede ser el daño subyacente, deberías usar vulnerabilidades, robando datos, interceptar el tráfico, aumento de privilegios y más. - Mantener el acceso

Esta fase tiene como objetivo determinar si las vulnerabilidades se pueden utilizar para permitir que un intruso esté presente en el sistema explotado y obtenga acceso completo al dispositivo.. La última meta, por supuesto, es robar datos confidenciales imitando amenazas persistentes. - Análisis

Como resultado de las pruebas de penetración, es posible obtener:- Vulnerabilidad específica

- Información confidencial

- El tiempo durante el cual las pruebas de penetración pueden pasar desapercibidas.

Todo el proceso descrito anteriormente es analizado por el sistema de seguridad para decidir cómo solucionar las vulnerabilidades en el sistema., configurar el WAF (Cortafuegos de aplicaciones web) parámetros, y reconocer ataques similares en el futuro.

Métodos de prueba de penetración.

Pruebas externas

un acto de hackeo ético como están las cosas. A través de este método, El probador externo puede acceder a los nombres de dominio., servidores de correo electrónico, sitios web de la empresa, aplicaciones web y eventualmente extraer toda la información relevante de ellas.

Pruebas internas

Este método es simulado. Un hacker imita un ataque que parece tener acceso a una aplicación detrás de un firewall. Comienza con el hecho de que el atacante, gracias a un ataque de suplantación de identidad, roba las credenciales del empleado, y luego, gracias a estos datos, imita ataques posteriores.

Pruebas ciegas

Al llevar a cabo este ataque, el El evaluador sólo sabe cuál será su empresa objetivo.. Pero hay una ventaja para el equipo de seguridad.: están esperando algún tipo de ataque, y pueden verlo en tiempo real.

Prueba doble ciego

En este caso, el servicio de seguridad no podrá construir una defensa antes del hackeo, como lo no tendrá información avanzada sobre el ataque.

Pruebas dirigidas

Este método implica el trabajo conjunto del evaluador y el personal de seguridad.. Es una especie de ejercicio en el que el El equipo de seguridad recibe comentarios. desde el punto de vista de un hacker.

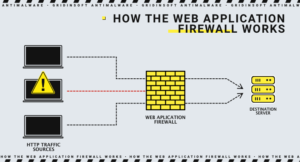

Pruebas de penetración y firewalls de aplicaciones web

Las pruebas de penetración y WAF pueden considerarse algunas de beneficio mutuo medidas de seguridad. El empleador de muchos métodos de prueba utilizará solo datos WAF (uso y detección de debilidades, registros..) Pero estos datos también son beneficiosos para los administradores de WAF., considerando que se establece la retroalimentación correcta. Pueden actualizar el WAF después de completar la prueba y así proteger contra las debilidades que se detectaron durante la prueba misma..

Las pruebas de penetración también pueden ser útiles para procedimientos de auditoría de seguridad como SOC 2 y PCI-DSS. En el caso de PCI-DSS 6.6, Esto sólo puede suceder cuando se utiliza un WAF certificado.. Pero esta característica no hace que las pruebas de penetración sean menos útiles y no reduce todas sus capacidades y beneficios mencionados anteriormente..