Palo Alto Networks ha descubierto la botnet PgMiner, que ataca e irrumpe en bases de datos PostgreSQL mal protegidas para instalar mineros.

Una nueva botnet de minería de criptomonedas basada en Linux explota la ejecución remota de código de PostgreSQL (ICE) vulnerabilidad, que compromete los servidores de bases de datos de criptojacking.

criptojacking (o simplemente minería de monedas maliciosa) es una forma común para que los autores de malware moneticen sus operaciones.

Palo Alto Networks ha nombrado la nueva botnet de minería de criptomonedas «PGMiner» después de su canal de entrega y modo de minería.

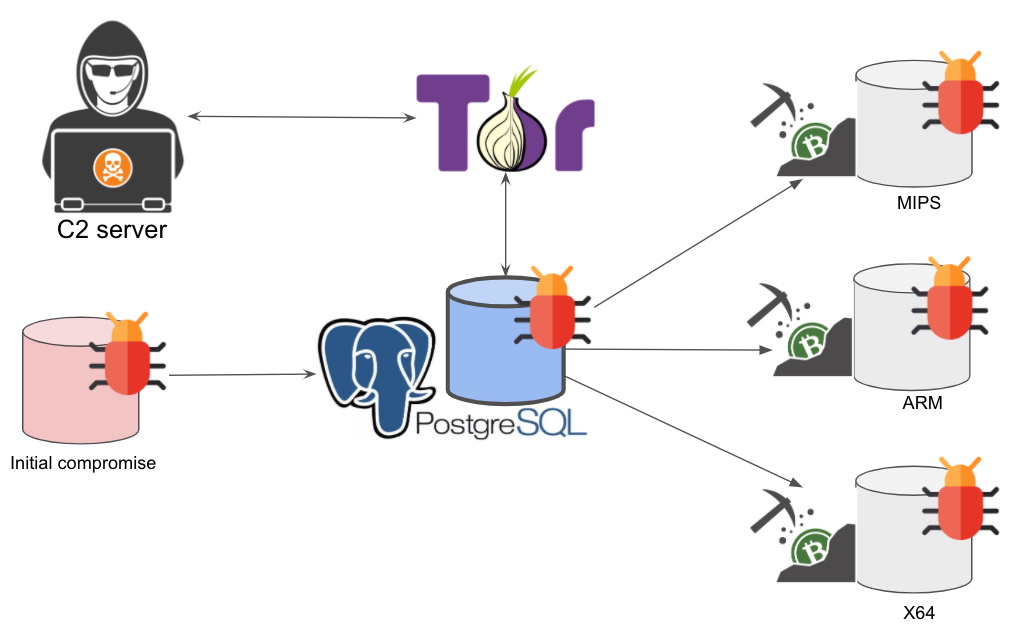

La botnet PgMiner opera según un esquema bien conocido y establecido por los delincuentes.: selecciona aleatoriamente un rango de direcciones IP (por ejemplo, 18.xxx.xxx.xxx) y luego enumera todas las partes de este rango buscando sistemas con un puerto abierto 5432 (PostgreSQL).

PostgreSQL es uno de los sistemas de gestión de bases de datos relacionales de código abierto más utilizados (SGBD) para entornos de producción. Según DB-Engines, PostgreSQL ocupa el cuarto lugar entre todos los sistemas de gestión de bases de datos (SGBD) a partir de noviembre 2020.

Si la botnet detecta un sistema PostgreSQL activo, pasa de la fase de escaneo a un ataque de fuerza bruta, durante el cual prueba una larga lista de contraseñas en un intento de adivinar el nombre de usuario y la contraseña de la cuenta predeterminada de PostgreSQL. (postgres).

Si el propietario de la base de datos olvidó deshabilitar esta cuenta o no cambió la contraseña, Los piratas informáticos obtienen acceso a la base de datos y luego utilizan el COPIAR desde la función PROGRAMA (CVE-2019-9193 estaba asociado con él., aunque muchos en la comunidad PostgreSQL se negaron a reconocerlo como un error) para ampliar el acceso y llegar al servidor y su sistema operativo. Habiendo establecido control sobre el sistema infectado., Los operadores de PgMiner implementan un minero en el servidor infectado para extraer la criptomoneda Monero..

Según los investigadores, Actualmente, la botnet solo puede instalar mineros en MIPS de Linux., Plataformas ARM y x64.

Los expertos también mencionan que el servidor de control PgMiner, desde donde los piratas informáticos controlan los bots infectados, está alojado en Tor, y el código base de la botnet se parece a otro malware similar – SystemdMiner.

Déjame recordarte que hackers cracked European supercomputers and forced them to mine cryptocurrency.