Desgraciadamente, Millones de usuarios en todo el mundo están en riesgo todos los días.. Las estadísticas muestran que un ataque de phishing exitoso ocurre cada 30 segundos, sugiriendo que los ciberdelincuentes no se queden quietos y evolucionen a medida que lo hacen sus métodos. Sin embargo, No sólo las estafas de phishing tradicionales pueden dañar una empresa: el phishing dirigido y las estafas a directores ejecutivos son mucho más devastadoras.. Indudablemente, Los responsables de la toma de decisiones de TI temen convertirse en una historia más en el interminable libro de los hacks. Pero, ¿qué hace que estos ataques de phishing sean tan exitosos?? Según un informe de Osterman Research, hay 6 cosas a las que culpar.

1. Falta de conciencia de seguridad del usuario.

La vulnerabilidad más crítica en cualquier defensa es la Factor humano. Desgraciadamente, es el factor humano al que apuntan todos los ataques de phishing. En particular, es la falta de formación de los empleados en temas como phishing y ransomware. Entonces sobre 6% de los empleados nunca ha recibido formación en seguridad. Esto es bastante peligroso en cuanto a la confianza de los empleados y la capacidad de reconocer ataques de phishing y actuar en consecuencia.. Además, Los empleados deben estar capacitados para manejar cualquier correo electrónico inesperado y estafas que puedan encontrar en diversas plataformas..

2. Los ciberdelincuentes cambian su enfoque

La disponibilidad de datos robados en la Darknet ha reducido drásticamente su valor comercial. Los estafadores pueden comprar datos de tarjetas de pago a un precio tan bajo que resulta poco rentable para quienes roban y venden esta información.. Además, Los bancos ahora han introducido mecanismos más sofisticados para confirmar las transacciones., y la capacidad de rastrearlos Minimiza la efectividad de esquemas anteriores.. En respuesta, Los ciberdelincuentes han cambiado de táctica., buscando ganar dinero a través de organizaciones directamente a través de ataques de ransomware. Estos ataques no son mucho más desafiantes para el cibercriminal, pero las recompensas pueden ser mucho más significativas. Aunque los expertos advierten a las organizaciones que no paguen rescates, Muchas víctimas prefieren transferir una suma global para que sus sistemas vuelvan a estar en línea en lugar de enfrentar el dolor de cabeza de responder a los incidentes.. Los ataques como el ransomware son especialmente eficaces cuando los propietarios de la información, por miedo a perder sus datos, No lo pensará dos veces antes de pagar las demandas del criminal..

3. Análisis de impacto empresarial insuficiente

Algunas empresas no hacen lo suficiente para mitigar los riesgos asociados con el phishing y el malware. Tampoco hay forma de identificar a los usuarios más débiles que necesitan más formación.. Además, robusto A menudo faltan procesos de copia de seguridad de datos., así como controles internos, como la doble confirmación de cualquier solicitud de acciones necesarias, como una transferencia bancaria (que puede prevenir el fraude por parte del CEO). Descuidar estos procesos favorece algunos de los métodos de fraude más comunes..

4. Buena financiación para organizaciones criminales

El enorme éxito que los ciberdelincuentes han logrado en los últimos años significa que they have enough money invertir en este negocio. De este modo, pueden invertir en recursos técnicos para perfeccionar sus habilidades. Desgraciadamente, Esto también ha permitido a los ciberdelincuentes explotar nuevas vías de ataque.. Por ejemplo, recientemente, ha habido un crecimiento significativo en social media. Esto es especialmente peligroso porque la mayoría de los consejos de phishing se refieren a estafas por correo electrónico o por teléfono.. Por lo tanto, gente No siempre te das cuenta de los métodos que utilizan los estafadores en las redes sociales..

5. Herramientas relativamente económicas que puedes tener a tu disposición

No es necesario tener habilidades especiales para realizar un ataque de phishing. Desgraciadamente, la disponibilidad de kits de phishing y la proliferación de ransomware como servicio (RaaS) permite a los piratas informáticos aficionados ingresar al mercado y competir con organizaciones criminales sofisticadas rápidamente. La parte más preocupante de esta creciente tendencia es que incluso las personas con poca o ninguna experiencia en TI están aprovechando los beneficios de estas herramientas fáciles de usar.. Con tal potencial de ganancias, Es fácil ver por qué los delincuentes se ven arrastrados a un negocio tan lucrativo..

6. El malware es cada vez más sofisticado

El viejo (aunque sigue siendo eficaz) La técnica de atraer a los usuarios para que hagan clic en enlaces maliciosos pronto será eclipsada por tácticas mucho más astutas y difíciles de detectar.. Por supuesto, Los atacantes no tienen prisa por abandonar las técnicas de malware existentes en este momento.. Sin embargo, Hay suficientes amenazas nuevas que permiten engañar incluso a los usuarios que saben lo suficiente sobre ciberseguridad.. Session hijacking, cross-site scripting, clickjacking – no todos son realmente nuevos, pero aún puede Evolucionar hasta el punto en que no puedas prever el truco..

Cómo evitar el phishing?

Un correo electrónico de phishing es sólo el punto de partida de un ciberataque. Una vez dentro, Los atacantes despliegan la siguiente etapa del ataque. – ransomware o robo de datos. Según un informe de costos de violación de datos, Las filtraciones de datos relacionadas con el phishing cuestan a las empresas un promedio de $4.65 millón. Desgraciadamente, Ninguna herramienta o solución puede prevenir por completo todos los ataques de phishing.. Como se ha mencionado más arriba, El phishing es una intersección de problemas humanos y técnicos., Por eso es tan difícil defenderse de.

Un layered approach Se recomienda para minimizar las posibilidades de ser engañado por ataques de phishing., comenzando con fondos de seguridad para filtrar mensajes maliciosos. Zero-trust security solutions Evite que los atacantes penetren más profundamente en el sistema verificando constantemente a los usuarios.’ identidades, minimizando así el número de personas que pueden acceder a información confidencial. Técnicas como autenticación multifactor ayuda con esta verificación. Una estrategia de confianza cero puede ahorrar mucho dinero en caso de incumplimiento. Según un informe sobre el coste de las violaciones de datos, Las organizaciones con esta estrategia gastan. $1.76 millones menos que aquellos que no utilizan la confianza cero. Sin embargo, los atacantes se están volviendo sofisticados; están aprendiendo a evitar los filtros, por lo que debes probarlos para confirmar que estén configurados correctamente.

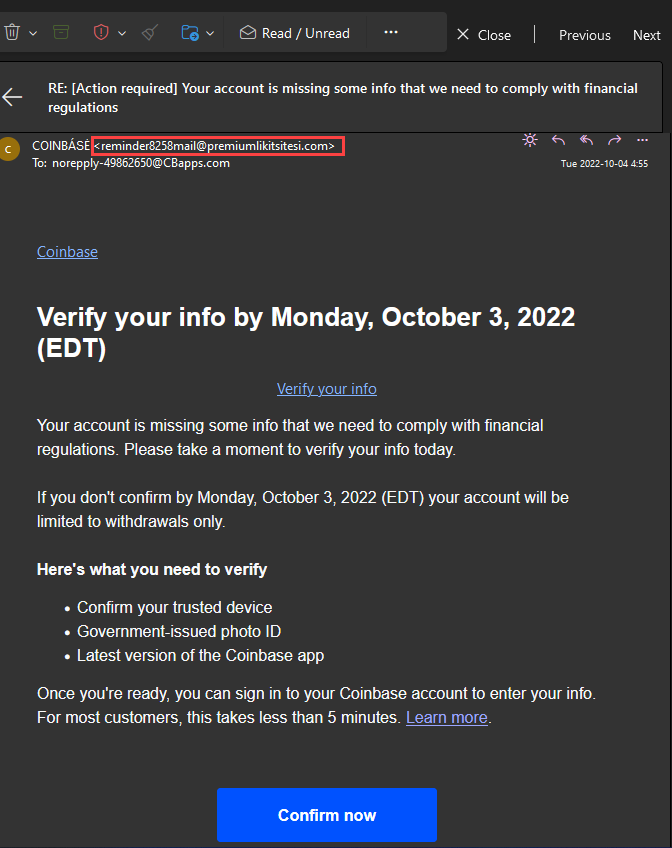

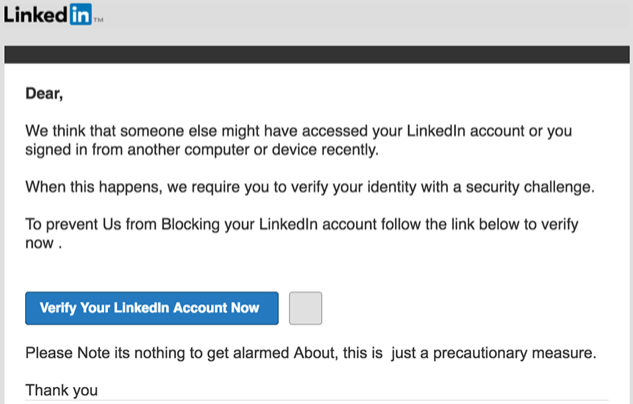

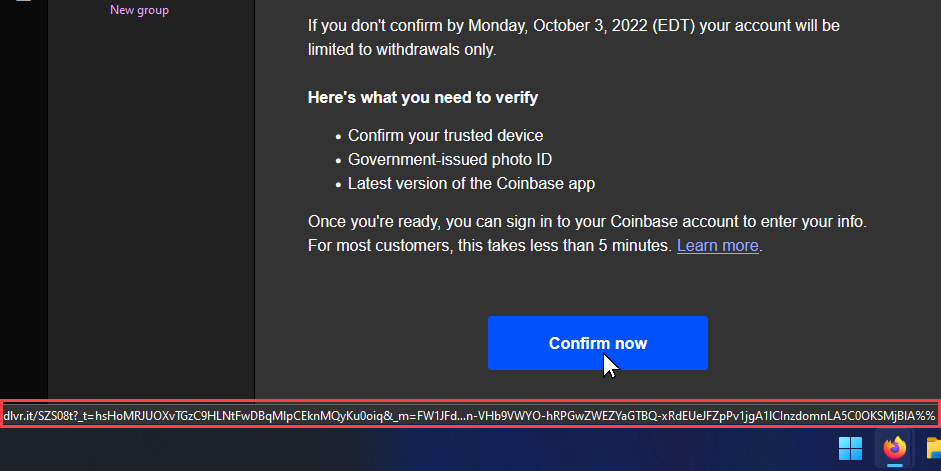

Finalmente, Se necesita un programa de formación de empleados con ejemplos del mundo real.. Cuanto mejor comprendan los empleados cómo pueden actuar los atacantes, Es más probable que identifiquen amenazas y las informen.. Por ejemplo, Supongamos que un empleado recibe e identifica un correo electrónico de phishing.. En ese caso, la empresa debería tomar una captura de pantalla y analizar cualquier alerta que los empleados deberían haber notado. Empleados bien formados y vigilantes pueden prevenir muchos esquemas de phishing. También vale la pena prestar atención a los enlaces antes de hacer clic en ellos.. Pase el puntero del mouse sobre el enlace y déjelo sin mover durante aproximadamente un segundo para que aparezca el enlace completo.. Si esperas ir a facebook.com, asegúrate de que se vea como https://www.facebook.com y no algo como http://faceb00k.com.

Otra cosa a tener en cuenta son los dominios con errores menores., como bancofoamerica.com. Esto puede llevarte a un sitio que parece completamente real.. Alternativamente, puedes abrir tu navegador e ir directamente al sitio, acceso, y luego verifique su cuenta o sitio para obtener actualizaciones sobre el «problema». Así que, el sitio sería fácil de encontrar si el correo electrónico o mensaje original fuera legítimo.

No sucumbas a una sensación de falsa urgencia. Supongamos que un correo electrónico o una ventana emergente intenta asustarlo para que inicie sesión rápidamente.. En ese caso, Consecuencias amenazantes como bloqueo o desconexión permanente., no tengas prisa. Estas tácticas están diseñadas para que usted ignore el sentido común y transmita la información antes de que se dé cuenta de lo que está mal..