Los intrusos intentan mantenerse al día con el desarrollo del mundo digital. La tecnología busca dotar a los usuarios de recursos más eficaces, pero los atacantes, a su vez, intentan idear métodos de ciberataque aún más sofisticados..

Los dos tipos de ataque son Suplantación de identidad y Farmacéutica. Aquí consideramos sus características y la diferencia entre ellas.. El principio de funcionamiento de estos dos tipos de ataques es completamente diferente y los métodos son diferentes., pero su objetivo es dañar al usuario, robar sus datos y utilizarlos en sus malas intenciones.

¿Qué es el farmeo??

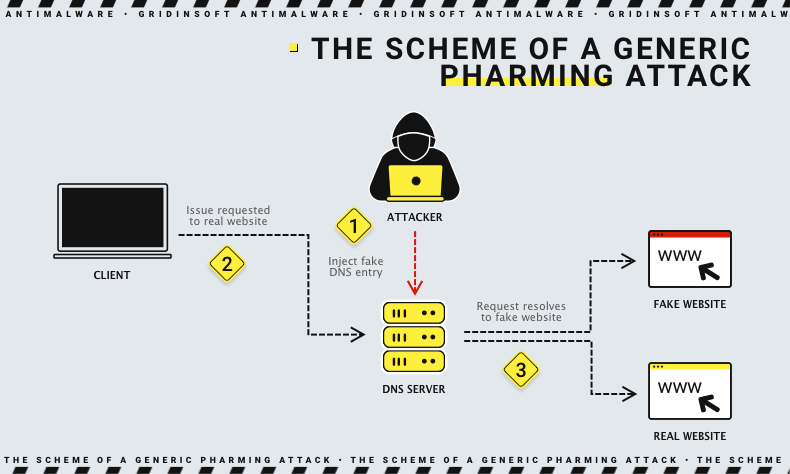

El pharming es una especie de robo cibernético, También es mejor llamarlo un tipo de fraude., mediante el cual un pirata informático obliga fraudulentamente al usuario a ir a un sitio web que supondrá una amenaza para él. En el proceso de pharming, el hacker instala el software malicioso en el sistema de la víctima, después de lo cual esta plaga dirige al usuario a los sitios web infectados. Estos sitios web están disfrazados de legítimos., Entonces, cuando los usuarios cambian a ellos., No son conscientes de que ponen en peligro sus sistemas operativos..

El objetivo del atacante es recoger los datos personales del usuario, información financiera y confidencial y usarlo para futuras acciones. Si el atacante ha logrado hackear el servidor DNS o un nombre de dominio, luego, un simple clic en el enlace redirigirá al usuario al sitio modificado por los atacantes.

contenido relacionado: QR code phishing Es muy similar a otras formas de phishing.. Es un ataque de ingeniería social diseñado para engañar a las personas para que entreguen información personal., ya sean credenciales de inicio de sesión o información financiera.

Este ataque funciona de manera tan inteligente que el usuario inicialmente no sabrá si está ingresando datos en un sitio falso o legítimo.. Lo único que puede revelar pharming es que la solicitud para completar datos personales se realizará en forma de ventana emergente..

¿Qué es el phishing??

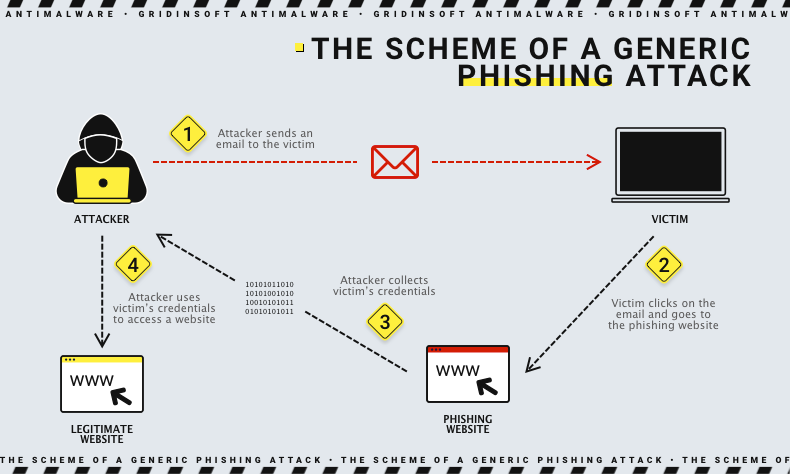

El phishing es un tipo de ataque cuyo objetivo es robar datos de usuario. Funciona a través de Ingeniería social, eso es, engaño del usuario. Esto suele ocurrir a través de correos electrónicos en los que una empresa falsa se hace pasar por legítima y solicita información confidencial sobre la víctima.. El proceso es muy simple: en la carta, Puede ver el enlace adjunto en el que se le convencerá de que haga clic., y luego vas al recurso malicioso. El phishing también podría buscar vulnerabilidades en su sistema de seguridad, después de lo cual instalará su software malicioso.

El phishing puede propagarse no sólo a través del correo electrónico sino también a través de mensajes de voz y texto. A través de estos tipos de phishing, Se hicieron muchas filtraciones de datos..

Ejemplos de phishing y pharming

A continuación consideramos ejemplos de most common phishing attempts.

- A través del banco. En este caso, Los estafadores intentan robar datos financieros del usuario disfrazados de empleados del banco..

- Mensajes no deseados. Este es un correo dirigido a una gran cantidad de usuarios de una fuente supuestamente auténtica..

- A través de un correo electrónico indicando que su contraseña está desactualizada y necesita ser actualizada. Para hacer esto, debes seguir el enlace y actualizarlo.

Ejemplos de farmacia son como sigue:

- Cuando los usuarios inician sesión en un sitio legítimo, aterrizan en uno falso, aunque hayan ingresado una solicitud a un sitio web completamente legítimo.

- Enrutadores DNS cambiados, sin que el usuario lo sepa.

Técnicas de phishing y pharming

Para hacer su ataque más sofisticado., Los atacantes inventan diferentes métodos para esto., dando lugar a diferentes tipos del mismo ataque. Por lo tanto, Trabajan en diferentes plataformas y a través de diferentes servicios.. A continuación presentamos varios tipos básicos de Phishing y Pharming.

Ataque de suplantación de identidad

Aquí consideramos los tipos de phishing y sus características.:

- Phishing de lanza – este tipo de phishing es dirigido a un usuario específico, un hacker específico para un propósito específico. El objetivo es robar datos que generarán ganancias financieras y más..

- Clonación de phishing – este tipo de ataque implica clonar información ya disponible. Un hacker utiliza el correo electrónico de una fuente confiable, modifica la carta creada, e introduce enlaces maliciosos, a través del cual puede distribuir software malicioso al dispositivo del usuario.

- Catphishing – Este método se utiliza con mayor frecuencia a través de sitios de citas., donde los estafadores engañan a sus víctimas para obtener información financiera y personal.

- Phishing de voz – en este caso, el usuario es recibido a través de una llamada. El estafador hace un diseño del identificador de llamadas por lo que el usuario no sabe quién recibe una llamada del estafador.. Por tanto, información personal sobre el usuario., sus datos crediticios, y las finanzas pueden caer en manos del intruso.

- Phishing por SMS – este tipo de ataque proporciona una amenaza a través de mensajes de texto. Un atacante intenta revelar datos confidenciales del usuario a través de mensajes de texto.

Ataque farmacéutico

Este ataque tiene como objetivo dañar al usuario.. Esto sucede cuando un usuario accede a un sitio web fraudulento., lanzando así malware en su dispositivo.

El pharming puede ocurrir a través de dos métodos principales:

- A través de vulnerabilidades de software en el servidor DNS.

- Por modificando el archivo Hosts en la computadora del usuario.

Los ataques de pharming pueden ocurrir no sólo en diferentes métodos sino también en diferentes lugares y casos.. A continuación discutiremos algunos puntos a través de los cuales el pharming se manifiesta si ocurre en:

Lado del cliente

- Los hosts locales como objetivo del ataque

- El enrutador doméstico como objetivo

- Objetivo del ataque del navegador proxy: configuración

Lado del servidor

- Un atacante envía un servidor de caché DNS para insertar registros fraudulentos.

- Hay transparencia entre el servidor proxy y el internauta.

¿Cuál es la diferencia entre phishing y pharming??

Arriba hemos repasado las características y tipos de phishing y pharming. Ya hemos considerado que estos son tipos de ciberataques, ahora veamos la diferencia entre ellos.

| Parámetros | Farmacéutica | Suplantación de identidad |

| Definición | Un método más sofisticado para obtener datos de usuario en el que un atacante utiliza servidores DNS para dirigir a los usuarios a sitios web falsos que representan una amenaza para el usuario y su dispositivo. | Método de obtención de datos del usuario., a través de comunicaciones electrónicas (correo electrónico, números de teléfono) |

| Objetivo | Robar datos redirigiendo al usuario a otro tráfico | Robar usuarios’ confidencial, Datos financieros, a través de mensajería instantánea o correo electrónico |

| Categoría | Una especie de ciberataque, un poco como phishing debido al uso del correo electrónico | Fraude por correo electrónico |

| Proceso | En un proceso de presión o manipulación., el atacante obliga a los usuarios a revelar sus datos confidenciales | El atacante recibe datos mediante suplantación de dominio, interceptación de DNS, caché envenenado, y otros |

| Nivel de dificultad y detección | Más fácil de identificar y ejecutar | Más difícil de identificar y ejecutar |

| Técnica | Los usuarios son redirigidos a otro sitio a través de DNS envenenado | Los usuarios acceden a sitios maliciosos a través de enlaces maliciosos en correos electrónicos de intrusos |

| Medio | Fax, Mensajería instantánea, y correo electrónico | Sitios web, archivos de host locales, Servidores DNS, enrutadores domésticos, y más |

Cómo evitar el phishing y el pharming?

Hemos considerado todas las características., tipos, y métodos de operación de ataques cibernéticos como phishing y pharming. Si son similares o no, lo único que importa es que son peligrosos para su dispositivo y sus datos confidenciales. Esto debe ser considerado y se deben tomar precauciones.. Recuerde verificar HTTPS en el correo electrónico y las URL. Prepárese con protección que lo alertará sobre amenazas percibidas. Intenta no visitar sitios sospechosos., no hagas clic en todo lo que te llega en los emails, usar antivirus, y no comparta su información confidencial y financiera con nadie.