Una nueva versión del ransomware Phobos afirma ser desarrollado por VX-Underground, una comunidad para compartir información sobre malware. Los piratas informáticos vuelven a disfrazarse de especialistas en seguridad de la información, arruinando su imagen. ¿Qué tan gracioso o serio es todo esto??

¿Qué es el ransomware Phobos??

Fobos ransomware surgió en 2018 como ransomware como servicio (RaaS), una rama de la familia de ransomware Crysis. El modelo RaaS permite a un grupo de hackers desarrollar ransomware. Al mismo tiempo, otros atacantes actúan como afiliados, distribuir el programa y cifrar información en dispositivos comprometidos. Sin embargo, el grupo de desarrolladores de virus posee la clave de cifrado y se comunica con las víctimas.

sobre el pasado 5 años, Phobos no se ha convertido en una estrella en el mundo de las ciberamenazas con una facturación de millones de dólares. A pesar de tenia su «15 minutos de fama». Es un raro ejemplo de familia de ransomware que se dirige tanto a usuarios como a empresas., aunque prefiero los pequeños. Según el servicio ID Ransomware, en 2023 dará cuenta de 4% de todas las llamadas al servicio.

Phobos se burla de VX-Underground

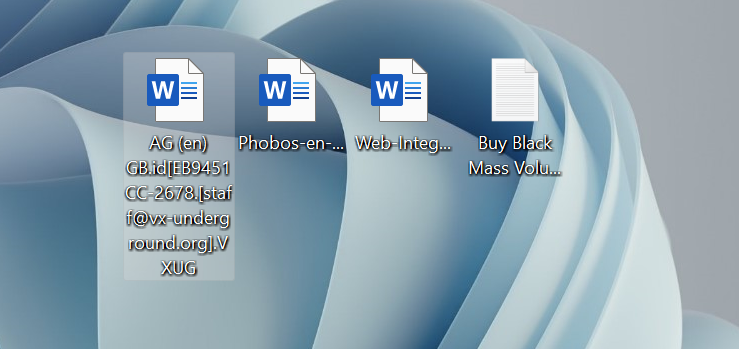

Esta semana, Los cazadores de ransomware descubrieron una nueva versión de Phobos, que afirma ser desarrollado por la comunidad VX-Underground. Al cifrar archivos, el malware agrega la cadena .identificación[Identificación única].[[email protected]].VXUG al nombre del archivo. El correo electrónico es la dirección real de la comunidad., y la extensión "VXUG" es una abreviatura comúnmente utilizada para VX-Underground.

Una vez que se completa el cifrado, Phobos crea mensajes de rescate en el escritorio de Windows y otros lugares. Uno de ellos es un mensaje de texto de rescate llamado «Comprar Black Mass Volumen II.txt«. Este último es el último libro publicado por los investigadores del VXUG..

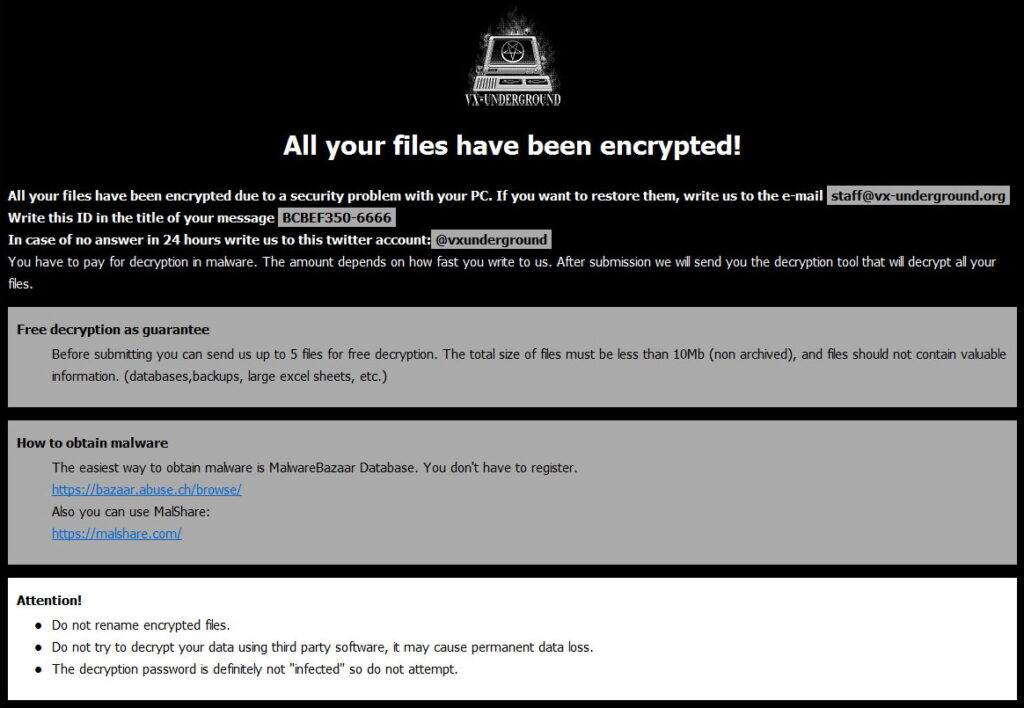

para transcribirlos, enviar un correo electrónico a esta dirección: [email protected]. Si no respondemos dentro 48 horas, por favor envía un mensaje a este twitter: @vxunderground y no, la contraseña de descifrado no está "infectada"

Otra nota de rescate es un archivo llamado «Comprar Black Mass Volumen II.hta«, una nota de rescate estándar de Fobos, Diseñado con el logotipo de VX-Underground., nombre e información de contacto.

Eso es, Las víctimas no reciben una dirección real donde puedan contactar a los ciberdelincuentes.. Esto confirma una vez más la inutilidad de cualquier negociación con grupos de hackers..

El reacción de VX-Underground, sin embargo, resultó ser consistente con las púas de los ciberdelincuentes.

Especialistas en ciberseguridad bajo ataque

Mientras los sombreros blancos y negros practican su ingenio, Recordemos que los actores de amenazas participan en comunidades en línea dedicadas a la seguridad de la información e incluso participan en debates.. Por ejemplo, cuando el predecesor de REvil, el famoso malware GandCrab, fue liberado en la naturaleza, los atacantes nombraron sus servidores con el nombre de BleepingComputer, Emsisoft, ESET, y No Más Rescate.

En 2016, el desarrollador del ransomware Apocalypse comenzó a insertar comentarios ofensivos sobre Fabián Vosar, experto en ransomware en ransomware fabiansomware.

En 2021, Los servidores de Microsoft Exchange fueron atacados por el Programa malicioso KrebsOnSecurity. Los piratas informáticos explotaron las vulnerabilidades de Proxylogon en nombre de el famoso experto en seguridad de la información Brian Krebs.

En verano 2022, el ransomware Azov difundido ampliamente en todo el mundo a través de software pirateado. El ransomware afirmó haber sido creado por piratería informática de BleepingComputer y investigadores de malware Michael Gillespie y Vitaly Kremez, y pidió a las víctimas que se comunicaran con ellos para obtener una clave de descifrado. El cinismo particular de los ciberdelincuentes fue que recientemente un investigador de ciberseguridad de 36 años y Murió el hacker ético Vitaly Kremez mientras buceaba en la costa de Hollywood Beach en Florida. Los expertos en ciberseguridad también han advertido que los piratas informáticos a veces se hacen pasar por empresas de ciberseguridad conocidas en campañas de phishing en un intento de obtener acceso a las redes corporativas..

Los correos electrónicos de phishing de estos atacantes contenían enlaces a páginas de destino donde las víctimas’ las credenciales fueron robadas, o eran «lleno» con archivos adjuntos maliciosos que se utilizaban para instalar malware si se abrían. Si tu objetivo es la seguridad de la información, entonces usted está en riesgo y, a menudo, es un objetivo prioritario para los piratas informáticos.. Apreciar a los especialistas en seguridad de la información y sus esfuerzos. – son la “delgada línea roja” que te protege del caos y la anarquía criminal en el ciberespacio.