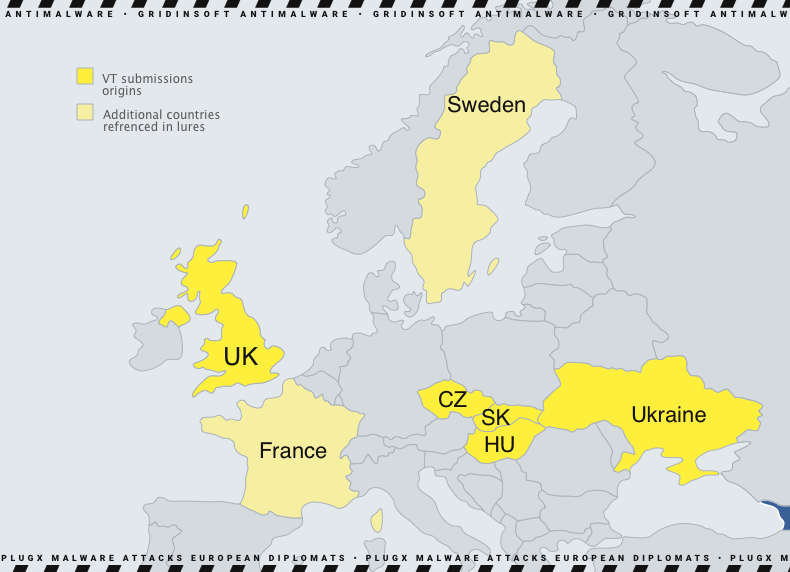

En los últimos meses, Los investigadores han estado monitoreando la actividad de un Actor de amenazas chino que utiliza malware PlugX Apuntar a entidades de política exterior e interior y embajadas en Europa.. Esta es una tendencia más significativa entre los grupos con sede en China que se centran cada vez más en entidades europeas., particularmente su política exterior. Los países más destinatarios de esta campaña son los países de Europa central y oriental, como Eslovaquia., la República Checa, y Hungría. El objetivo clave de estos ataques es probable Obtener información sensible sobre sus políticas exteriores.. El Reino Unido es el único país que está lejos del centro o del este de Europa., objetivo hasta ahora.

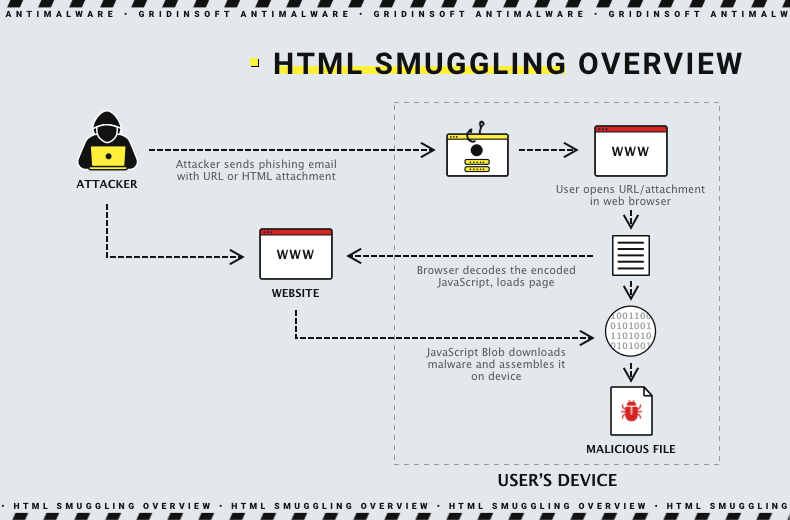

El contrabando de HTML como método para evitar la detección de la red.

La actividad PlugX apunta a entidades de política exterior en Europa, principalmente Europa del Este, mediante el uso de contrabando HTML. El contrabando de HTML es un método utilizado por los piratas informáticos para ocultar cargas dañinas dentro de documentos HTML.. La campaña de correo electrónico de SmugX utiliza HTML Smuggling para descargar un archivo JavaScript o ZIP.. Esto crea una larga cadena de infección que, en última instancia, resulta en la víctima está infectada con PlugX.

Los adversarios han utilizado el contrabando de HTML durante un tiempo. Aún, se ha vuelto más común desde Microsoft bloqueó otros métodos populares de introducir malware en los sistemas, como macros de bloqueo predeterminadas en documentos de Word.

Un atractivo para los políticos europeos

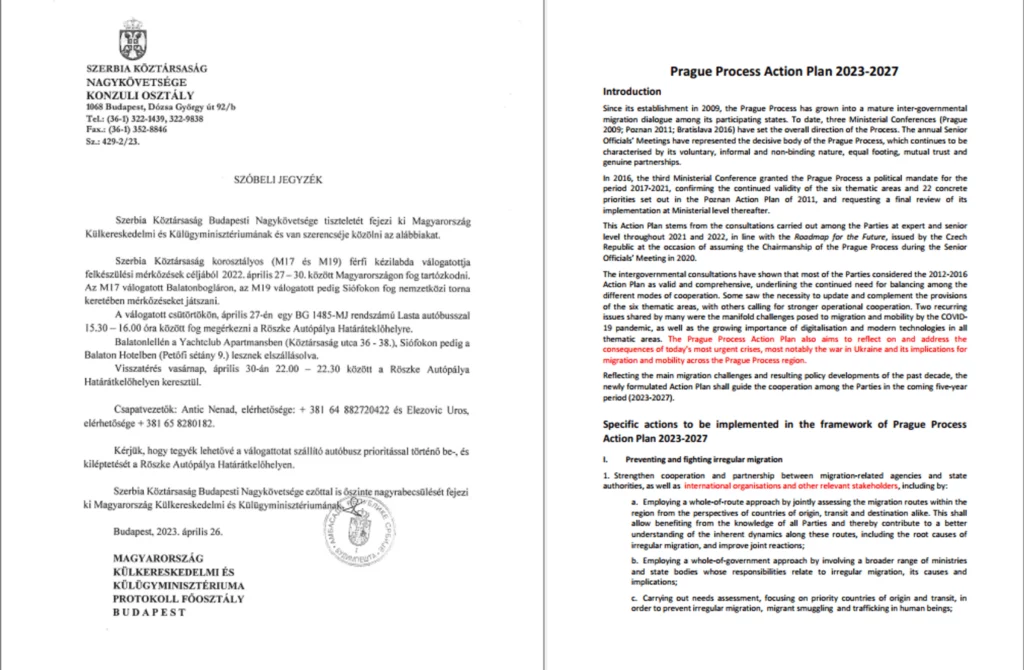

Los atacantes principalmente centrado en la política interior y exterior europea y fueron utilizados principalmente por organizaciones gubernamentales de Europa central y oriental.

La mayoría de los documentos encontrados tenían contenido relacionado con la diplomacia., con algunos específicamente sobre China y los derechos humanos. Además, Los nombres de los archivos implican que los objetivos probablemente eran funcionarios gubernamentales y diplomáticos..

Ataque al gobierno europeo

Los atacantes implementaron el contrabando de HTML para permitir la descarga de un archivo JavaScript o ZIP en un sistema comprometido.. En el caso de un archivo ZIP, Incluye un archivo LNK dañino. that triggers PowerShell. Por otro lado, si se utiliza un archivo JavaScript, se descargará y activar un archivo MSI de los atacantes’ servidor.

Después de infectar un sistema, el DLL descifra el malware PlugX. Este malware puede realizar varias actividades dañinas., como capturar capturas de pantalla, registrar pulsaciones de teclas, ejecutando comandos, y extrayendo archivos. Un ejecutable legítimo es secuestrado y descargado durante el proceso de infección para garantizar que el el malware permanece en el sistema. Luego, el malware duplica el programa justo y la DLL., almacenándolos en un directorio oculto. El el malware agrega el programa legítimo a la clave de registro Ejecutar para mantener la persistencia.

¿Es posible evadir la infección PlugX??

Objetivos potenciales de tales ataques debe priorizar la defensa. En un importante ciberataque, Se recomienda restablecer el enfoque y la postura de seguridad cibernética de la organización.. Every organization must reflect sobre sus acciones y decisiones tras un período considerable. Aunque, debería ser una lección no sólo para servicios gubernamentales sino también para empresas.

- Actualizar periódicamente los sistemas.. Es esencial actualice periódicamente sus sistemas operativos, software, y aplicaciones con los últimos parches de seguridad y actualizaciones para corregir vulnerabilidades conocidas.

- Para mejorar tus medidas de seguridad, es necesario renovar la capacitación en ciberseguridad brindada a los funcionarios gubernamentales.

- Un papel singular para tales organizaciones es el de Principios de confianza cero, para que puedas cambiar completamente la situación en materia de seguridad.

- Implementar controles de acceso estrictos, como contraseñas seguras., autenticación multifactor (Ministerio de Asuntos Exteriores), y el control de acceso basado en roles es esencial para evitar el acceso no autorizado a datos y sistemas confidenciales..

To minimize the risk of attacks, las empresas deberían implementar varias medidas de seguridad. Estos incluyen la adopción de estrategias de seguridad sólidas., como el modelo Zero Trust, actualizar y parchear los sistemas periódicamente, Proporcionar una formación exhaustiva en materia de concienciación sobre la seguridad., implementar estrictos controles de acceso, segmentación de redes, utilizando herramientas avanzadas de detección de amenazas, realizar copias de seguridad de los datos periódicamente, realizar evaluaciones de seguridad, y utilizar servicios de seguridad de terceros. Al tomar estos pasos, Las empresas pueden reducir significativamente su vulnerabilidad a los ataques..