Un investigador independiente de seguridad de la información de Vietnam presentó un exploit PoC para las vulnerabilidades de ProxyLogon en Microsoft Exchange., cuya viabilidad ya ha sido confirmada por expertos de renombre.

La semana pasada, ingenieros de microsoft lanzó parches no programados por cuatro vulnerabilidades en el servidor de correo Exchange. Cuatro parches unidos por el nombre Inicio de sesión proxy.

De hecho, estas vulnerabilidades se pueden encadenar, y su explotación permitiría a un atacante autenticarse en el servidor Exchange, obtener derechos de administrador, instalar malware, y robar datos.

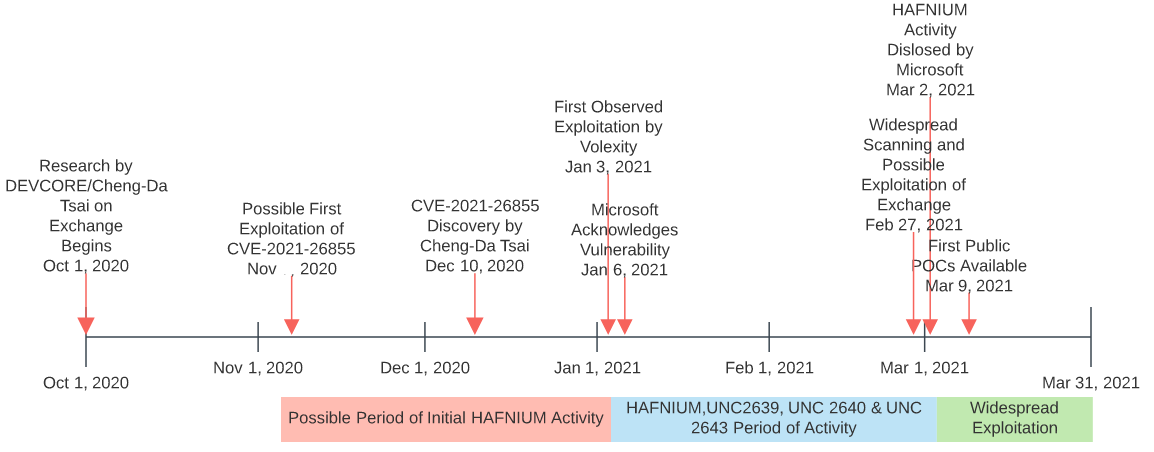

Muchas empresas de seguridad de la información han advertido sobre ataques masivos a esta cadena de vulnerabilidades.. En primer lugar, ProxyLogon fue explotado únicamente por el grupo de hackers chino Hafnium, pero cuando la información sobre los problemas se publicó públicamente, Otros atacantes se unieron al caso..

Según los analistas de ESET, al menos diez grupos de piratería Actualmente están utilizando errores de ProxyLogon para instalar puertas traseras en servidores Exchange en todo el mundo..

Qué es peor, Investigadores de la organización holandesa sin fines de lucro DIVD escanearon Internet en busca de servidores Microsoft Exchange vulnerables y concluyó que bastantes de los 250,000 Los servidores disponibles aún no son seguros y se ejecutan sin parches.. Como resultado de la auditoría, Los investigadores y voluntarios que los ayudaron intentaron alertar a las empresas y organizaciones vulnerables sobre los problemas contactando a los CERT locales., proveedores, y representantes de la empresa directamente.

Se han publicado varios exploits PoC en GitHub desde que se reveló la vulnerabilidad., pero la mayoría resultó ser trolling o no funcionó como se esperaba.

Ahora un investigador independiente de ciberseguridad de Vietnam ha presentado un verdadero exploit PoC, cuyo rendimiento ya ha sido confirmado por expertos tan conocidos como Markus Hutchins de Kryptos Logic, Daniel Card de PwnDefend y John Whittington de Condition Black.

PoC combina las vulnerabilidades CVE-2021-26855 y CVE-2021-27065 para autenticarse en el servidor Exchange y luego ejecutar código malicioso. Hutchins escribe que el código proporcionado por el investigador no se puede utilizar de inmediato, pero se puede modificar fácilmente para convertirlo en una herramienta RCE completa.

También vale la pena señalar que Praetorian lanzó recientemente una descripción detallada de vulnerabilidades de ProxyLogin, aunque se abstuvo de publicar su propio exploit. Sin embargo, Muchos investigadores criticaron este informe porque, En su opinión, sólo aceleraría el desarrollo de exploits, lo que atraería aún más atacantes a los ataques.

Déjame recordarte también que Los piratas informáticos atacaron los servidores Microsoft Exchange de la Autoridad Bancaria Europea.