Un conjunto de técnicas de inyección de procesos., llamado PoolParty, fue presentado en el Black Hat Europe 2023 conferencia. Un conjunto de 8 trucos permite forzar la ejecución de cualquier código malicioso, y elude la protección de soluciones EDR de primer nivel.

La inyección de procesos PoolParty explota los mecanismos de Windows

La presentación inicial de las técnicas., junto con un análisis adicional, revela una cadena o trucos simples pero geniales. Como viene del nombre, PoolParty juega con el grupo de subprocesos de Windows. Es un mecanismo interno. que organiza la ejecución de funciones del sistema durante el tiempo de ejecución de la aplicación. Profundicemos un poco en los detalles..

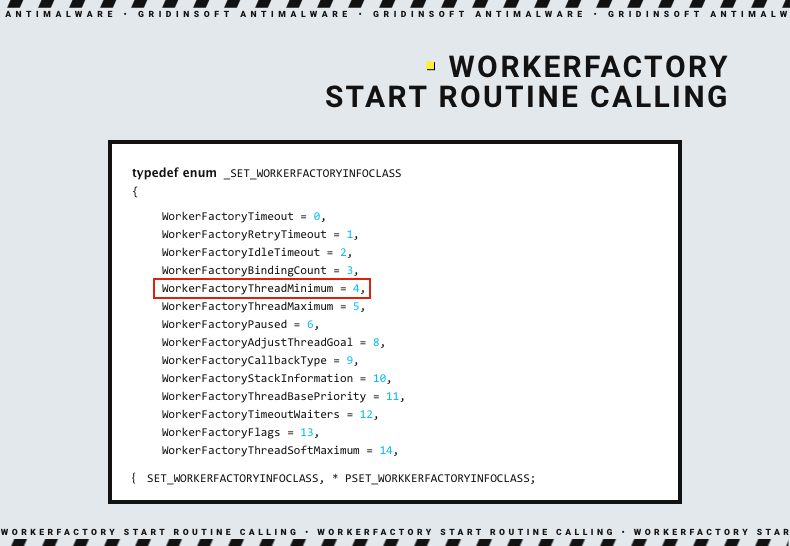

Hay un objeto en Windows llamado "fábrica de trabajadores" – algo responsable de gestionar el número de subprocesos de trabajo. Este último, como he dicho arriba, Se utilizan para ejecutar funciones del sistema necesarias para que los programas funcionen.. Cada proceso que se ejecuta en el sistema eventualmente obtiene su propia fábrica de trabajadores., con un conjunto de subprocesos de trabajo necesarios para ejecutarlo.

El propio sistema ofrece la posibilidad de volcar la información de una fábrica de trabajadores elegida., incluyendo el valor de la rutina de inicio. Es posible simplemente sustituir este valor. con el necesario para ejecutar el malware, Por ejemplo - a malicious shellcode. A través de las mismas llamadas de fábrica de trabajadores., es posible acelerar el proceso iniciando la ejecución de la rutina de inicio cuando sea necesario en lugar de esperar cuando el sistema lo ejecuta.

Ataques al grupo de subprocesos

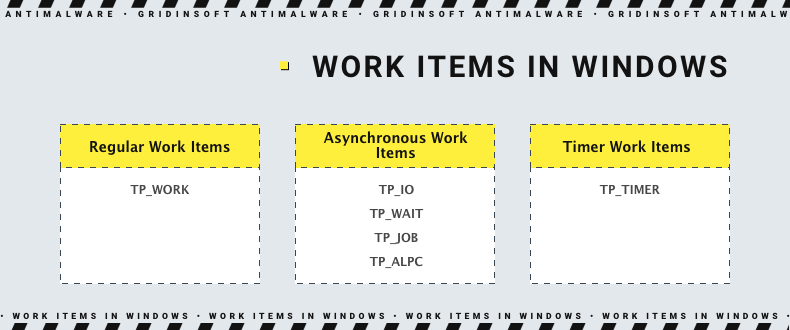

Otra arista de los objetivos de ataque. no los trabajadores y las fábricas obreras, pero grupos de hilos. Esos son, esencialmente, Cadenas de tareas que el sistema debe realizar.; una lista de tareas pendientes para los trabajadores, Se puede decir que. Jugando con propiedades específicas de tipos de elementos de trabajo, es posible alimentar una tarea maliciosa a la lista de tareas para trabajadores.

Como existen tipos separados de cola para regulares, temporizador y trabajos asincrónicos, los desarrolladores pueden ajustar el flujo de ejecución Del programa. O, en el caso de explotación maliciosa, el ajuste se aplica a la ejecución de malware. Dependiendo del tipo de trabajo, la forma de inyección es diferente, convirtiéndose en el más complicado en trabajos con temporizador. Pero no obstante, Los tres tipos de trabajos siguen siendo la superficie de ataque. y no hay mucho que las soluciones EDR puedan hacer al respecto.

¿Son peligrosas las inyecciones de PoolParty??

En efecto, ellos son. La inyección de procesos es el pan y la mantequilla de casi todos los procedimientos de lanzamiento de malware.. Hoy en día es poco común ver un programa malicioso en forma de archivo ejecutable.: ellos en su mayoría come as DLLs o archivos ejecutables portátiles. Pero hasta el momento todas las técnicas utilizadas para lanzar este tipo de malware han sido investigadas hasta el último detalle.. ahuecando, duplicando, secuestro de hilos – conocemos no sólo su mecanismo, pero también las formas de contrarrestarlo.

Este último, sin embargo, no es la historia sobre los métodos de inyección de PoolParty. Este vil ocho es investigado, pero se ignora con éxito incluso por las mejores soluciones EDR. Y esas son soluciones de seguridad diseñadas para proteger a las empresas y tener las mayores capacidades de protección (sin mencionar la efectividad de los programas antivirus orientados al usuario)..

Por lo tanto, Es sumamente importante seguir las técnicas preventivas contra la inyección de malware.. Dándole cero posibilidades de aparecer en su sistema significa que no puede hacer trucos como los que hace PoolParty. Entre ellos se encuentran la protección eficaz de la red., utilidades de desarmado de contenido, cortafuegos, y soluciones de protección de correo electrónico. Sin embargo, Los elementos esenciales de seguridad, como la limitación de privilegios o el control de acceso, también funcionarán.. Incluso tener la forma de detectar este tipo de amenazas., Será genial evitar su aparición en primer lugar..