El pretexto es un tipo de ingeniería social en la que un atacante obtiene acceso a la información., un sistema, o un servicio por engaño. Al hacerlo, el atacante proporciona un guión o pretexto falso para ganarse la confianza de la víctima. Por ejemplo, puede hacerse pasar por un inversor experimentado, representante de recursos humanos, Especialista en TI, u otra fuente aparentemente legítima. Este ataque no se limita a Internet. – Puede tener lugar a través de otras formas de comunicación., incluso en persona.

¿Cómo funcionan los pretextos??

Durante los ataques de pretexto, Los atacantes pueden pedir a las víctimas información específica., alegando que es necesario para confirmar la identidad de la víctima. En realidad, el atacante roba esta información para usarla más tarde ataques secundarios o robo de identidad. Además, Algunos ataques son tan sofisticados que pueden engañar a las víctimas para que realicen una acción que aproveche las debilidades físicas o digitales de una organización.. Por ejemplo, un estafador podría hacerse pasar por un auditor externo de servicios de TI y convencer al equipo de seguridad física de la organización para que permitir que el atacante entre al edificio.

Muchos atacantes utilizan este tipo de ataque., disfrazarse de empleados de la organización o de recursos humanos en el departamento de finanzas. Esto les permite dirigirse a altos ejecutivos u otros empleados con amplios privilegios., ya que ellos son los que son de gran valor para los atacantes. Mientras que los ataques de phishing utilizan la urgencia y el miedo para explotar a las víctimas, Los ataques de pretexto crean una Falsa sensación de confianza en la víctima objetivo.. Para hacer esto, Los atacantes deben desarrollar una leyenda creíble que no haga sospechar a las víctimas..

Métodos de pretexto

Los estafadores no se quedan quietos y utilizar varios métodos para ganar a sus víctimas’ confiar y convencerlos de que les transmitan información valiosa. Así que, Analicemos estos métodos con más detalle.:

Interpretación

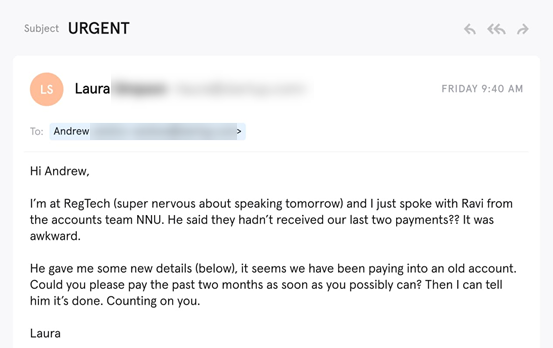

El estafador se presenta como un confidente, como un colega o un amigo. Esto implica mantener la confianza falsificando a instituciones prominentes.’ o individuos’ números de teléfono o direcciones de correo electrónico. Un ejemplo clásico de suplantación de identidad es la estafa de suplantación de identidad de la tarjeta SIM., que explota vulnerabilidades en procesos de verificación de dos pasos, incluyendo SMS o verificación telefónica, para capturar cuentas objetivo. Por ejemplo, el estafador puede presentarse como víctima y afirmar haber perdido su teléfono, convencer al proveedor de servicios para que cambie el número de teléfono a una nueva tarjeta SIM. Por aquí, todas las contraseñas de un solo uso se envían al atacante y no a la víctima.

Se realizó un exitoso ataque de ingeniería social mediante suplantación de identidad. Redes Ubiquiti en 2015. En el momento, Los empleados recibieron mensajes de estafadores que se hacían pasar por los altos ejecutivos de la empresa y exigían que los fondos se transfirieran a los atacantes.’ cuentas bancarias. Tal descuido le costó a la empresa $46.7 millón.

cebo

Como puedes entender por el nombre., es un intento de atrapar a la víctima a través del cebo. El objetivo de este ataque es difundir malware o robar información confidencial.. Los estafadores pueden utilizar Memorias USB infectadas con malware como cebo, a menudo agregando algo para que parezcan auténticos, como una etiqueta de empresa. Estos señuelos se colocan en lugares de mucho tráfico., como vestíbulos o paradas de autobús, para que las víctimas los noten y se sientan incentivadas a insertarlos en sus dispositivos personales o laborales.. Luego se implementa malware en el dispositivo.. El cebo también puede realizarse en línea.. Por lo general, puede incluir anuncios atractivos que llevan a las víctimas a un sitio web malicioso o Anímelos a descargar una aplicación infectada con malware..

Suplantación de identidad

Phishing consiste en hacerse pasar por una persona de confianza en los mensajes (correos electrónicos o mensajes de texto) para obtener información confidencial. Pueden ser datos de tarjetas de pago y contraseñas.. El phishing es diferente del pretexto, pero los estafadores pueden combinar los dos. Los pretextos aumentan drásticamente las posibilidades de que un intento de phishing tenga éxito. Por ejemplo, al hablar con un estafador de phishing, Los empleados específicos pueden estar seguros de que están hablando con un empleador o contratista.. Los estafadores también pueden utilizar cuentas de empleados comprometidas para realizar más ataques como pretexto. Dirigirse a personas con phishing dirigido.

Así, la Universidad McEwan de Canadá fue víctima de un ataque de phishing en 2017 que le costó a la universidad aproximadamente $9 millón. En el momento, los empleados seleccionados cambiaron los detalles de pago, Creer que el estafador era un contratista..

Vishing y Smishing

deseando (phishing de voz) es una técnica de ingeniería social que usa llamadas telefónicas engañar a las víctimas para que roben información confidencial o dar a los atacantes acceso remoto a la computadora de la víctima. Este esquema a menudo implica una Atacante que llama a las víctimas haciéndose pasar por un empleado del IRS, que a menudo amenaza o intenta intimidar a la víctima para que le proporcione una compensación monetaria o información personal. Aunque estos programas suelen estar dirigidos a las personas mayores, cualquiera todavía puede ser engañado por una estafa de vishing.

aplastando (phishing por SMS) es una forma de ingeniería social, muy similar al vishing y al phishing, pero utiliza SMS o mensajes de texto.

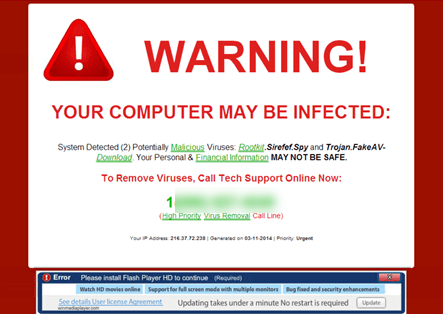

Scareware

El scareware molesta a las víctimas con falsas amenazas y falsas alarmas. Primero, Se engaña a la víctima haciéndole creer que su sistema está infectado con malware.. Luego, los estafadores ofrecen a la víctima instalar un software que se posiciona como aplicable pero que es, en realidad, otro malware. Por ejemplo, un ataque de malware típico podría incluir pancartas que aparecen en el navegador de la víctima mientras navega por la Web, que parece legítimo. Sin embargo, dichos carteles pueden contener algo como, «Su computadora puede estar infectada con malware spyware. A esto le sigue una oferta para instalar una herramienta específica (generalmente infectado con malware) o dirigir a la víctima a un sitio web malicioso. El scareware también puede propagarse a través de mensajes spam que contienen advertencias falsas u ofertas para comprar servicios inútiles..

Los pretextos y la ley

Pretextar es ilegal en los Estados Unidos. Para las instituciones financieras reguladas por la Ley Gramm-Leach-Bliley de 1999 (GLBA) (casi todas las instituciones financieras), cualquier intento por parte de un individuo de obtener o hacer que un empleado revele información del cliente mediante engaño o información falsa es ilegal. También, Las instituciones reguladas por la GLBA deben hacer cumplir estándares para capacitar a sus empleados para detectar intentos de pretexto. En 2006, El Congreso aprobó la Ley de Protección de la Privacidad y Registros Telefónicos de 2006, que extiende la protección a los registros mantenidos por las empresas de telecomunicaciones. Desgraciadamente, en otras industrias, Es necesario aclarar si los pretextos son ilegales.. En futuros casos judiciales, Los fiscales tendrán que decidir qué leyes utilizar para presentar cargos, ya que muchas se crearon sin este escenario..

Cómo prevenir los pretextos

La forma más eficaz de proteger su organización del fraude es evitar interactuar con mensajes de remitentes sospechosos y desconocidos.. Los estafadores pretenden conseguir que la gente haga clic en enlaces o descargue archivos adjuntos infectados a toda costa. Por lo tanto, Cualquier declaración que le pida que haga alguna de estas cosas debe tomarse con cautela.. A continuación se muestran algunos métodos que utilizan las empresas para protegerse de los pretextos.:

DMARC

Dado que el pretexto implica la suplantación, el correo electrónico debe parecer lo más auténtico posible para tener éxito. Esto requiere falsificación de correo electrónico. Autenticación basada en dominio, informar, y coincidencia de mensajes (DMARC) es la forma más común de protección contra la suplantación de correo electrónico. Sin embargo, requiere un mantenimiento constante y complejo, lo que lo hace muy limitado. Además, aunque DMARC detiene la suplantación de dominio precisa, no detiene la suplantación de nombres o la suplantación de dominios relacionados, que son mucho más comunes en ataques de phishing dirigidos. Sin embargo, Los atacantes utilizan estas técnicas más sofisticadas principalmente debido a la efectividad de DMARC..

Análisis de correo electrónico basado en IA

Los problemas modernos requieren soluciones modernas. Para reducir el riesgo, las empresas deben esforzarse por encontrar un método de detección más avanzado que DMARC. Tecnología de phishing anti-objetivo de última generación utiliza inteligencia artificial (AI) para aprender el comportamiento del usuario y detectar signos de pretexto. También puede detectar direcciones de correo electrónico y anomalías de tráfico., como la suplantación de nombres para mostrar y dominios relacionados. Procesamiento natural del lenguaje (PNL), parte de la IA, examina el lenguaje y Puede descifrar frases y palabras comunes al phishing y al pretexto..

Educar a los usuarios

La solución más eficaz es formar a los usuarios para que detecten los pretextos.. Para hacer esto, deberías compartir ejemplos reales de pretextos con ellos.. Desgraciadamente, A menudo, el éxito del phishing y el pretexto dirigidos es que los usuarios aún tienen que aprender cómo se ve y no notan nada inusual en las solicitudes ellos recibieron. Por lo tanto, debes educar a tus usuarios sobre all sorts of different types of spoofing y enséñeles cómo analizar sus correos electrónicos en busca de signos de suplantación de nombres para mostrar y dominios relacionados.. Además, deberías establecer reglas para las transacciones financieras, como confirmar solicitudes en persona o por teléfono.

Informar un correo electrónico de phishing

Desgraciadamente, los usuarios no pueden evitar los intentos de phishing. Sin embargo, pueden estar alerta y reportar correos electrónicos de phishing cuando los detecten, protegiéndose así a sí mismos y a sus organizaciones. Ser un buen ciudadano de Internet y hacer tu parte, denunciar phishing en [email protected].