Recientemente especialistas de PRODAFT (Defensa proactiva contra amenazas futuras) publicó un extenso informe sobre la infame variante de ransomware PYSA. La información detallada en el informe. » DEAMBULAR (mespinoza) Análisis en profundidad» cubre una gama de preguntas bastante interesante incluso para el público en general.

como un hecho:El informe fue preparado por el equipo PTI de la empresa y actualizado por última vez en abril del 11, 2022. La fecha de la investigación se desarrolló entre septiembre del 25, 2020 y enero el 15, 2022. La fecha del informe inicial es septiembre del 27, 2020.

Le proporcionaremos los extractos más interesantes de la investigación, pero para los verdaderos geeks de corazón también está disponible el informe original..

El grupo detrás PYSA ha sido catalogado como uno de los grupos de ransomware más avanzados que lleva a cabo en secreto y con éxito sus ataques de alto valor.. Según los hechos conocidos, se dirigen únicamente a los sectores de la salud, instituciones educativas y agencias gubernamentales. Es importante recordar que la introducción de El ransomware es una de las formas más peligrosas de ciberataques. en la actualidad 2022 mundo.

Antes de lanzar sus ataques los delincuentes de PYSA llevará a cabo una investigación exhaustiva de su futura víctima. Después de esto, comprometerán los sistemas de la empresa y obligarán al objetivo a pagar una gran suma de rescate por la restauración de los datos..

Especialistas en ciberseguridad relacionan esta variante de ransomware con el conocido ejemplo de Mespinoza. De hecho, Los profesionales de inteligencia de amenazas creen ampliamente que los mismos individuos operan ambas variantes..

Los operadores de PYSA son considerados como uno de los ciberdelincuentes más competentes entre otros. Pero como también son humanos y los humanos cometen errores: algunos de los errores operativos de seguridad que cometieron los pandilleros permitieron a los investigadores echar un vistazo exclusivo a las tecnologías y operaciones internas de los criminales..

NOTA: Por lo tanto, encontrar un herramienta de protección contra ransomware que te conviene para protegerte en caso de ataques.

Pero la investigación comenzó alrededor de septiembre 2020. El análisis de la infraestructura utilizada por los operadores de PYSA duró 16 mes; Los investigadores intentaron obtener todos los detalles posibles.. servidores PYSA se desconectaron entre enero y febrero 2022.

Especialistas en ciberseguridad por primera vez detectó tanto a Mespinoza como a PYSA a finales 2019. DEAMBULAR, siendo aparentemente el sucesor de Mespinoza, tuvo un ciclo de desarrollo profesional. Los especialistas en ciberseguridad señalan que en los últimos dos años el ransomware ha adquirido nuevas funcionalidades bastante útiles, como la capacidad de búsqueda de texto completo..

Información breve sobre la infraestructura de PYSA

Los operadores de PYSA utilizan una serie de contenedores acoplados que incluyen servidores de gestión., servidores de bases de datos y fugas públicas. Los contenedores están conectados a través de una red interna en el mismo servidor dedicado..

Desde Diciembre 2021 Los actores de amenazas han estado desarrollando nuevos servidores de gestión.. Los especialistas en ciberseguridad suponen que esto se hizo para solucionar algunos problemas de escalabilidad del proceso de rescate.. En este sistema cada miembro de la pandilla recibía la asignación de un servidor de administración diferente.

El equipo implementa colas de trabajo externas como Amazon Simple Queue Service (SQS) para la gestión del flujo de trabajo que se ha asignado a cada miembro de la pandilla.

Análisis de software ransomware

El ransomware PYSA se mueve recursivamente entre discos duros y busca los archivos elegibles para cifrar. En cada nueva visita al directorio, el ejecutable inicia un nuevo hilo para una nueva rutina de cifrado y posteriormente pone una nota de rescate README en cada directorio.

Pero para mantener el sistema funcionando, evita cifrar los archivos ejecutables con los archivos necesarios del sistema.. El malware tiene extensiones codificadas que no permiten el cifrado de archivos específicos durante el algoritmo de cifrado.. Cada archivo cifrado recibe la extensión ".pysa".

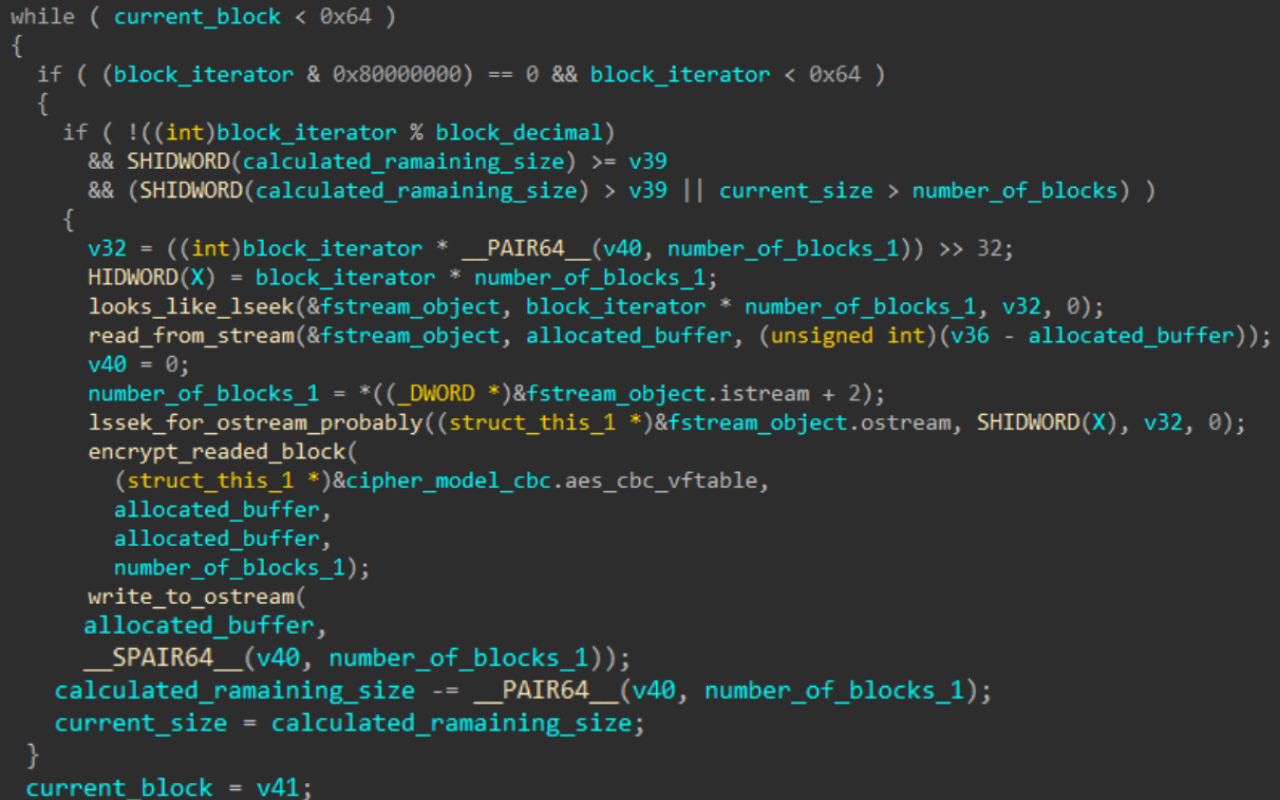

1) El ransomware genera una CLAVE y un valor IV para cada archivo. AutoSeededRandomPool realiza la generación de claves. Esta clave generada aleatoriamente se utiliza posteriormente para el cifrado de archivos con el algoritmo del modo AES CBC..

2) PYSA cifra archivos en bloques de 100 bytes. Después de cifrar con éxito el archivo, el ransomware comienza con el cifrado de los valores KEY y IV con una clave pública RSA.. Los actores de amenazas necesitarán esta información más adelante para el descifrado..

Al principio del archivo ransomware pone los valores KEY y IV cifrados allá. El malware almacena la clave pública RSA en formato codificado.

El software de descifrado también ejecuta recursivamente cada archivo.. Para cada archivo, recupera los parámetros del algoritmo del modo AES CBC previamente cifrados.. Con la ayuda de Clave privada RSA que descifra los valores CLAVE y IV. Una vez que se cumplen los parámetros necesarios, el software de descifrado restaura el contenido del archivo y reemplaza cada nombre de archivo con su extensión original..

Además de la información anterior, El informe también cubre estadísticas sobre las víctimas y la actividad de los actores de amenazas.. Brinda más detalles sobre las capacidades técnicas de cada PYSA, incluido el sistema de gestión y el servidor público..

Vale la pena mencionar, en el párrafo «Perfil de autor y evidencia lingüística» Los investigadores dan una explicación de AUCH. (Perfiles de autores para la investigación de delitos cibernéticos CH) trabaja ayudando a analizar el lenguaje de los ciberdelincuentes. Sobre el ejemplo de los operadores de PYSA’ comunicación, mostraron exactamente cómo la cosa hace su tarea..