Flujo de progreso, una popular solución de software de monitoreo de red, parece ser vulnerable a la inyección de comando arbitraria. La explotación exitosa de la falla puede otorgar a los adversarios acceso completo a la infraestructura de la red., llevando a consecuencias catastróficas. El desarrollador ya lanzó la solución y insiste en su urgente instalación.

Una falla en la inyección de comandos de Flowmon amenaza la seguridad de la red

El reciente informe de la empresa Progress. revela una falla grave en Flowmon, su utilidad de monitoreo de red ampliamente utilizado en corporaciones. Interconecta todos los activos de la red., permitiendo el monitoreo y control simultáneo sobre el medio ambiente.. Y, como resulta, Es posible superar la autenticación de la API de esta solución., y ejecutar cualquier comando posible en la instancia afectada.

Vulnerabilidad crítica, codificado como CVE-2024-2389, recibió la puntuación CVSS más alta posible de 10. La amplia funcionalidad que puede otorgar a los atacantes corresponde a esto., ya que los piratas informáticos pueden interrumpir la red, cambiar su configuración u obtener información sensible. Además, debido a la alta confiabilidad de Flowmon y el uso de comandos integrados es particularmente difícil detectar la intrusión.

El problema en sí surge de un problema en el mecanismo de autenticación de comandos API. Se ejecutará un comando especialmente diseñado para la API orientada a la red sin importar los privilegios que tenga el problema., si alguno. Un análisis más profundo muestra que el defecto cae bajo la designación CWE-78.

En general, piratear la infraestructura de la red sigue siendo un vector de ataque clave para muchos ciberataques. Los más sofisticados intentan inyectar el código malicioso bajo ataque a la cadena de suministro: es posible que haya oído hablar del reciente escándalo around the backdoor in XZ Utils. Al mismo tiempo, El gran volumen de vulnerabilidades que circulan hace que sea completamente posible tener éxito incluso sin mucho esfuerzo..

Versiones afectadas y mitigaciones

Progreso, el desarrollador de la solución, dice que las versiones de Flowmon antes 11.1.14 y 12.3.5 son vulnerables. Dichas versiones son las actualizaciones más recientes que contienen la solución de esta falla.. Las versiones anteriores (10.x y anteriores) no son susceptibles a la explotación cualquiera.

La solución obvia aquí es actualizar el programa a la última versión, versión no vulnerable. Los desarrolladores no dicen nada sobre mitigación, y no puedo suponer que haya ninguna aquí., excepto para cerrar la API de la solución desde el acceso externo. Éste, sin embargo, puede ser problemático y probablemente interrumpirá ciertas funciones.

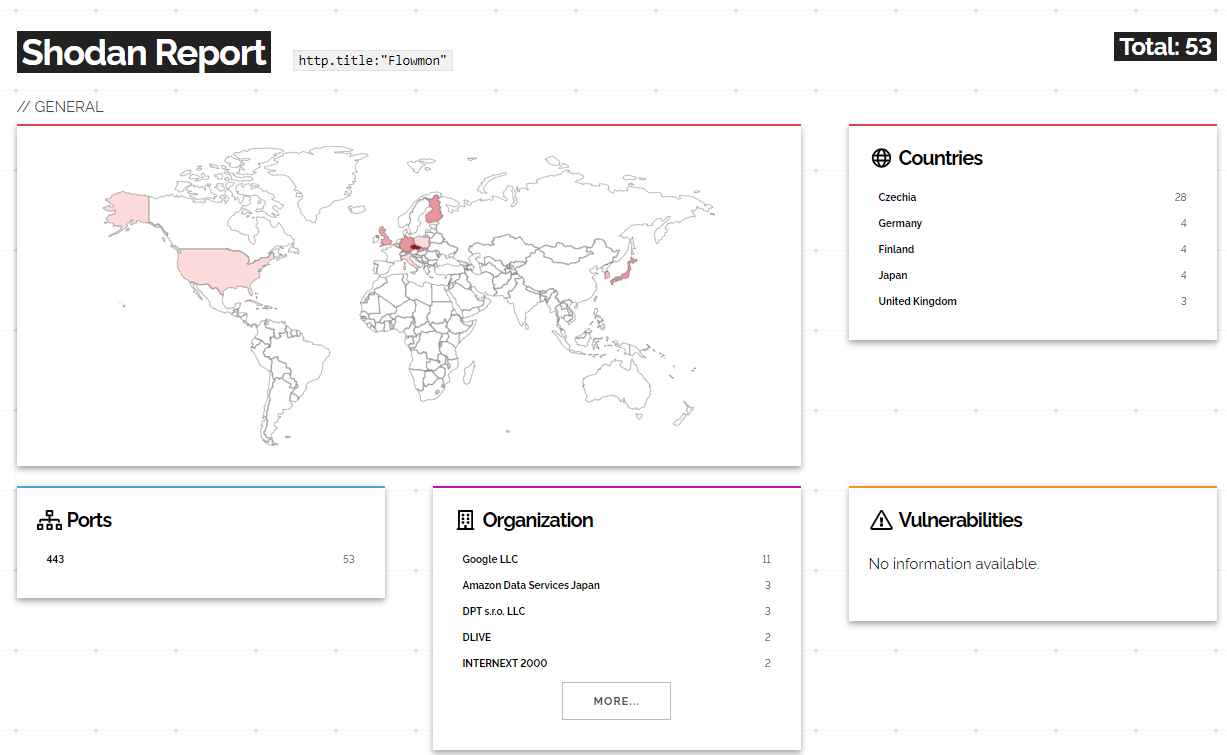

La buena noticia aquí es que la vulnerabilidad no es explotado en la naturaleza. Progress no se apresura a publicar información detallada sobre cómo y por qué funciona todo esto., y hasta el momento no existen exploits PoC. Herramientas de reconocimiento de red como Shodan dicen sobre solo 53 instancias vulnerables alrededor del mundo. Aunque esta es apenas una medida precisa, ya que estas herramientas de monitoreo de red rara vez están disponibles en la Web.

No obstante, ignorar el defecto debido a esto no es una buena idea. La mayor parte de la explotación de vulnerabilidades ocurre después de la divulgación pública de la falla.. Tarde o temprano, Los atacantes encontrarán la manera de utilizarlo y estarán seguros., no te gustarán las consecuencias. Cuanto menos tiempo les des para atacar, es menos probable que ocurra el ataque.