Dado que los parches para los problemas de ProxyLogon aún no estaban instalados, Los ciberdelincuentes continúan su actividad., por ejemplo, La botnet Prometei actualizada ataca servidores Microsoft Exchange vulnerables.

Investigadores de Cybereason Nocturnus descubrieron el malware Prometei, que extrae criptomonedas Monero en máquinas vulnerables.

A principios de marzo 2021, Los ingenieros de Microsoft lanzaron parches no programados para cuatro vulnerabilidades en el servidor de correo de Exchange, que los investigadores nombraron colectivamente Inicio de sesión proxy (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, y CVE-2021-27065).

Estas vulnerabilidades se pueden encadenar y explotar para permitir que un atacante se autentique en el servidor Exchange., obtener derechos de administrador, instalar malware y robar datos.

A principios de marzo 2021, Los ataques a servidores vulnerables fueron llevados a cabo por más de 10 hackear grupos, implementando shells web, mineros y ransomware en los servidores.

Según las estadísticas publicadas por Microsoft el mes pasado, aproximadamente 92% de todos los servidores Exchange conectados a Internet ya han recibido parches.

Este malware modular fue detectado por primera vez el año pasado. Es capaz de infectar sistemas Windows y Linux., y anteriormente ha utilizado el exploit EternalBlue para propagarse a través de redes comprometidas y comprometer máquinas vulnerables..

Expertos en Cybereason Nocturno escribir que Prometei está activo al menos desde 2016 (a juzgar por las muestras cargadas en VirusTotal). La botnet se actualizó recientemente y «aprendió» cómo explotar las vulnerabilidades de ProxyLogon.

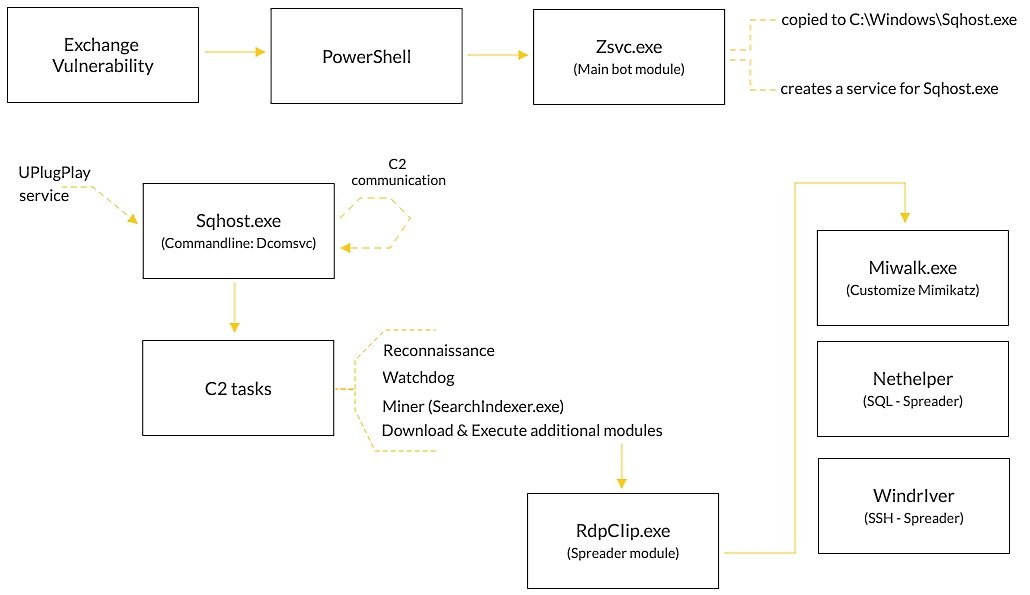

De este modo, ahora Prometei ataca servidores Exchange, y luego instala cargas útiles para minar en ellos, y también intenta propagarse más a lo largo de la red infectada utilizando los exploits EternalBlue y BlueKeep., credenciales y módulos detectados para SSH o SQL.

El malware actualizado tiene capacidades de puerta trasera con soporte para un amplio conjunto de comandos., incluyendo la descarga y ejecución de archivos, buscar archivos en sistemas infectados, y ejecutar programas o comandos en nombre de los atacantes.

Permítanme recordarles que también hablé del hecho de que El FBI eliminó web shells de servidores vulnerables de Microsoft Exchange sin informar a los propietarios.