Se ha descubierto una peligrosa vulnerabilidad llamada ProxyToken en Microsoft Exchange. Un atacante puede aprovechar este problema realizando solicitudes al Panel de control de Exchange. (ECP) servicios web y robo de mensajes del buzón de la víctima.

Inicialmente, el problema fue descubierto por un especialista de VNPT ISC, quien lo informó a Trend Micro Zero-Day Initiative (PARECE) expertos en marzo 2021.

Como he mencionado, encima 2000 Servidores Exchange pirateados mediante el exploit ProxyShell.

ProxyToken recibió el identificador CVE-2021-33766 y otorga a atacantes no autenticados acceso a la configuración del buzón del usuario, donde pueden crear una regla de reenvío de correo. Como resultado, todos los mensajes se entregarán no solo al usuario, sino también a la cuenta controlada por el atacante.

Como resulta, La raíz del problema es que el sitio front-end de Microsoft Exchange (Acceso web Outlook, Panel de control de cambio) Básicamente actúa como un proxy para el Back End de Exchange al que pasa las solicitudes de autenticación..

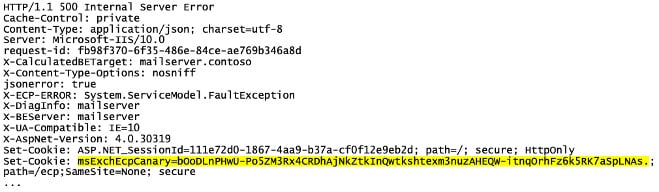

En instalaciones de Exchange donde la autenticación delegada está habilitada, el frontend reenvía las solicitudes que requieren autenticación al backend, y el backend los identifica por la presencia de una cookie SecurityToken. Si hay una cookie SecurityToken no vacía presente en la solicitud /ecp, el frontend delega la decisión de autenticación al backend.

Sin embargo, la configuración predeterminada de Microsoft Exchange no carga el módulo ECP responsable de delegar el proceso de validación (Módulo de autenticación delegada) para el backend.

Como resultado, las solicitudes que contienen una cookie no vacía llamada SecurityToken que se redirigen desde el frontend al backend no están autenticadas, y respuestas con un HTTP 500 error al exponer el token canario del Panel de control de Exchange.

Microsoft lanzó un parche para el problema de ProxyToken en julio, e incluso entonces la vulnerabilidad fue reconocida como no crítica, porque para un ataque exitoso un atacante necesita una cuenta en el mismo servidor Exchange donde se encuentra la víctima.

Sin embargo, La Iniciativa Zero-Day ha revelado los detalles técnicos del problema y señala que algunos administradores de Exchange configuran sus servidores de tal manera que es posible crear una regla para reenviar correo a una ubicación arbitraria., y en tales casos un atacante no necesitaría credenciales.

Aunque los detalles técnicos de ProxyToken recién se publicaron ahora, Los intentos de explotar la vulnerabilidad se registraron hace tres semanas.. Rich Warren, del Grupo NCC, dijo que fue testigo de muchos intentos de explotar el problema en agosto. 10.

Déjame recordarte que también informé que El ransomware LockFile adopta las vulnerabilidades de ProxyShell y PetitPotam.