PyPI, un índice de paquetes de Python, una vez más se convirtió en un lugar para la propagación de malware. Los actores de amenazas registraron cientos de perfiles para implementar paquetes, con el nombre establecido como typosquatting para paquetes conocidos y populares. Esto obligó a la administración a detener el registro de nuevos usuarios hasta que se resuelva el problema.

La propagación del malware PyPI provoca la interrupción de los registros

Índice de paquetes de Python, comúnmente conocido como PyPI, cierra el registro de nuevos usuarios debido a la ola de malware que se propaga a través de la plataforma. Este tipo de problemas no es nada nuevo, como similar infestations sucedió en el pasado. En el pasado, la plataforma implementó cambios dirigidos a prevenir la carga de malware en el futuro., pero la protección probablemente falló esta vez. La investigación de CheckPoint descubre todo el flujo del ataque.

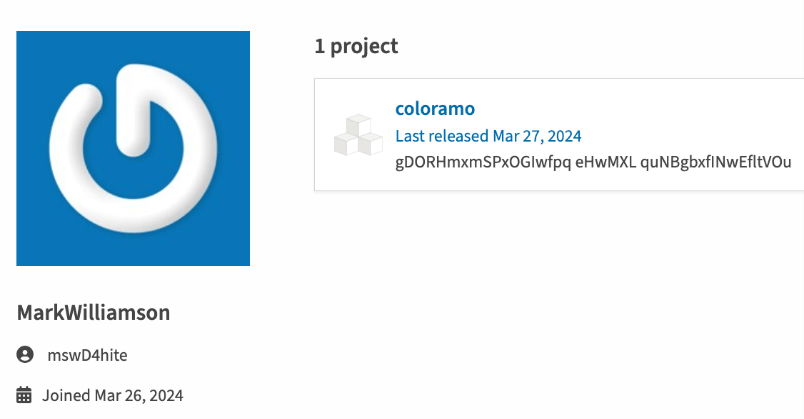

Bajo el último curso de ataque, Los ciberdelincuentes no subieron la carga útil final., sino un script malicioso que carga aún más el malware. Repositorios exactos con estos scripts generalmente se subieron en marzo 27, con cuentas de usuario creadas el día anterior. En general, la investigación revela 576 depósitos malignos.

Otra cosa que une todas estas subidas. es el uso de errores tipográficos en su denominación. Los fraudes supuestamente tenían como objetivo falsificar los nombres de paquetes populares. En particular, utilizaron la sustitución símbolo-numérica. (request5 en lugar de solicitudes), errores tipográficos populares (solicitudes) y ligeros cambios como terminaciones -sdk o -v1. Mientras parecen falsificaciones obvias, Es posible que aún funcionen cuando los usuarios tienen prisa o están distraídos..

Los índices de paquetes para diferentes lenguajes de programación suelen ser el objetivo de los ciberdelincuentes’ atención. Unos del tamaño de PyPI, que se jacta de más 800,000 usuarios, son literalmente Mekkas para los hackers. Al difundir malware en paquetes, pueden infectar tanto a usuarios como a desarrolladores, potencialmente ganando un punto de partida para un ciberataque a una corporación, o incluso para un ataque a la cadena de suministro. Considerando el amplio uso de Python en el aprendizaje automático, esto también se puede aprovechar para ataques a clústeres de ML. Este último parece ser a new point of interest for cybercriminals.

Malware en PyPI: Cómo funciona?

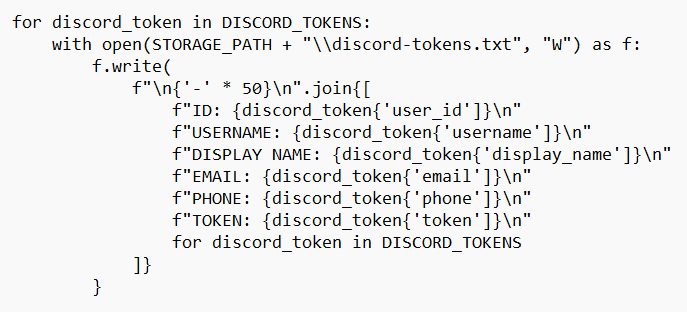

A pesar de la magnitud del ataque, la forma en que funciona el ataque no es nada especial. Como he dicho, Los repositorios maliciosos no contenían el malware exacto., pero un script de carga ofuscado. Este último invocó la conexión con el servidor de comando. – funcaptcha[.]ru – y sacó la carga útil.

Todos los repositorios difundían el mismo guión., que implementó el mismo malware, independientemente de la región. Esos fueron un malware ladrón de información y un criptojacker, ambos en forma de código ofuscado. Ninguno de ellos, sin embargo, pertenecer a cualquiera de las familias de malware conocidas, probablemente se esté desarrollando para esta campaña de ataque específica.

Infostealer apunta a contraseñas almacenadas en archivos del navegador y tokens de sesión de aplicaciones de escritorio populares.. Además, captura las cookies del navegador – otra fuente valiosa de información del usuario. El malware Cryptojacking modifica las carteras criptográficas de escritorio detecta, por lo que lo más probable es que cambien el destinatario de todas las transacciones a los fraudes’ billetera. Siguiendo la acción, ambas muestras de malware se comunican el mismo servidor C2 como lo hizo el script del cargador.

Divulgación y remediación

Poco después de descubrir la cadena de ataque., Administradores de PyPI reclamaron la suspensión de todo registro de nuevos usuarios. Como consecuencia, comenzaron a buscar repositorios exactos y a eliminarlos, que corresponde a las tácticas que usaron antes. Aún, Esto no resuelve el problema de las acciones exclusivamente reactivas ante tales amenazas..

A pesar de ser conocido y confiable, Todos los repositorios de paquetes grandes sufren el mismo problema.. Es demasiado difícil rastrear todas las cargas., y una estricta moderación previa pondrá en cola los nuevos paquetes durante semanas. La única variable aquí es cuál será el próximo en llamar la atención de los adversarios.. Esto eventualmente plantea la cuestión de la autodefensa por parte de los desarrolladores que dependen de estos repositorios en sus tareas diarias..

Un consejo obvio aquí es volver a verificar todos los paquetes., independientemente de su fuente. El malware recibe disfraces cada vez más sofisticados, volviéndose efectivo incluso contra usuarios inteligentes y conscientes. Un buen software antimalware Estará disponible también: uno adecuado detectará y evitará fácilmente la ejecución de un script malicioso antes de que comience su trabajo malicioso.