Los investigadores advirtieron que el malware Qbot ya está explotando una vulnerabilidad de día cero sin parche en Windows MSDT llamada Follina..

Déjame recordarte que el descubrimiento de follina se conoció a finales de mayo, aunque los primeros investigadores descubrieron el error en abril 2022, pero entonces Microsoft se negó a reconocer el problema.

La vulnerabilidad ha sido rastreada bajo el identificador. CVE-2022-30190 y se sabe que es explotable para ejecutar código arbitrario mediante la apertura normal de un documento de Word o la vista previa en el Explorador de archivos., recurrir a la ejecución de comandos maliciosos de PowerShell a través de la herramienta de diagnóstico de Microsoft (MSDT).

El error afecta a todas las versiones de Windows que reciben actualizaciones de seguridad, eso es, Windows 7 y después, así como servidor 2008 y después.

Déjame recordarte que escribimos eso. Microsoft no tiene prisa por solucionar la vulnerabilidad de Follina, Lo que se ha convertido en un verdadero desastre.

Previamente, Los expertos ya han advertido que la vulnerabilidad es explotada por hackers chinos, y también se está utilizando para atacar a gobiernos europeos y autoridades municipales en Estados Unidos.. Ahora, Punto de prueba Los expertos escriben que incluso el Qbot El malware ha comenzado a utilizar documentos maliciosos de Microsoft Office. (.docx) abusar CVE-2022-30190 e infectar a los destinatarios de dichos correos electrónicos de phishing.

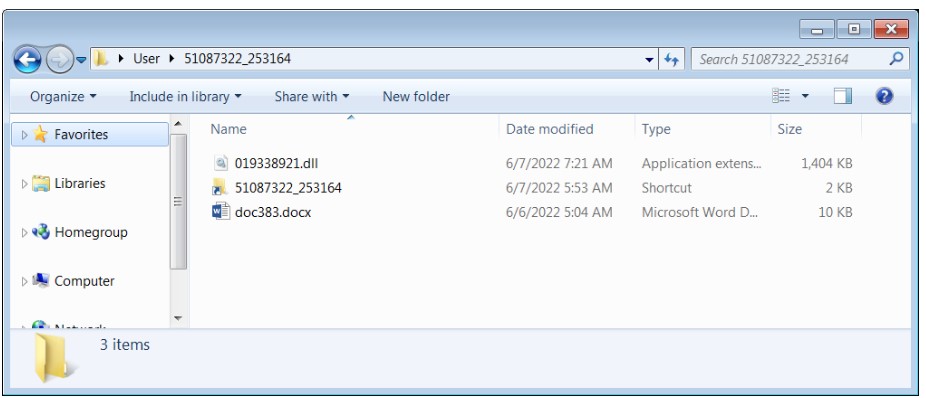

Atacar, Los piratas informáticos utilizan correos electrónicos con archivos adjuntos HTML que descargan archivos ZIP que contienen imágenes en formato IMG.. Dentro de tal imagen, la víctima encontrará un archivo DLL, Palabra, y un atajo.

Mientras que el archivo de acceso directo descarga directamente la DLL de Qbot que ya está presente en la imagen, el documento .docx vacío contacta a un servidor externo para descargar un archivo HTML que explota la vulnerabilidad Follina para ejecutar código PowerShell, que a su vez descarga y ejecuta otra carga útil de Qbot DLL.

Se pueden encontrar indicadores de compromiso relacionados con esta campaña. aquí.

Los investigadores creen que el uso de dos métodos de infección diferentes indica que los piratas informáticos están llevando a cabo una campaña de pruebas A/B para evaluar qué tácticas darán los mejores resultados..